报告编号:B6-2021-080901

报告来源:360CERT

报告作者:360CERT

更新日期:2021-08-09

0x01 事件导览

本周收录安全热点6项,话题集中在勒索软件、网络攻击方面,涉及的组织有:OneMoreLead、Microsoft、技嘉等。勒索软件肆虐,各厂商注意防护。对此,360CERT建议使用360安全卫士进行病毒检测、使用360安全分析响应平台进行威胁流量检测,使用360城市级网络安全监测服务QUAKE进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 事件目录

| 恶意程序 |

|---|

| FBI 发现了 100 多个活跃的勒索软件变种 |

| 硬件厂商技嘉遭勒索软件攻击 |

| 破坏美国最大燃油管道的黑客团伙卷土重来 |

| 数据安全 |

|---|

| vpnMentor报告显示6300万美国用户的信息遭泄露 |

| 其它事件 |

|---|

| PTS 系统中的 PwnedPiper 漏洞影响了 80% 的美国医院 |

| 工业控制设备中广泛使用的嵌入式TCP/IP协议栈存在严重漏洞 |

0x03 恶意程序

FBI 发现了 100 多个活跃的勒索软件变种

日期: 2021年08月02日 等级: 高 来源: heimdalsecurity 标签: fbi, Colony Pipe, kaseya, Ransomware Variants 行业: 跨行业事件 涉及组织: fbi

联邦调查局(FBI)发布了一份官方声明,警告说100多种活跃的勒索软件变种正忙于对美国企业、学校和其他组织发起攻击。

该声明是在几次备受瞩目的勒索软件攻击的背景下发表的,其中包括对ColonyPipe和kaseya的攻击。根据该局的说法,随着“双重勒索”攻击的增加,网络犯罪分子增强了他们增大勒索软件攻击规模和影响。

详情

FBI Finds Over 100 Active Ransomware Variants中国台湾硬件厂商技嘉遭勒索软件攻击

日期: 2021年08月07日 等级: 高 作者: cnBeta.COM 标签: Gigabyte, RansomExx 行业: 制造业

技嘉科技股份有限公司(Gigabyte)是中国台湾一家以制造及贩售电子科技硬件为主的民营企业,于8月3号晚遭到勒索软件攻击。黑客威胁称如果公司不支付赎金,将公开112GB的公司内部数据。技嘉在公告中表示,公司于8月3号晚上遭到勒索软件攻击,但没有对生产系统产生影响,因为攻击的目标是位于总部的少量内部服务器。技嘉表示由于安全团队的迅速行动,服务器已从备份中恢复并重新上线,但事件远未结束。援引外媒TheRecord报道,勒索软件团伙RansomExx对本次攻击负责。

详情

技嘉遭勒索软件攻击破坏美国最大燃油管道的黑客团伙卷土重来

日期: 2021年08月08日 等级: 高 来源: cnbeta 标签: DarkSide, BlackMatter 行业: 跨行业事件

在2021年5月,黑客团伙DarkSide导致美国“输油大动脉”一度瘫痪,甚至让宣布进入国家紧急状态,也因此声名大噪。在成功获得了赎金后,迫于多方压力最终DarkSide宣布解散。

根据网络安全公司RecordedFuture的说法,新成立的黑客团伙名为黑物质集团(BlackMatterGroup),该组织声称其已经成功融合了DarkSide和勒索软件“REvil”和“Lockbit”的最佳功能。

详情

搞瘫美国最大燃油管道的黑客软件卷土重来相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

3. 及时对系统及各个服务组件进行版本升级和补丁更新

4. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

5. 各主机安装EDR产品,及时检测威胁

6. 注重内部员工安全培训

7. 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

8. 勒索中招后,应及时断网,并第一时间联系安全部门或公司进行应急处理

0x04 数据安全

vpnMentor报告显示6300万美国用户的信息遭泄露

日期: 2021年08月06日 等级: 高 作者: cnBeta.COM 标签: VPNMentor, OneMoreLead 行业: 信息传输、软件和信息技术服务业 涉及组织: OneMoreLead, VPNMentor

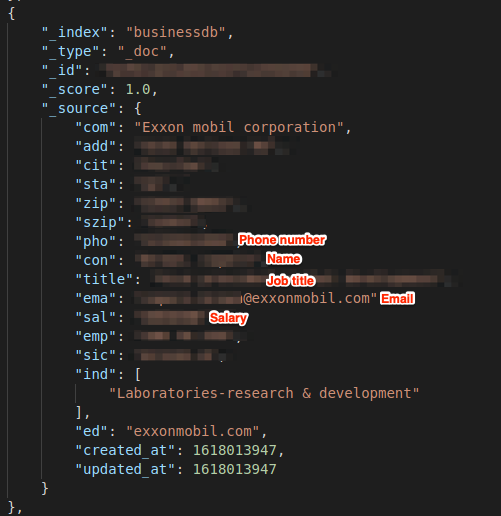

据外媒报道,VPNMentor发现了一起重大数据泄露事件,估计有6300万美国公民的信息被泄露。这个数据库属于OneMoreLead,它被指控将用户信息(工作地点、电子邮件地址和姓名)储存在一个没有保护的数据库中。

详情

vpnMentor报告显示6300万美国用户的信息遭泄露相关安全建议

1. 及时备份数据并确保数据安全

2. 合理设置服务器端各种文件的访问权限

3. 严格控制数据访问权限

4. 及时检查并删除外泄敏感数据

5. 发生数据泄漏事件后,及时进行密码更改等相关安全措施

6. 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

0x05 其它事件

PTS 系统中的 PwnedPiper 漏洞影响了 80% 的美国医院

日期: 2021年08月02日 等级: 高 作者: Pierluigi Paganini 标签: pwnedpiper, US hospitals 行业: 卫生和社会工作

来自网络安全armis的研究人员披露了9个漏洞,这些漏洞统称为pwnedpiper,可被利用来对广泛使用的气动管系统(pts)进行多次攻击。swisslogpts系统用于医院,通过气动管网络实现整个建筑的物流和材料运输自动化。该漏洞影响了swisslogHealthcare制造的translogicpts系统,该系统安装在北美约80%的医院中。

涉及漏洞

cve-2021-37161

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37161

cve-2021-37162

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37162

cve-2021-37163

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37163

cve-2021-37164

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37164

cve-2021-37165

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37165

cve-2021-37166

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37166

cve-2021-37167

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37167

cve-2021-37160

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-37160

IOC

Ip

- 7.2.5.7

详情

PwnedPiper flaws in PTS systems affect 80% of major US hospitals工业控制设备中广泛使用的嵌入式TCP/IP协议栈存在严重漏洞

日期: 2021年08月04日 等级: 高 作者: Ravie Lakshmanan 标签: Industrial Control Devices, TCP/IP Stack, vulnerabilities 行业: 电力、热力、燃气及水生产和供应业

网络安全研究人员在8月4日披露了14个影响常用tcp/ip堆栈的漏洞,该堆栈用于由不少于200家供应商制造并部署在制造工厂、发电、水处理和基础设施部门的数百万个操作技术(ot)设备中使用。

漏洞存在于nichestack(又名interniche堆栈,是一种用于嵌入式系统的闭源tcp/ip堆栈),利用漏洞攻击者能够实现远程代码执行、拒绝服务、信息泄漏、tcp欺骗,甚至dns缓存中毒。

涉及漏洞

cve-2020-25928

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-25928

cve-2021-31226

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-31226

cve-2020-25927

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-25927

cve-2020-25767

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-25767

cve-2021-31227

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-31227

cve-2021-31400

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-31400

cve-2021-31401

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-31401

cve-2020-35683

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-35683

cve-2020-35684

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-35684

cve-2020-35685

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-35685

cve-2021-27565

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27565

cve-2021-36762

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-36762

cve-2020-25926

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-25926

cve-2021-31228

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-31228

详情

Critical Flaws Affect Embedded TCP/IP Stack Widely Used in Industrial Control Devices相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

0x06 产品侧解决方案

若想了解更多信息或有相关业务需求,可移步至http://360.net

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x07 时间线

2021-08-09 360CERT发布安全事件周报

0x08 特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

安全事件周报 (08.02-08.08)若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

京公网安备 11000002002063号

京公网安备 11000002002063号