报告编号: B6-2018-060801

报告来源: 360CERT

报告作者: 360CERT

更新日期: 2018-06-08

0x00 前言

近日360CERT监测到一种可以免杀市面上几乎所有主流杀软的QQKEY盗号木马变种,并且木马作者公然在国内搭建网站对外销售此木马,360CERT在收到木马变种后第一时间对该样本进行分析。

(上图:木马作者官网图片)

(上图:木马作者官网图片)

0x01 木马分析

根据我们捕获到的样本发现,该盗号木马相比以前发现的盗号木马功能相对要全面一些:

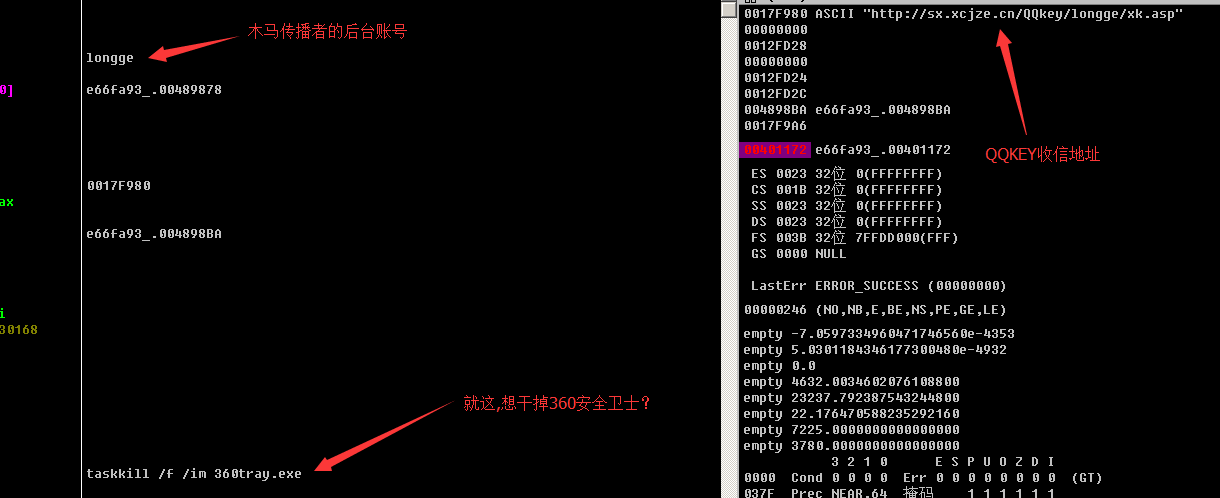

(上图:木马初始化阶段)

在启动程序的时候根据木马传播者的后台账号生成QQKEY收信地址,并且使用taskkill命令结束360安全卫士进程。

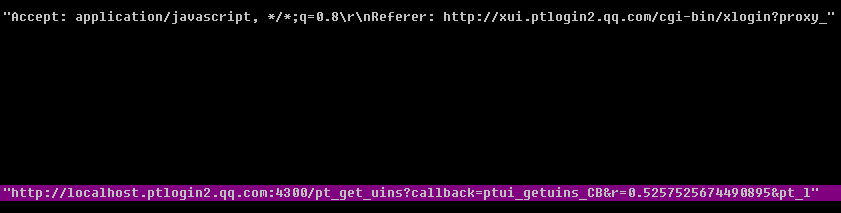

(上图:获取当前电脑已登录的QQ)

该木马获取QQKEY的方式与此前发现的没有改变,依旧还是通过QQ快速登录的逻辑漏洞获取。

临时解决办法:木马将获取QQKEY的网页端口固定在4300,可以尝试多登录几个QQ,然后关闭第一次登陆的QQ,使后续登陆的QQ快速登录服务改到4301-4310端口即可。

0x02 溯源分析

(上图:域名WHIOS信息)

事后,我们根据该木马的C&C地址查询了一下域名WHIOS信息,得知:

联系人:刘千仪 联系邮箱:649484636@qq.com 手机号:17602394355 QQ号:649484636

不过后续我们查询了一下域名信息修改记录得知:该域名应该是已备案域名二手过户而来,姓名与备案信息可能不真实。

(上图:格子网店信息)

(上图:百度贴吧信息)

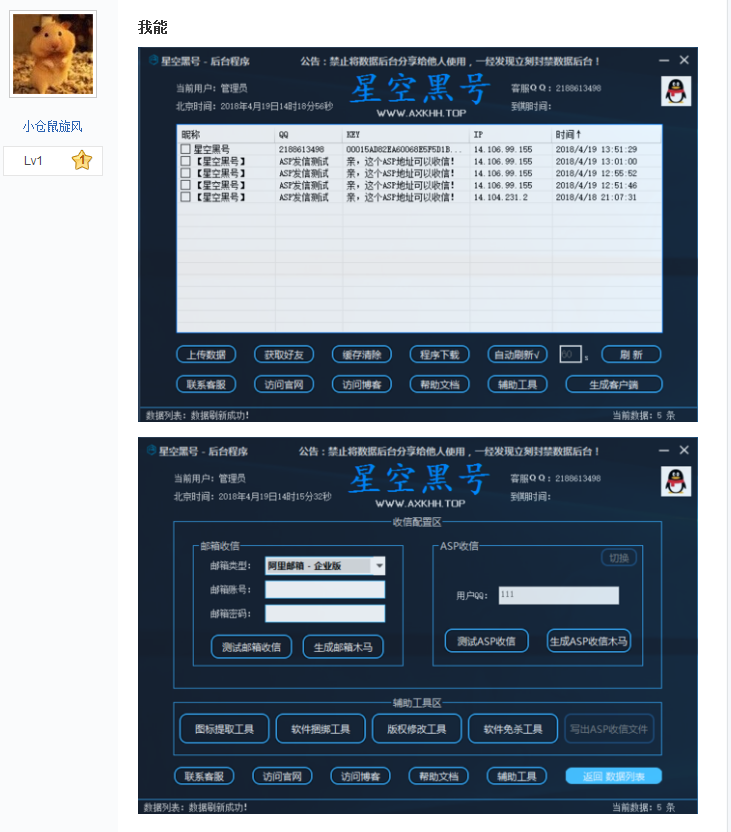

根据QQ号,我们在搜索引擎搜索到该木马作者在百度贴吧、格子网店等等公布过自己的联系方式: 手机:13883208351 百度贴吧账号:小仓鼠旋风

原来贴吧也是他推广销售木马的一种渠道。

(上图:木马官网联系信息)

我们通过官网发现了他用于销售推广木马的专用QQ小号及QQ群。

(上图:QQ群公告)

(上图:群成员信息)

我们创建了一个QQ小号加群后发现:

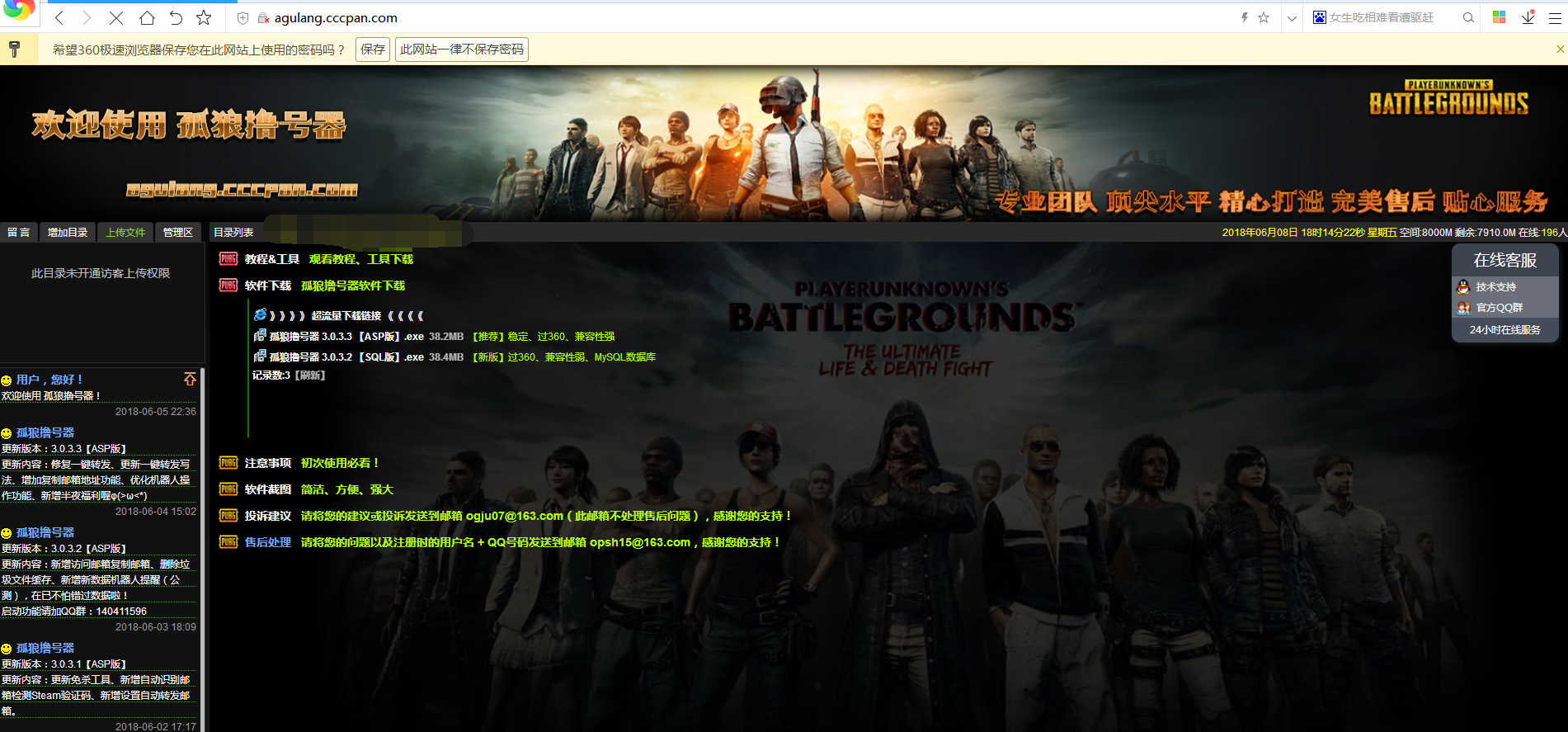

官方网盘:http://agulang.cccpan.com/ 密码:gulang

文件下载:gulang002 售后处理邮箱:opsh15@163.com

(上图:网盘信息)

我们发现他的网盘内包含有两个生成器:ASP版、MYSQL版,同时后面跟着广告信誓旦旦的说能过360,且网盘在线人数还不低。

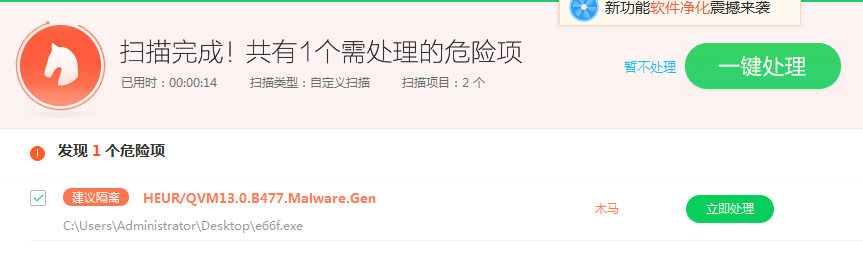

(上图:360安全卫士查杀)

但是我去验证了一下所谓能过360的说法,结果让我非常失望,被360安全大脑的QVM引擎给查杀了。

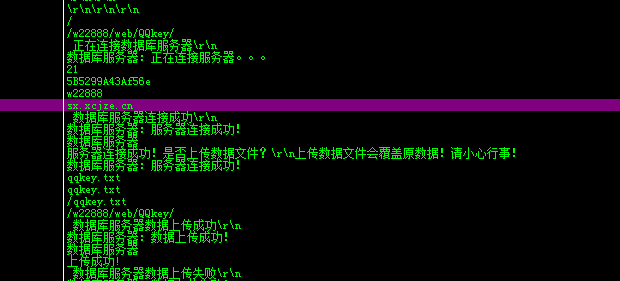

(上图:软件内FTP连接信息)

我们下载了他的ASP版看了一下,脱壳后发现他的字符串中竟然带有网站的FTP连接信息: FTP: sx.xcjze.cn User: w22888 PASS: 5B5299A43Af56e

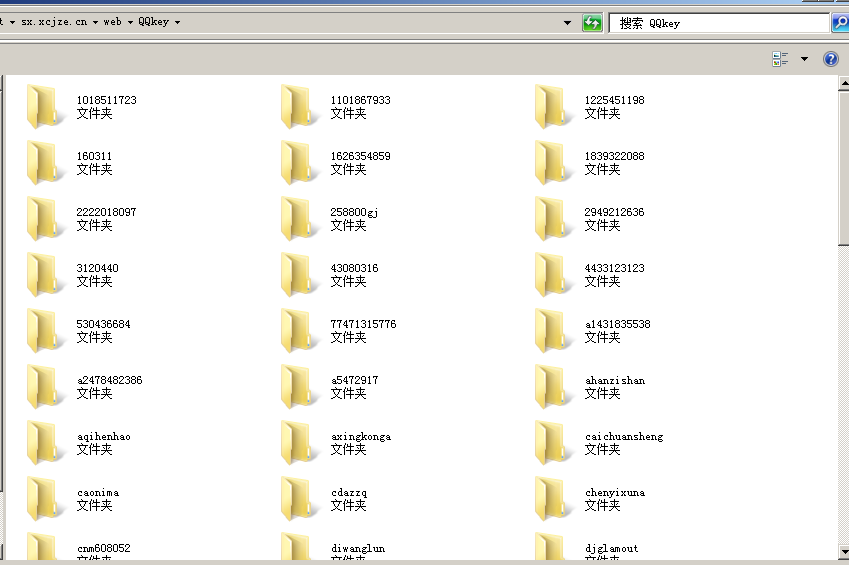

(上图:FTP中QQKEY目录)

(上图:部分QQKEY信息)

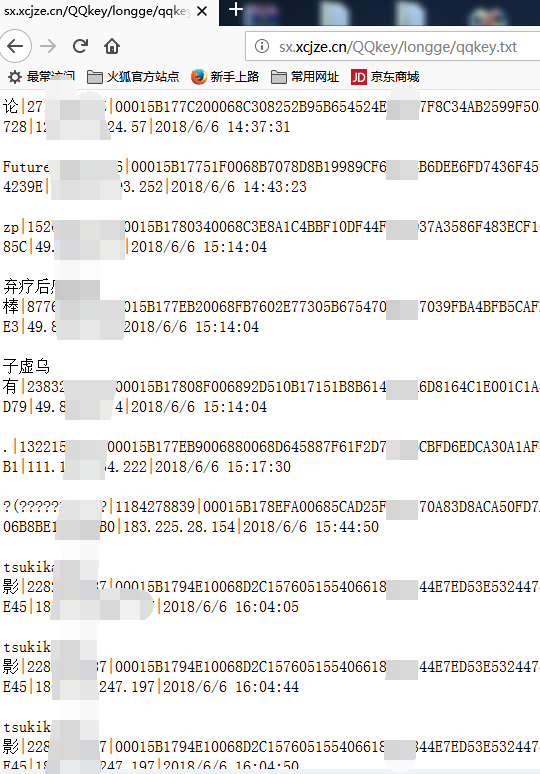

我们验证了该连接信息的准确性,并且发现该QQKEY目录内包含有以木马生成器登陆账户名命名。

点开其中一个目录的QQKEY.TXT后发现里面包含有各种QQKEY信息。

0x03 后话

根据上面分析我们得知目前在国内滋生的盗号产业十分猖獗,并且他们的手段仅仅只是HTTP GET而已,一般情况下AV都会将这种行为给忽略,所以此类木马做免杀非常容易。建议广大用户立即下载安装能准确查杀此类盗号木马的“360安全卫士”进行安全防护,不要轻信任何软件提示所谓的关闭杀毒后在运行,安全第一!

0x04 360网络安全响应中心(360CERT)

360CERT成立于2017年5月,是一个年轻且有强大安全能力的团队。团队专注于互联网上游应急响应、网络攻防研究、恶意软件分析,依托360海量安全数据和团队顶尖安全专家支撑,在安全漏洞事件分析和情报分析,威胁预警方面有深厚积累。

邮箱:cert@360.cn

微信公众号:360CERT

0x05 时间线

2018-06-08 360CERT发布分析报告

京公网安备 11000002002063号

京公网安备 11000002002063号