报告编号:CERT-R-2024-783

报告来源:360CERT

报告作者:360CERT

更新日期:2024-04-23

0x01 情况概述

近期,360安全大脑收到了一例来自用户的勒索攻击反馈。用户所反馈的这款勒索软件会将受害用户电脑中的文件后缀修改为.enc。而最为需要引起重视的是这款勒索软件的传播方式——黑客向受害者发送了一封声称是可免费查询公民隐私信息的钓鱼邮件,而这款勒索软件便是作为附件随该钓鱼邮件被一并传播的。

0x02 传播&勒索

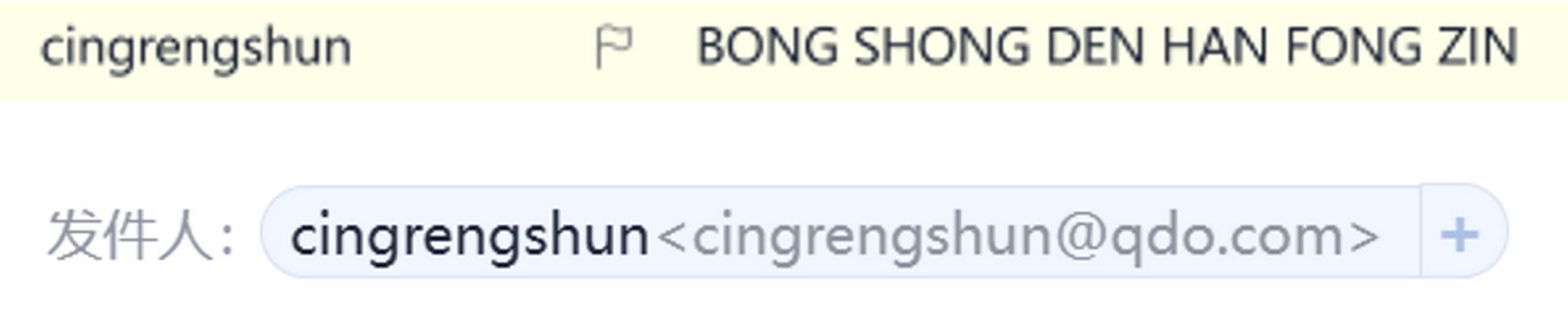

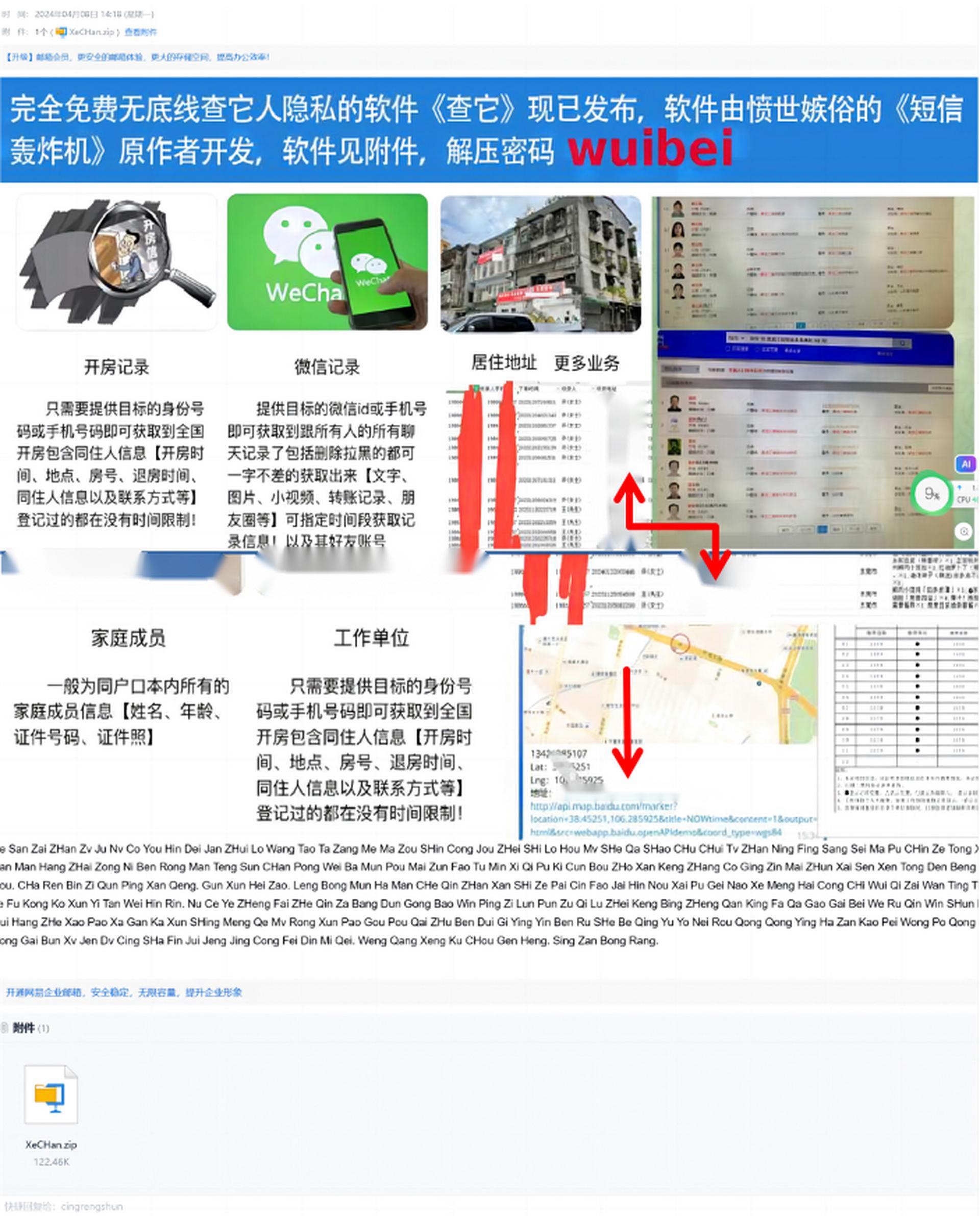

在用于传播勒索软件的钓鱼邮件中,黑客暗示用户可以通过打开附件中的软件来查询他人的开房记录、微信记录以及居住地址等公民的个人隐私数据。该钓鱼邮件的标题及发件人如下,乍看像是汉语拼音,但实际拼读后发现却并不是:

而钓鱼邮件内容的前半部分是广告气氛浓郁的在大肆宣传自身的各种“强大能力”,意图诱导收件人上钩;而后半部分则与标题同样是这种似是而非的“类拼音”字符:

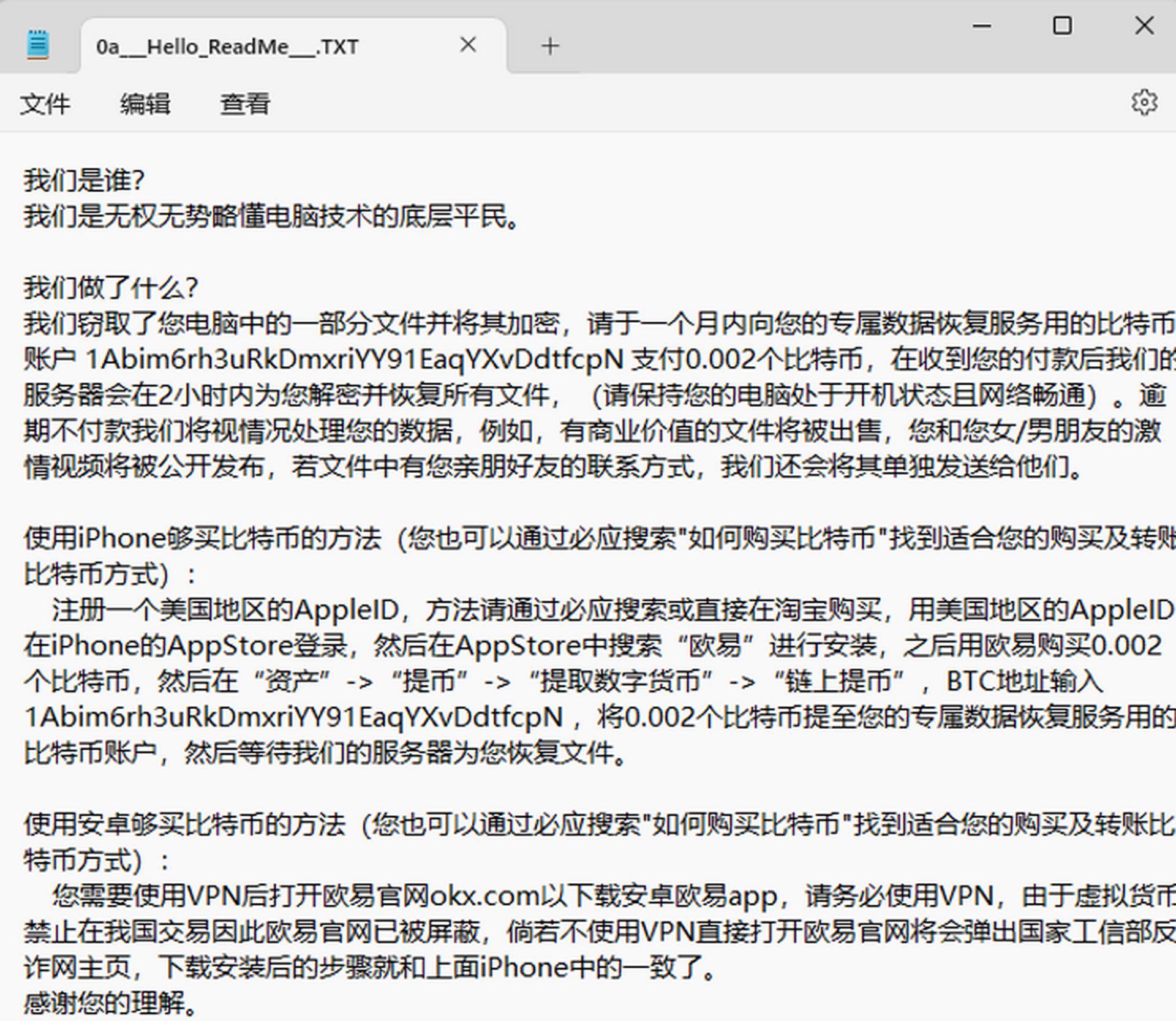

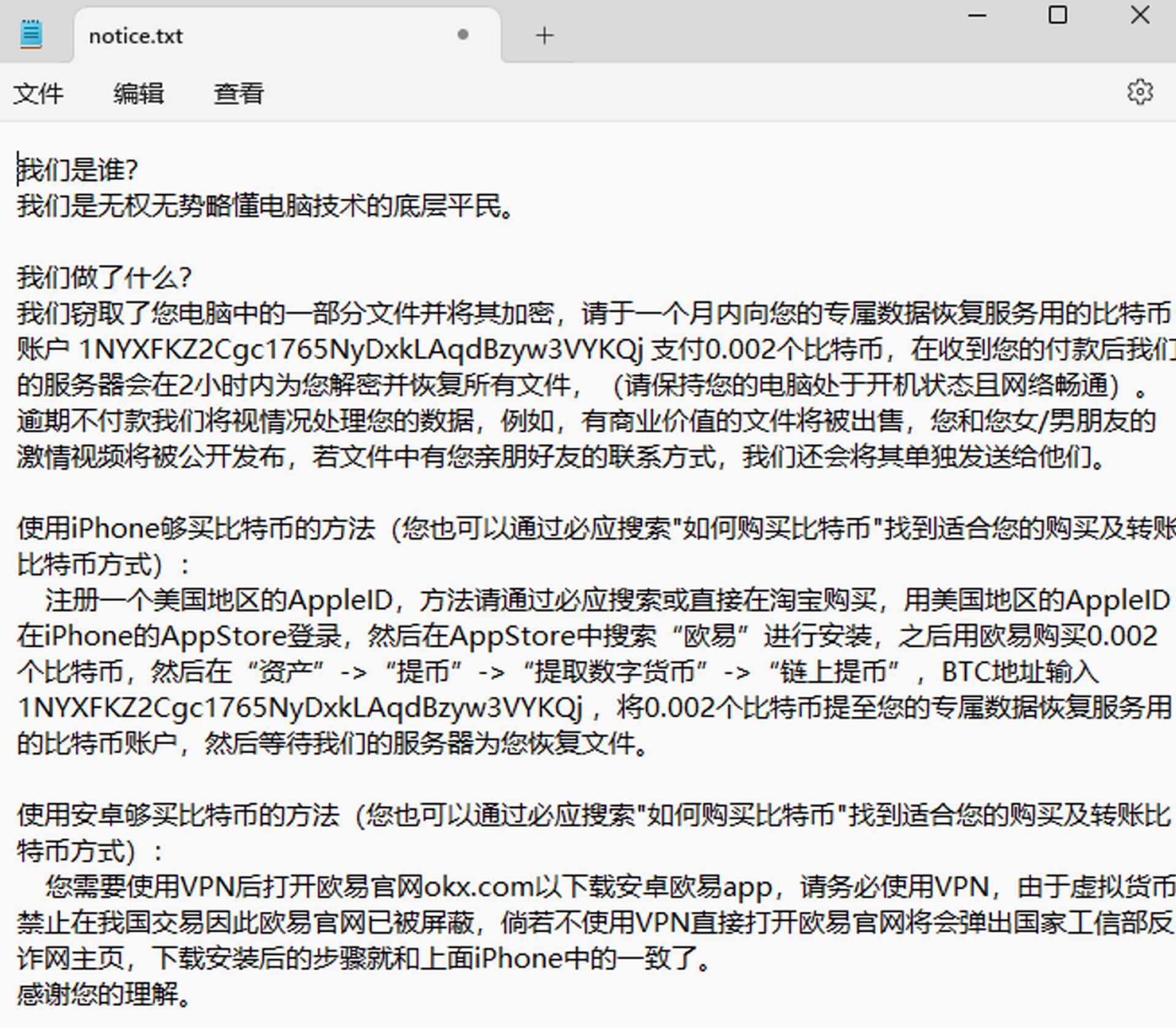

收件人一旦最终中招,下载并执行了其附件中所谓的“查他”隐私查询软件(实际为勒索软件),结果并不是满足自己的窥探欲,而是遭遇无情的勒索攻击。勒索软件在完成加密后,会留下文件名为“0a___Hello_ReadMe___.TXT”的勒索信向受害者索要0.002个比特币作为赎金(按本文编写时的汇率计算约合人民币938元),其内容如下:

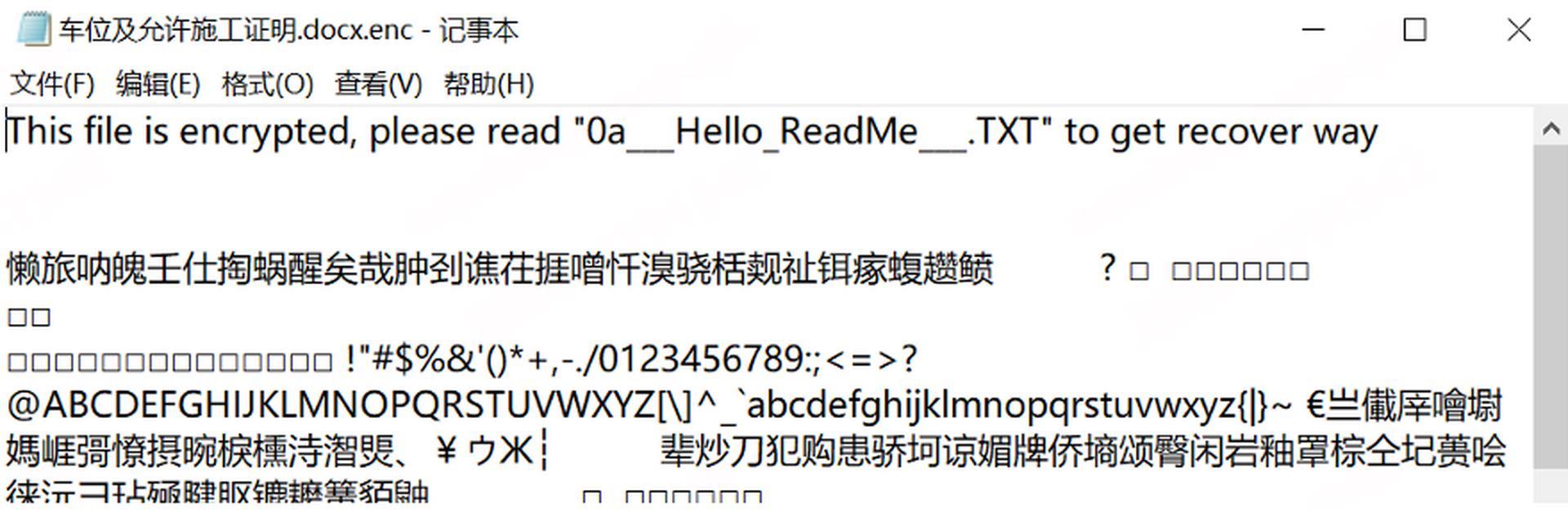

此外,被加密篡改的文件内容头部也会被同意修改为如下内容,来引导受害者阅读上面这封勒索信:

0x03 样本分析

基本信息

邮件附件程序“Me.exe”图标为一个大大的“查”字,进一步暗示了其所宣称的能力。

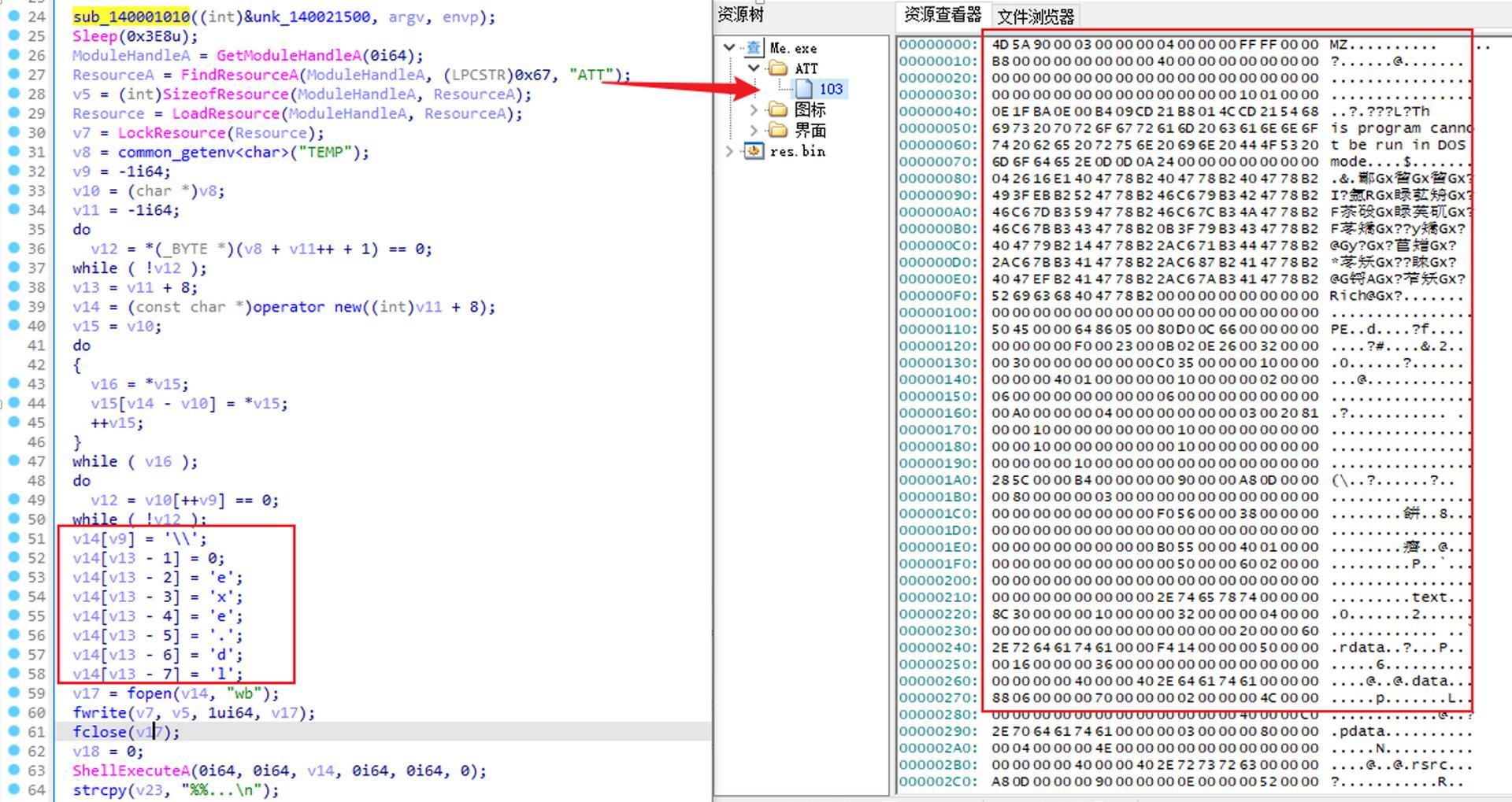

而用户一旦因被误导而执行了邮件附件中的该程序后,其便会从自身的资源数据中释放出带有核心破坏功能的恶意程序主体到系统临时目录下,命名为ld.exe并加以执行。

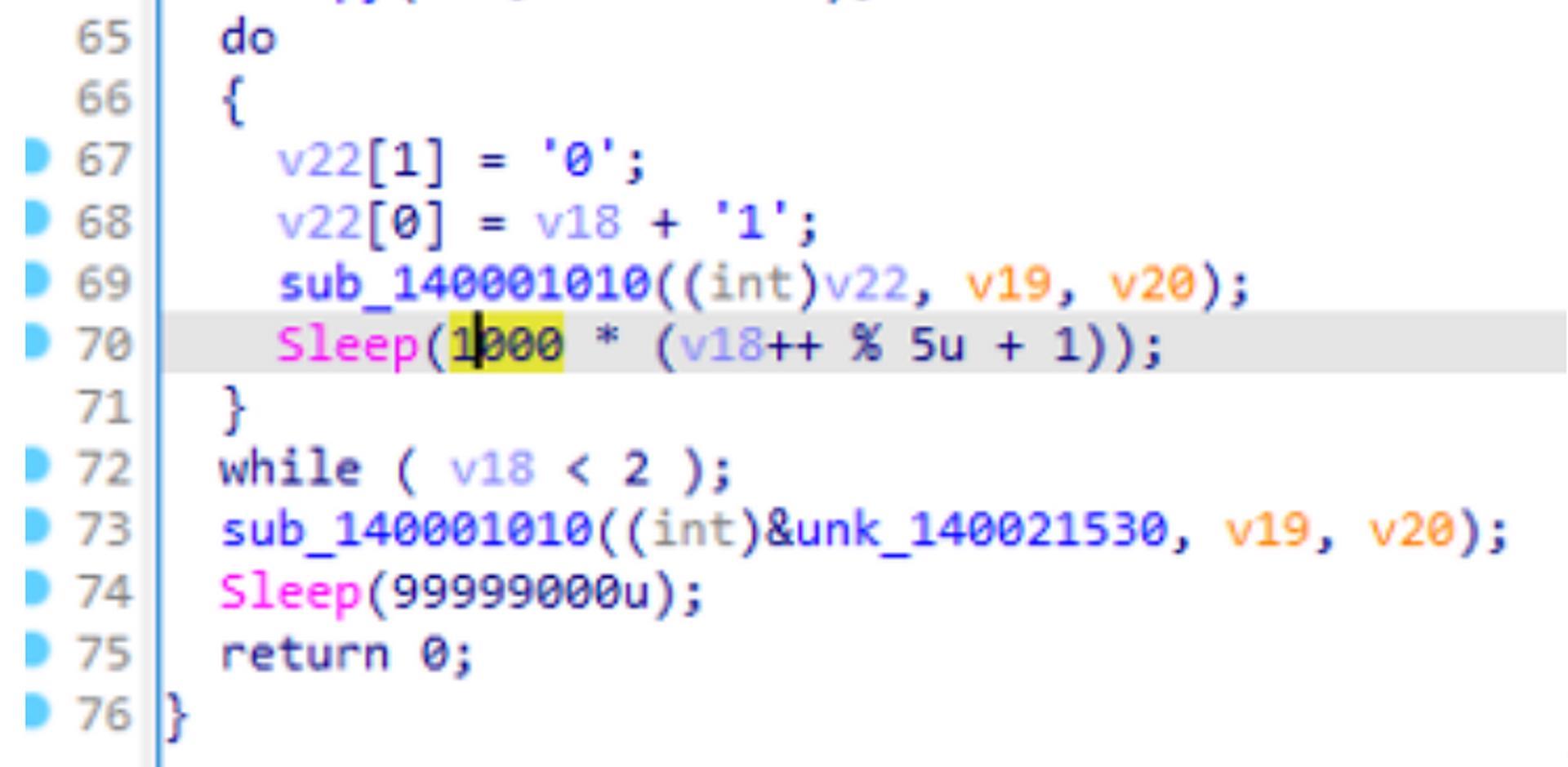

值得一提的是,分析人员发现该样本中存在多处代码执行了sleep操作,该手段多被用于躲避沙箱的检测:

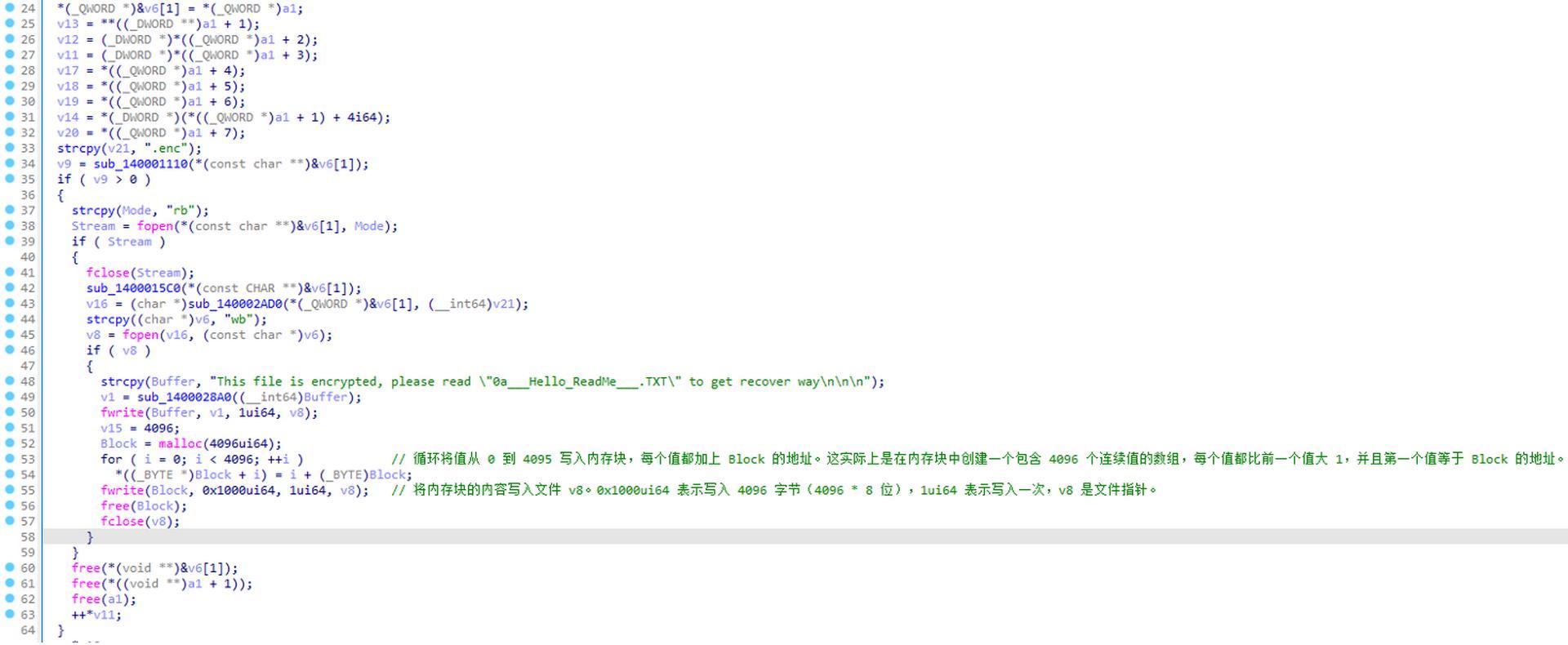

功能一:“加密”文件

从程序代码的角度继续分析被释放出的勒索软件主体样本,我们发现该软件的加密功能与当前主流的勒索软件大相径庭。而最令我们惊讶的是该软件的所谓“加密功能”其实并不是在加密。而仅仅是在比照原始文件的数据大小,依次填入与原数据根本毫无关联的准随机数据。换句话说,该勒索软件并非实在“加密文件”,而是在用随机数据“覆盖文件”。

而我们的实际测试也验证了上述的分析结论。经验证,此勒索软件未对文件进行本地备份,也没有像其勒索信中描述的那样窃取数据传送到服务器。它只是单纯的进行了一个破坏性的操作,这也导致了即便受害者缴纳了赎金,黑客也绝无可能对文件进行解密恢复操作。

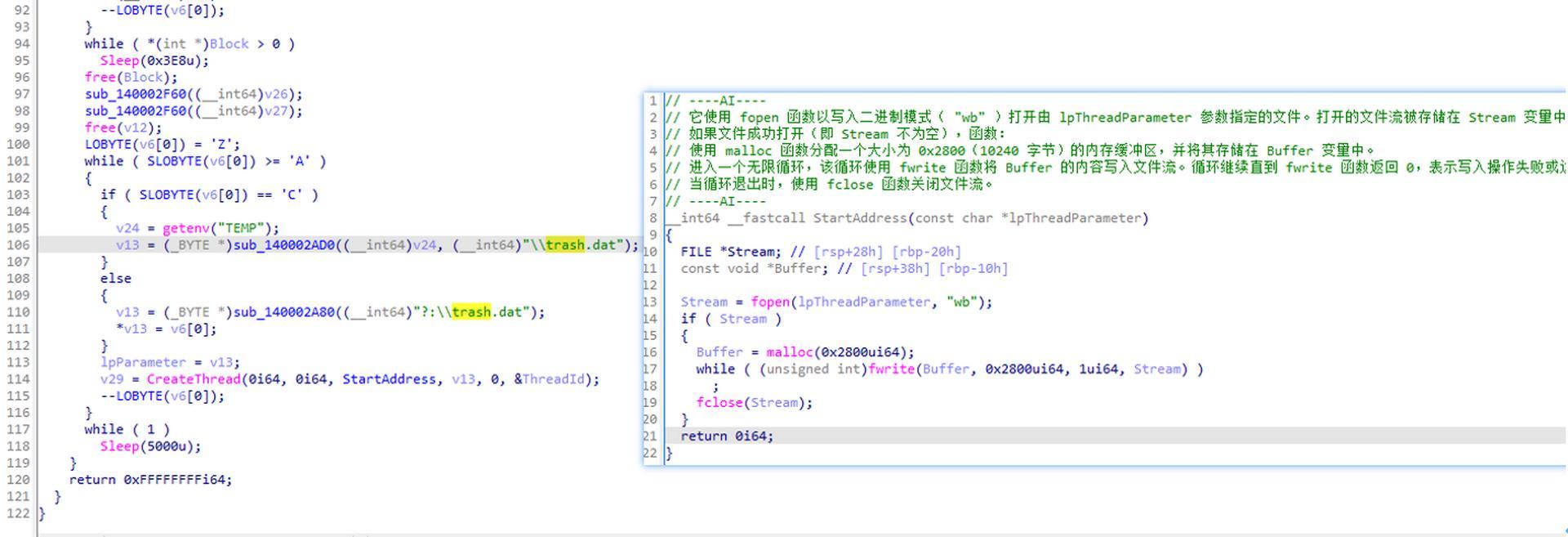

功能二:占满磁盘

此外,其代码还会遍历所有盘符,并在其中写入超大的垃圾数据文件trash.dat。比较特殊的是会在C盘下,该垃圾数据文件会被写入到系统临时目录(temp)下;而其它盘符下的垃圾数据文件则会被写入到对应盘符的根目录下。

这一操作所释放的垃圾数据并没有一个特定的大小,而是会疯狂的“乱写一通”直到最终将整个磁盘的空间占满为止

0x04 同族样本

同时,360安全大数据平台也监控到了该家族的另外一个版本的传播,其勒索信内容与用户反馈的这个版本仅在钱包地址上有所差别:

0x05 安全建议

对于各类钓鱼攻击,我们向广大用户提出以下几点安全建议:

1. 安装安全软件并确保其防护功能已被完整开启,保证安全软件能有效保护设备免受恶意攻击;

2. 相信安全软件的判断,切勿轻易将报毒程序添加至信任区或退出安全软件;

3. 在确定安全性之前,切勿打开各类即时通信软件或邮件中附带的可疑附件或链接地址。

此外,对于这款勒索软件传播所利用的钓鱼邮件内容,我们认为有必要更有针对性呼吁广大用户:好奇心不可越界,个人隐私信息神圣不可侵犯。我们在注重保护个人隐私的同时也应控制好每个人的窥探欲,任何对他人隐私的窥探不仅可能成为侵犯他人隐私的不当行为的导火索,更可能成为被不法分子利用来诱导我们掉入陷阱的鱼饵。

0x06 IOCs

cingrengshun#qdo.com

Release Files

0a___Hello_ReadMe___.TXT

notice.txt

BTC Wallets

1Abim6rh3uRkDmxriYY91EaqYXvDdtfcpN

1NYXFKZ2Cgc1765NyDxkLAqdBzyw3VYKQj

HASH

ca13c0b6043ae7171330c513135b8ce5

a57ce5e81cd9eb3456c8d021101cbbc0

0x07 时间线

2024年04月24日 360高级威胁研究分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号