报告编号:CERT-R-2024-786

报告来源:360CERT

报告作者:360CERT

更新日期:2024-05-09

0x01 LockBit近期事件

联合行动对LockBit组织的冲击

2024年2月19日,美国、英国、法国等11个国家联手发起了代号为“Cronos”的联合执法行动,旨在打击LockBit勒索软件组织。这次行动取得了巨大的成功,行动的主要成果包括:

- 识别并移除了超过1.4万个恶意账户;

- 逮捕了两名LockBit附属机构成员;

- 获得1000多个解密器;

- 查获34台LockBit团伙的服务器,包含源代码、被攻击受害者详情、勒索赎金、被盗数据、聊天记录等内部信息;

- 占领其专用数据泄露站点;

LockBit运营者对执法行动的回应

LockBit的运营者在2024年2月24日对此次联合执法行动做出了回应:

- 他是该行业唯一一个拥有多个服务器的去中心化基础设施所有者,这使得他能够迅速定位攻击发生的源头。在遭受攻击时,他也曾收到警告,但由于过度自信和对娱乐的沉迷,最终导致了攻击的成功。

- 拒绝承认与被捕的两名犯罪分子及其附属机构直接相关,并指出知道其中一名被捕人员的真实姓名,与发布的被捕人员信息不符合。

- 警方获取的解密器仅占解密器总数量的2.5%,大部分解密器是被保护的。

- 未来想要加入该附属机构的成员需要在论坛上具备一定的声誉,或存入2个比特币,存款的增加完全是因为此次执法行动给LockBit打了一个漂亮的广告:LockBitSupp和附属公司已通过LockBit勒索加密活动赚了数亿美元。

LockBit运营者对FBI的执法行动提出了一种猜测,认为这是为了防止唐纳德·特朗普的法庭案件曝光,因为这些案件可能会影响即将到来的美国大选。他们指出,如果不是因为选举的背景,联邦调查局可能会继续秘密监视他们的服务器以提出刑事指控。因此,他们计划更频繁、更广泛地攻击政府部门,此类攻击能暴露该团伙基础设置存在的漏洞并迫使执法部门展示其能力。LockBit运营者表示,此次攻击并未对其造成任何打击,反而激起了战斗力,后续将不再沉迷于娱乐,将投入更多的精力到勒索活动中。

LockBit勒索活动的恢复

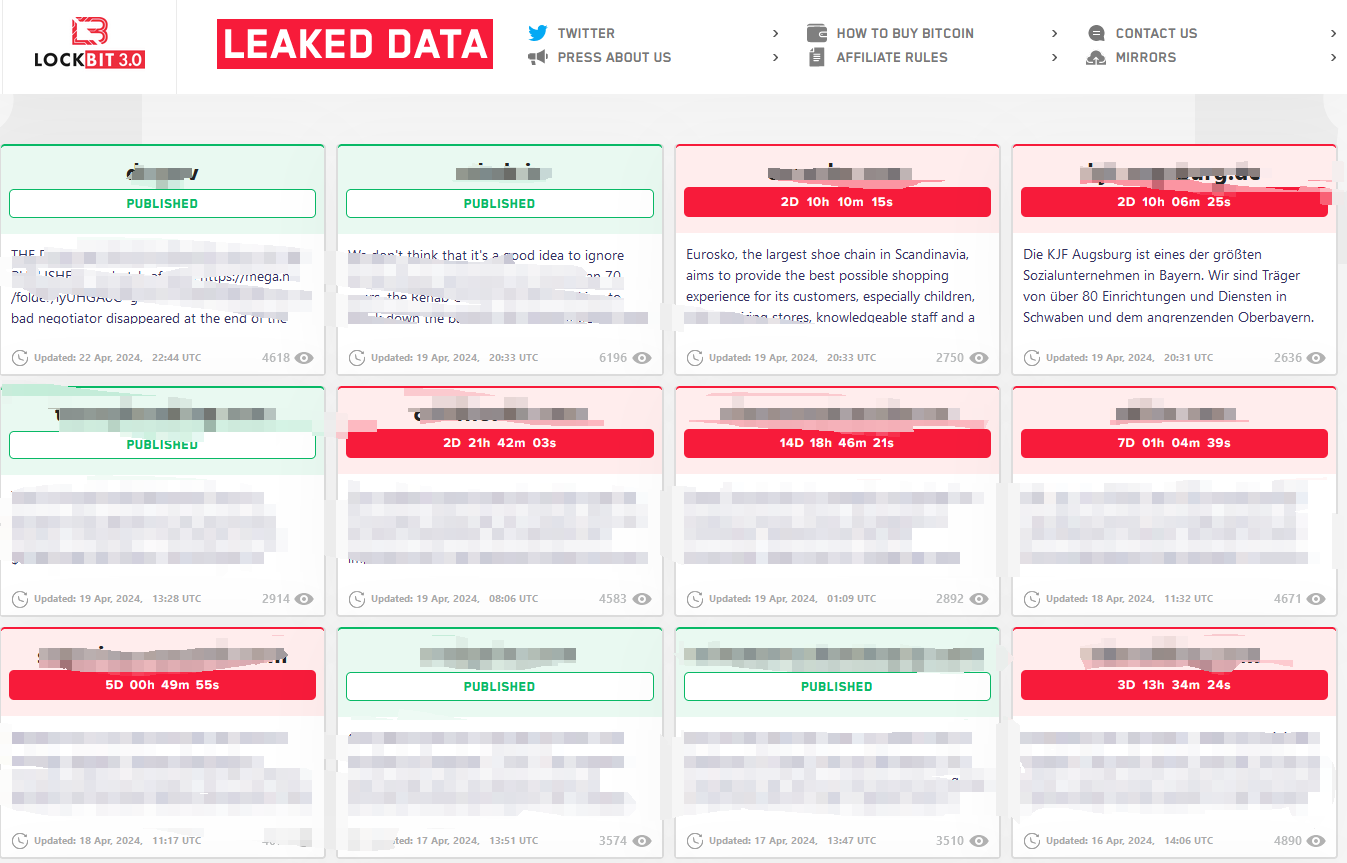

在执法部门占领LockBit数据泄露网站后,LockBit运营者很快创建了新的专用数据泄露网站(DSL)。从2024年2月19日后,LockBit组织又在DSL发布了106个受害组织/企业的数据。

图1. LockBit泄密站点

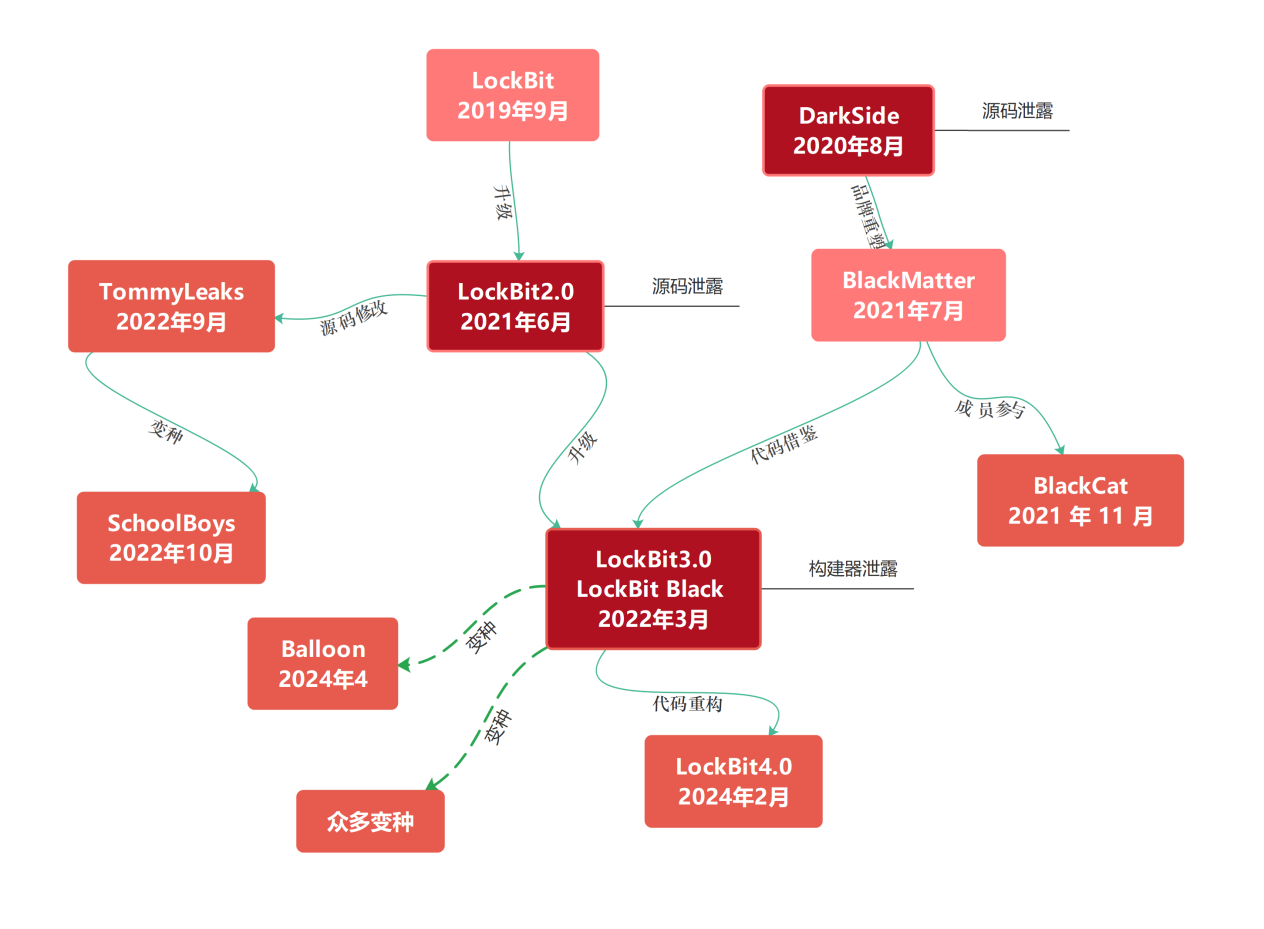

在执法行动事件之前,LockBit就被监控到有在秘密开发一个名为LockBit NG Dev(NG for Next Generation)的恶意软件(LockBit4.0),此次4.0版本使用.NET对LockBit的代码进行了重构。但360安全大脑也监测到了使用C++生成的4.0版本 。

图2. LockBit勒索软件家族版本更迭路径

LockBit2.0版本的源码曾被泄露,但被其他勒索软件家族利用的并不多,比较出名的有TommyLeaks以及SchoolBoys勒索软件家族。但在LockBit3.0的加密程序构建器泄露后,因其出色的加密能力,以及构建器的高可定制化等,出现了大量 该勒索软件家族的衍生品。例如本月新增的自称为Balloon的勒索软件以及众多其它变种(目前国内遭受勒索加密的情况显示,受害者的文件出现了随机后缀时,经过识别后确认大多数是LockBit的变种。这些变种要么是泄露的LockBit3.0版本,要么是最新的LockBit 4.0版本)。

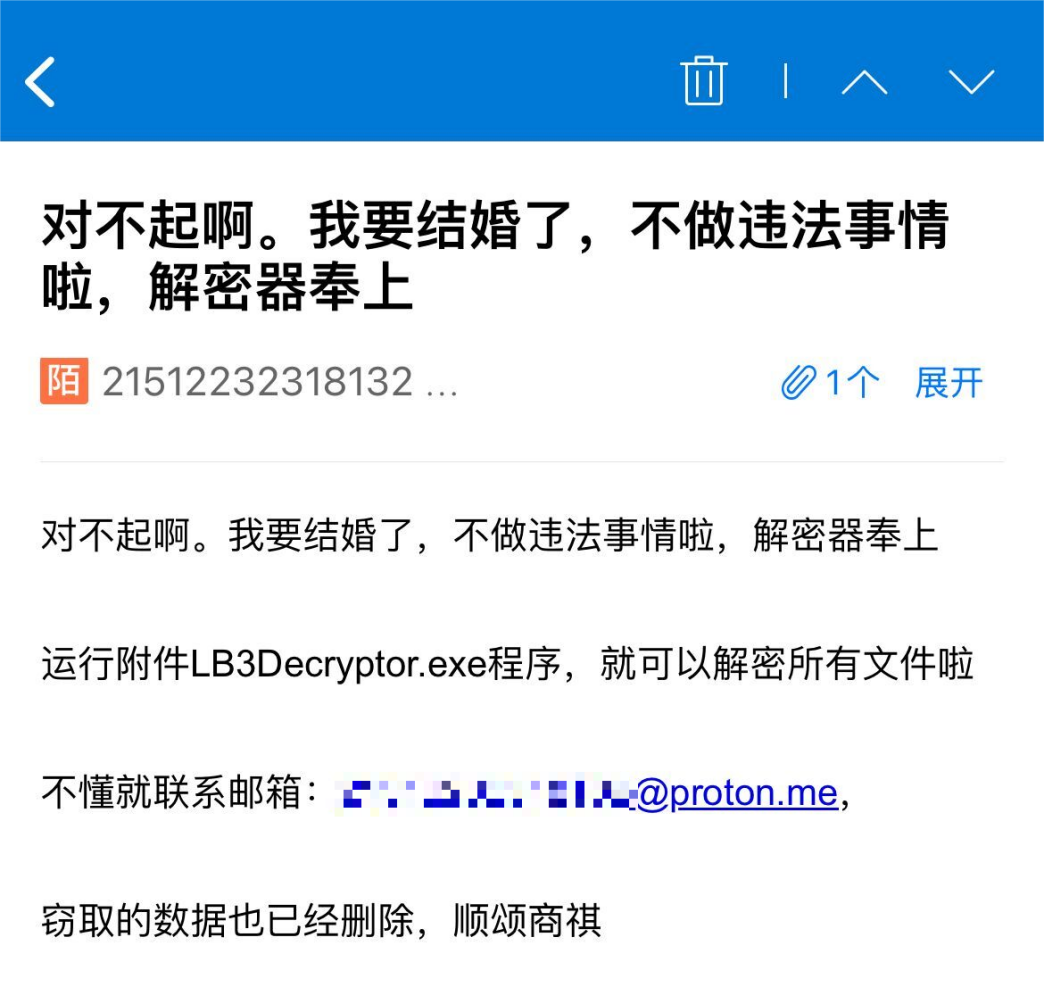

一场闹剧

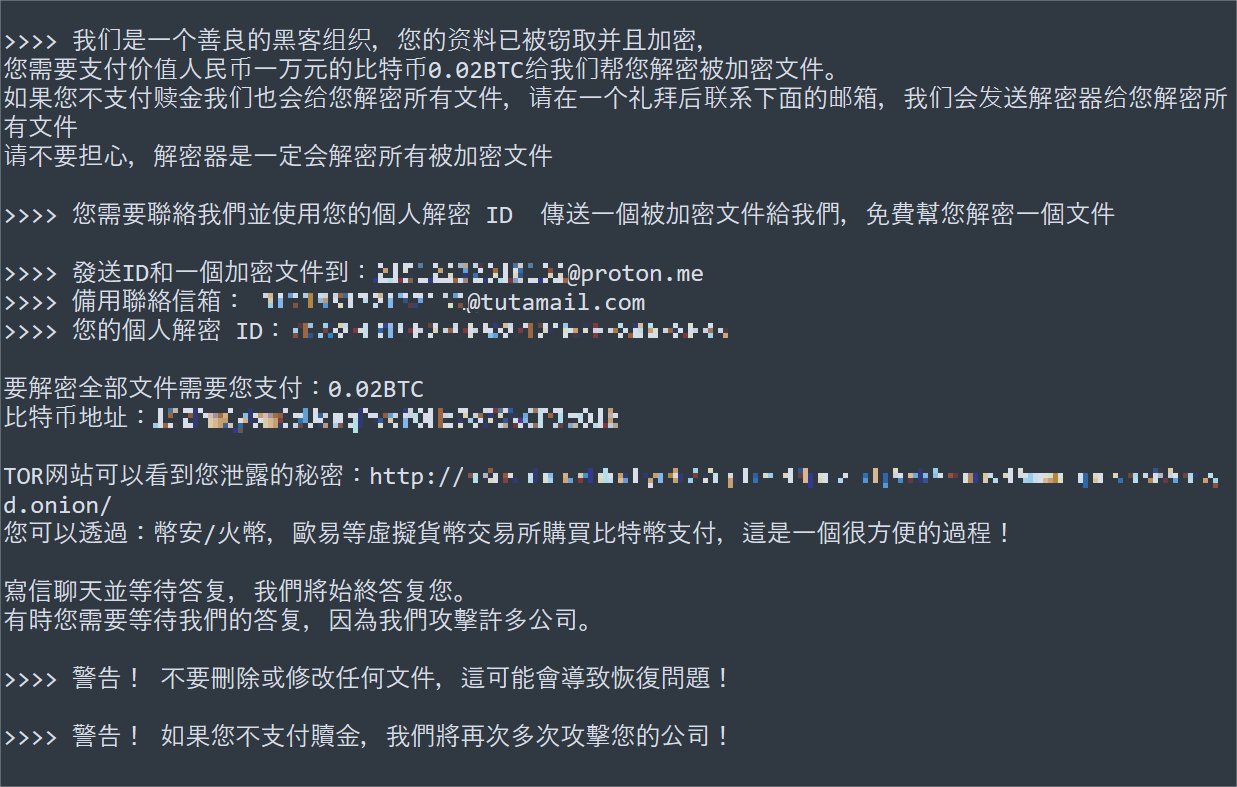

近期360安全大脑捕获到一个LockBit3.0的变种,其勒索提示信息用中文繁体提示受害者向指定的比特币钱包地址汇入0.02BTC以解密文件。

图3. LockBit 3.0勒索提示信息

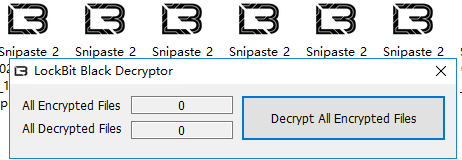

在赎金谈判中,黑客声称即将步入婚姻殿堂,将不再从事违法活动,并免费提供解密程序。然而,经分析测试,附件中的解密器和加密程序并非基于同一对私钥和公钥生成的,无法成功解密被勒索加密的文件。这是因为,LockBit3.0泄露 的解密器是基于生成勒索所用的公钥匹配的私钥生成的,如果不匹配,就无法用于该勒索的解密!

图4. 泄露出的LockBit 3.0解密器

这一情况的出现,主要是因为在LockBit3.0的生成器遭泄露后出现了大量该组织外人员利用生成器创建自己定制的“LockBit3.0”勒索软件。但由于各自为战的黑客们互不隶属,也并不属于同一组织,其所使用的密钥自然也都是相互无关。 而这位声称自己结婚并提供解密程序的黑客很有可能便是这种“编外”人员或组织的一分子,他们所提供的解密器的揭密能力自然也是“非常有限”的。同时,这种极富戏剧性的邮件内容也是一种策略,可以显著降低受害用户的戒备心理,并 增加他们与其沟通联系的可能性。通过建立联系,黑客可以进一步了解受害用户的支付能力和意愿,从而索取高额的赎金。

因此,建议受害用户保持警惕,不要轻易相信黑客的承诺。在与黑客沟通时,应谨慎选择沟通方式,并避免透露敏感信息。同时,建议受害用户尽快寻求专业人士的帮助,以最大程度地降低损失。

图5. 攻击者以结婚为名主动提供解密器的邮件

当受害者提出该解密器无法解密文件时,黑客表示想要解密,必须向其支付赎金。

图6. 攻击者继续索要赎金

0x02 LockBit4.0样本分析

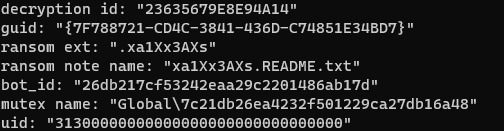

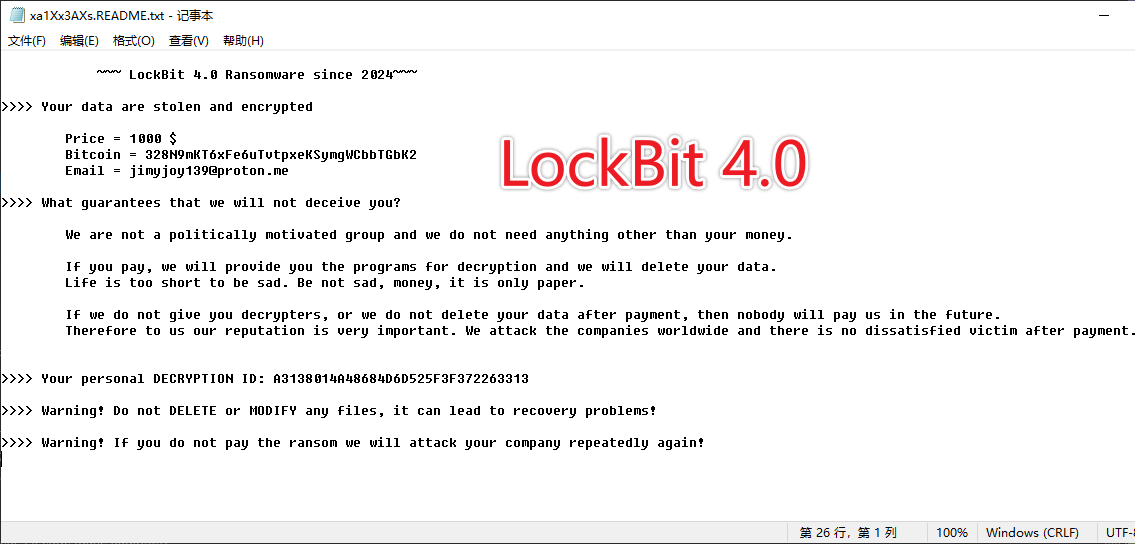

基本情况

| 名字 | LockBit 4.0 |

|---|---|

| 威胁类型 | 勒索软件, 加密病毒, |

| 加密文件扩展名 | .xa1Xx3AXs |

| 勒索信 | xa1Xx3AXs.README.txt |

| 赎金金额 | 1000 美元的比特币加密货币 |

| 钱包地址 | 328N9mKT6xFe6uTvtpxeKSymgWCbbTGbK2 |

| 是否可解密 | 否 |

| 黑客邮箱 | **@proton.me |

表1. LockBit 4.0样本基本信息

获取到的LockBit4.0样本和之前分析的3.0样本本质上并没有太大的区别,其中一些配置存在些许变化:

图7. LockBit 4.0配置信息变化

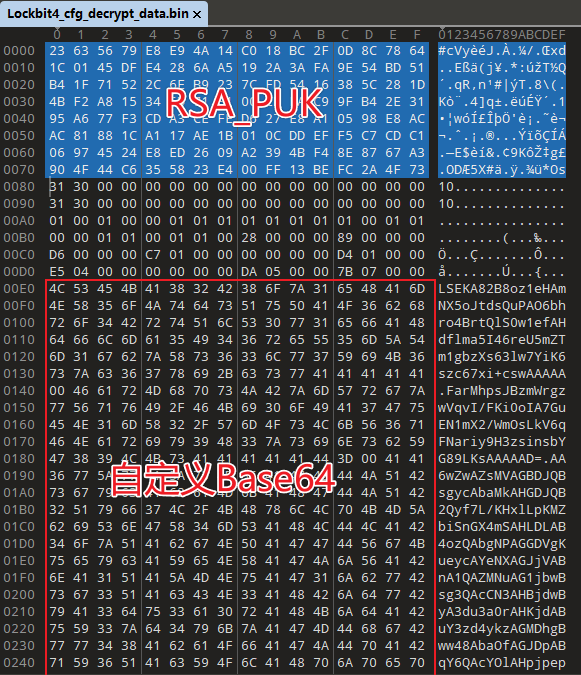

配置信息使用了APLib进行压缩,解压缩后包含RSA公钥、掩码等,还包括自定义Base64的编码数据:

RSA公钥为:

AQABAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAjY1Z56OlKFMAYvC8NjHhkHAFF3+QoaqUZKjr6nlS9UbQfcVIsbrkjfP1UFjhcKB1L8qgVNF1xsQDr+smftC4xlaZ3882jzv7WJ+ihBZjorKyBiByhF64bAQzd7/XHzcEGl0Uk6O0mCaI5S/SOh2ejkE9ExjVYI+QA/xO+/CpPcw==

图8. LockBit 4.0内置密钥字符串

配置说明

我们对Lockbit 4.0的配置进行了解密,详细内容如下表所示:

| 配置字段 | 值 | 含义注释 |

|---|---|---|

| encrypt_mode | auto | 加密模式 |

| encrypt_filename | FALSE | 加密文件名 |

| impersonation | TRUE | 冒充 |

| skip_hidden_folders | FALSE | 跳过隐藏文件夹 |

| language_check | FALSE | 语言检查 |

| local_disks | TRUE | 本地磁盘 |

| network_shares | TRUE | 网络共享 |

| kill_processes | TRUE | 结束进程 |

| kill_services | TRUE | 结束服务 |

| running_one | TRUE | 单实例运行 |

| print_note | TRUE | 打印提示 |

| set_wallpaper | TRUE | 设置壁纸 |

| set_icons | TRUE | 设置图标 |

| send_report | FALSE | 发送报告 |

| self_destruct | TRUE | 自我销毁 |

| kill_defender | TRUE | 关闭杀软 |

| wipe_freespace | FALSE | 擦除空闲空间 |

| psexec_netspread | FALSE | psexec 网络扩散 |

| gpo_netspread | TRUE | gpo 网络扩散 |

| gpo_ps_update | TRUE | gpo ps 更新 |

| shutdown_system | FALSE | 关闭系统 |

| delete_eventlogs | TRUE | 删除事件日志 |

| delete_gpo_delay | 1 | 删除 gpo 延迟 |

表2. LockBit4.0配置文件字段及对应含义

除上述基本配置字段外,还有一些较为重要的配置信息所对应内容如下:

white_folders - 文件夹白名单

$recycle.bin; config.msi; $windows.~bt; $windows.~ws; windows; boot; system volume information; tor browser; windows.old; intel; msocache; perflogs; x64dbg; public; all users; default; microsoft;

white_files - 文件名白名单

autorun.inf; boot.ini; bootfont.bin; bootsect.bak; desktop.ini; iconcache.db; ntldr; ntuser.dat; ntuser.dat.log; ntuser.ini; thumbs.db; GDIPFONTCACHEV1.DAT; d3d9caps.dat;

white_extens - 文件后缀白名单

386; adv; cab; cmd; com; cpl; cur; deskthemepack; diagcab; diagcfg; diagpkg; drv; exe ;hlp; icl; icns; ico; ics; idx; ldf; lnk; mod; mpa; msc; msp; msstyles; msu; nls; nomedia; ocx; prf; rom; scr; shs; spl; sys; theme; themepack; wpx;l ock; key; hta; pdb; search-ms;

white_hosts - hosts白名单

WS2019

kill_processes - 进程清理列表

sql; oracle; ocssd; dbsnmp; synctime; agntsvc; isqlplussvc; xfssvccon; mydesktopservice; ocautoupds; encsvc; firefox; tbirdconfig; mydesktopqos; ocomm; dbeng50; sqbcoreservice; excel; infopath; msaccess; mspub; onenote; outlook; powerpnt; steam; thebat; thunderbird; visio; winword; wordpad; notepad; calc; wuauclt; onedrive;

kill_services - 服务清理列表

vss; sql; svc$; memtas; mepocs; msexchange; sophos; veeam; backup; GxVss; GxBlr; GxFWD; GxCVD; GxCIMgr;

impers_accounts - 弱口令列表

ad.lab:Qwerty!; Administrator:123QWEqwe!@#; Admin2:P@ssw0rd; Administrator:P@ssw0rd; Administrator:Qwerty!; Administrator:123QWEqwe; Administrator:123QWEqweqwe;

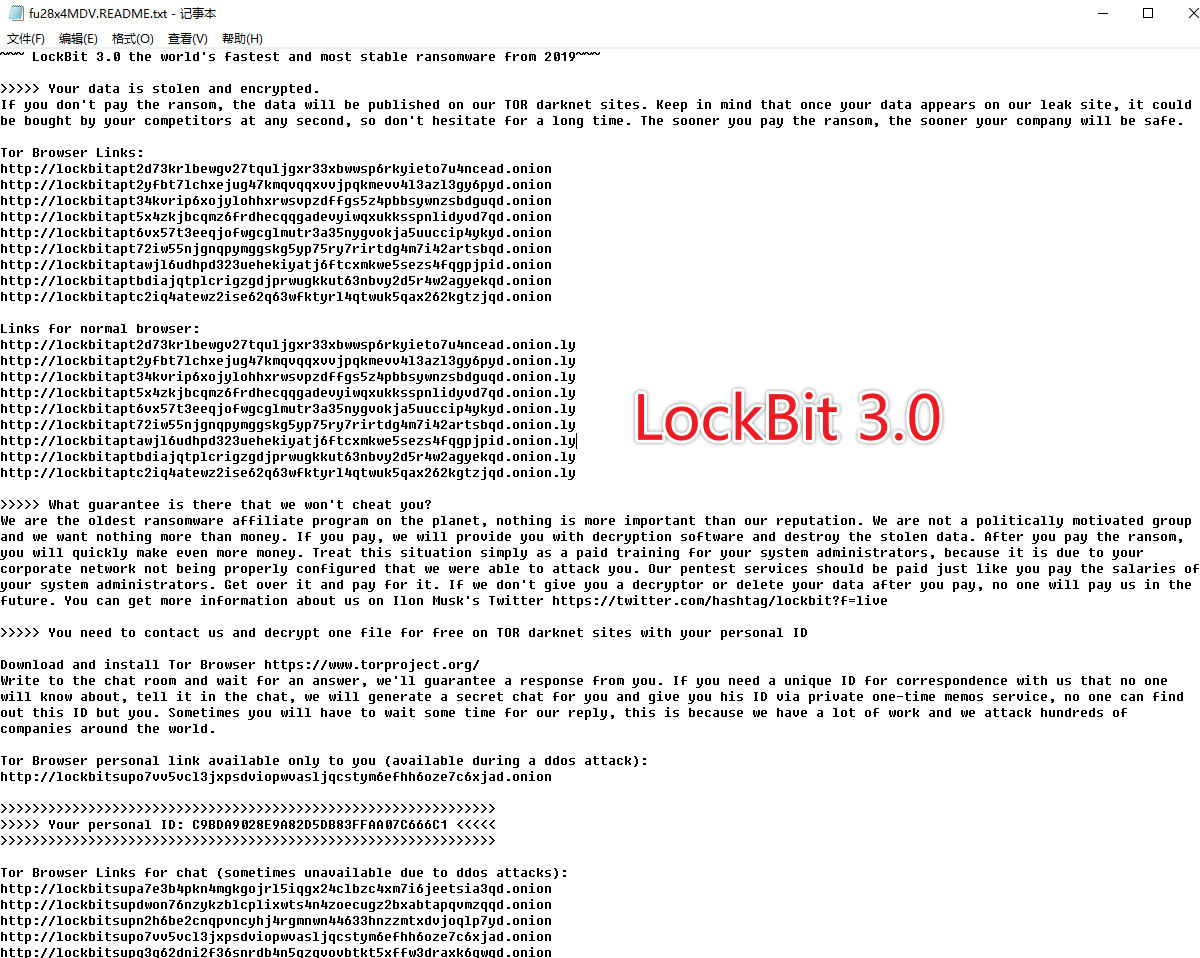

最后,4.0版本给受害者留下的勒索信较此前的3.0版本也有所变化——将之前的暗网链接全部去除,并用Proton邮箱(采用了端到端加密技术)进行替代。推测这一做法的主要目的是为了让普通用户更容易与攻击者取得联系。

图9. LockBit4.0勒索信内容示例

图10. LockBit3.0勒索信内容示例

0x03 IOC

HASH

9b5f1ec1ca04344582d1eca400b4a21dfff89bc650aba4715edd7efb089d8141

0x04 时间线

2024年05月09日 360高级威胁研究分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号