报告编号:B6-2021-121602

报告来源:360CERT

报告作者:360CERT

更新日期:2021-12-16

0x01 简介

近日,Log4j2漏洞在互联网上呈现爆发性的攻击利用态势,黑客通过发送一条JNDI字符串荷载即可控制目标设备。据统计,该漏洞影响6万+流行开源软件以及70%以上的企业线上业务系统。

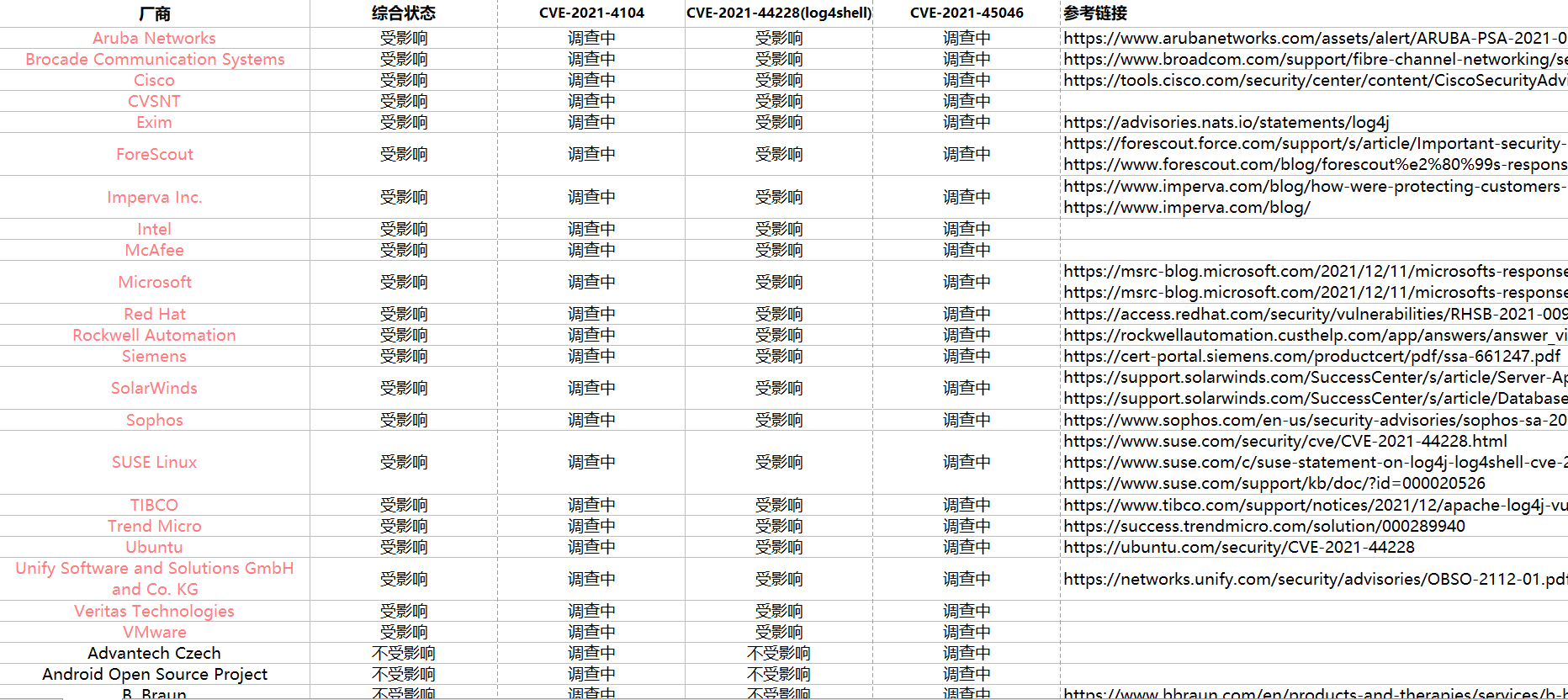

对此,360CERT目前汇总整理了一份受到影响的厂商名单,请广大用户做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 漏洞信息

涉及log4j 1.x to 2.x 多个版本的漏洞,漏洞基础信息如下:

CVE-2021-4104 Apache Log4j 1.x 涉及JMSAppender组件的JNDI注入远程代码执行漏洞

CVE-2021-44228 Apache Log4j 2.x JNDI注入远程代码执行漏洞

CVE-2021-45046 Apache Log4j 2.x PatternLayout Context Lookup自定义配置漏洞

0x03 数据概览

此次360CERT调查统计了1555家厂商,发现目前受CVE-2021-44228 (log4shell)漏洞影响的厂商有 22 家,可能不受影响的厂商有50家,而有1481家厂商仍在自查漏洞中。

综合受影响厂商数据分析,此次的受漏洞影响的厂商主要包含以下几类:

- 综合厂商(Cisco、Microsoft)

- 操作系统(Ubuntu、SUSE Linux、)

- 安全厂商(Trend Micro、McAfee、Sophos、Imperva Inc)

- 应用软件(VMware、SolarWinds、Exim、Red Hat、CVSNT)

- 硬件厂商(Intel、Rockwell Automation)

- 服务提供商(Unify Software、TIBCO)

0x04 数据下载地址

# 文件 hash 56e0da8f1055b9442792bd64c808942c vendor.xlsx # 下载地址 http://pub-shbt.s3.360.cn/cert-public-file/vendor.xlsx

若浏览器有excel插件可以直接从以下链接打开在线预览

受影响厂商列表 - http://pub-shbt.s3.360.cn/cert-public-file/vendor.xlsx

京公网安备 11000002002063号

京公网安备 11000002002063号