报告编号:B6-2021-101803

报告来源:360高级威胁分析中心

报告作者:360高级威胁分析中心

更新日期:2021-10-18

0x01 概述

勒索病毒传播至今,360反勒索服务已累计接收到上万勒索病毒感染求助。随着双重勒索的快速增长,企业数据泄露风险不断上升,数百万甚至上亿赎金的勒索案件不断出现。勒索病毒给企业和个人带来的影响范围越来越广,危害性也越来越大。360安全大脑针对勒索病毒进行了全方位的监控与防御,为需要帮助的用户提供360反勒索服务。

2021年9月,全球新增的活跃勒索病毒家族有:AtomSilo、BlackByte、Groove、Sodinokibi(REvil)、Colossus等勒索软件。其中AtomSilo的数据泄露网站与BlackMatter的数据泄露网站高度相似,两者可能存在密切关系;Groove勒索软件由Babuk部分核心成员参与运营,并创建了一个名为RAMP的暗网论坛;消失近两月的Sodinokibi(REvil)在本月正式回归;Colossus勒索软件的勒索提示信息结构与Sodinokibi(REvil)相似,采用双重勒索模式运营。

0x02 感染数据分析

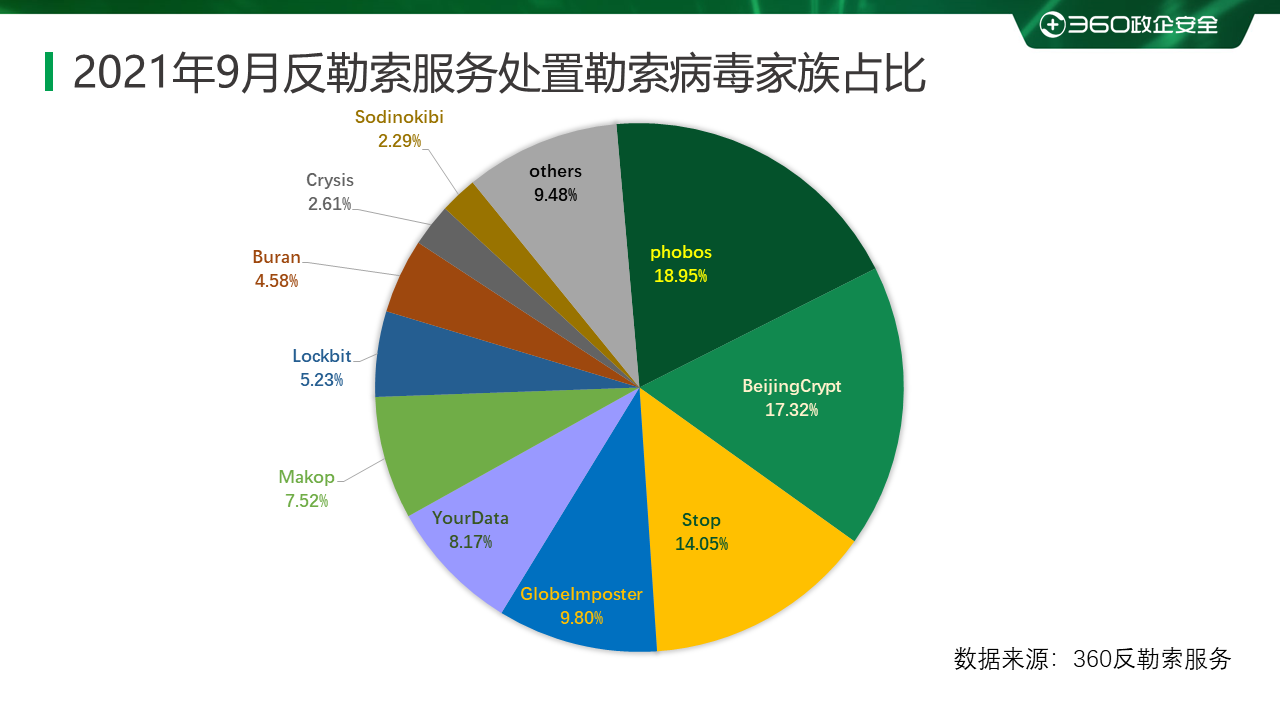

针对本月勒索病毒受害者所中勒索病毒家族进行统计,phobos家族占比18.95%居首位,其次是占比17.32%的BeijingCrypt,Stop家族以14.05%位居第三。

本月BeijingCrypt勒索感染量有大幅度的上升,从8月份的4.06%上升至本月的17.32%。另外,在本月底该家族出现新的变种,将被加密文件后缀修改为“.520”。

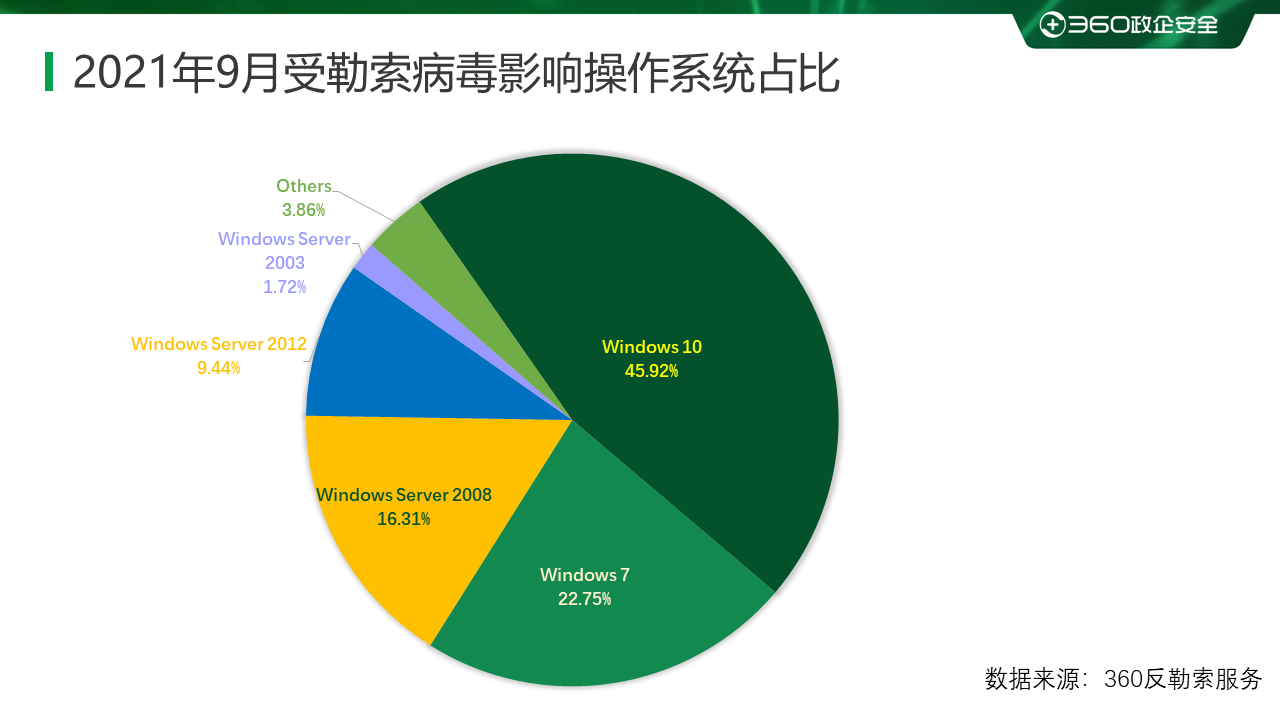

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows 7、以及Windows Server 2008。

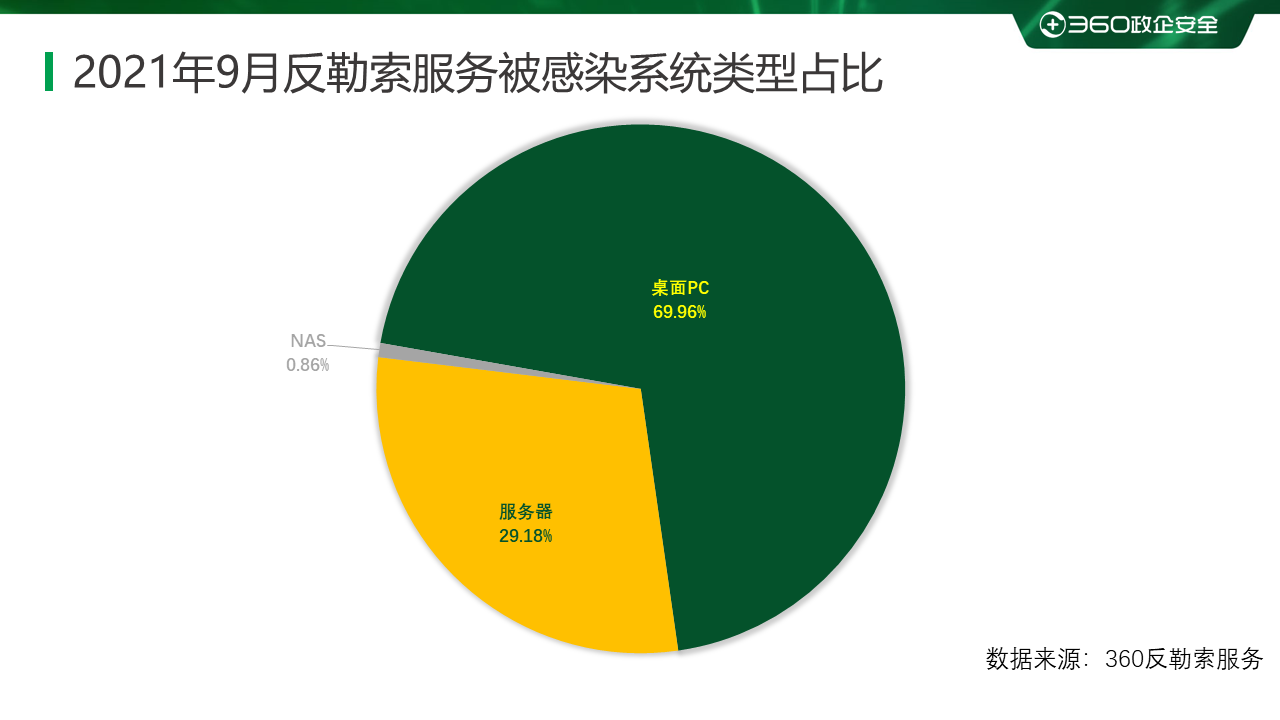

本月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型仍以桌面系统为主,与上月相比无较大波动。

0x03 勒索病毒疫情分析

Sodinokibi(REvil)回归,早期版本已能解密

2021年7月初,Sodinokibi(REvil)团伙曾对Kaseya发起供应链攻击,导致100万个系统被加密,60个托管服务商和1500个企业因受此次攻击影响。而Sodinokibi(REvil)团队在收到此次攻击中2个受害企业支付的赎金之后不久便神秘消失。

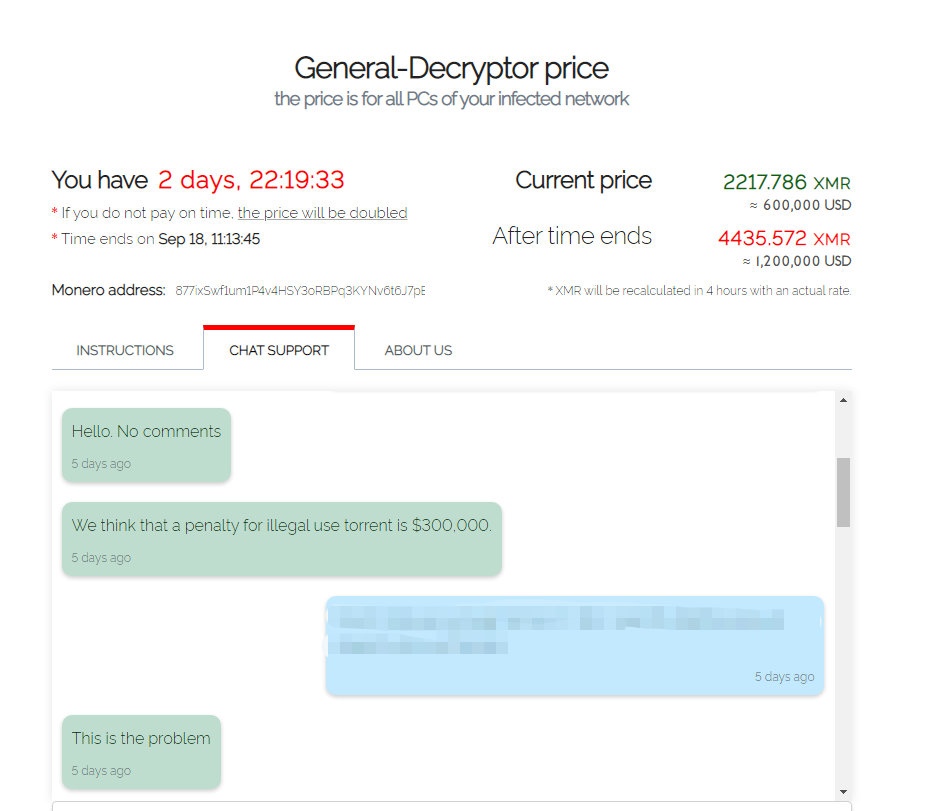

而在本月初,关停近两个月的Sodinokibi(REvil)勒索软件正式回归,不仅重启了其基础设施,还在其数据泄露网站发布了新受害者信息。同时重置的还有赎金谈判页面的倒计时——这也意味着之前的受害者若想解密文件,仍可通过该页面与Sodinokibi(REvil)团伙进行谈判。

图1. 受害者与Sodinokibi(REvil)赎金谈判页面

就在Sodinokibi(REvil)勒索软件宣布回归后不久,国外执法部门通过特殊渠道获取到了该家族早期的密钥,并决定在该家族发起第二波攻击之前为受害者提供解密方案(解密工具仅能解密7月13日之前被加密的文件)。目前360解密大师已加入了对Sodinokibi(REvil)的解密支持,受害者可以使用解密大师解密文件。

图2. 360解密大师成功解密被Sodinokibi(REvil)加密的文件

BeijingCrypt勒索病毒最新变种瞄准零售行业

自本月29日开始,360反勒索服务陆续接收到多个受害者反馈:大量重要文件被加密,文件后缀被修改为.520。经分析该勒索病毒属于BeijingCrypt勒索病毒家族的一个变种

该家族最早出现于2020年7月初,主要通过暴力破解远程桌面口令后手动投毒。其主要攻击地区为中国,早期传播因修改文件后缀为.beijing而被命名为BeijingCrypt。此次攻击者向受害者索要4500美元到5000美元不等的等价虚拟货币作为赎金。

图3. 受害者与BeijingCrypt作者赎金谈判邮件

根据此次受害者所从事的行业进行分析,被攻击的受害者中大部为零售行业。通常利用远程桌面进行传播的勒索病毒并不具备针对某特定行业的定向投放能力,这是首次出现通过远程桌面转播勒索病毒具有如此强的行业针对性。

勒索软件团伙内部分裂,Groove勒索软件诞生

Babuk勒索团队在2021年4月攻击华盛顿警方后产生内部分歧。其管理员决定公布从警方手中获取到的敏感信息用于宣传,但部分成员拒绝这一行为,认为泄露警方数据会带来大量不好的影响。而在管理员泄露数据后,该组织出现分裂——部分成员创建RAMP论坛,而另一些人员启动了BabukV2勒索攻击。在6月Babuk勒索生成器被泄露,9月Babuk成员将Babuk源代码在暗网公开发布。

本月,一名ID为“Orange”的黑客在RAMP发布了一篇文章,文章中包含12856台设备上近50万个用户的Fortiner VPN凭证。根据IP定位其所属国家,发现有11.89%的设备来自中国。同时还观察到Groove勒索软件的数据泄露网站发布了一篇指向RAMP论坛关于Fortinet VPN凭证泄露的文章,猜测其团伙公开这些凭证的目的是想吸引更多的黑客参与该勒索软件活动。

图4. Groove数据泄露网站

勒索软件运营者拒绝与第三方进行谈判

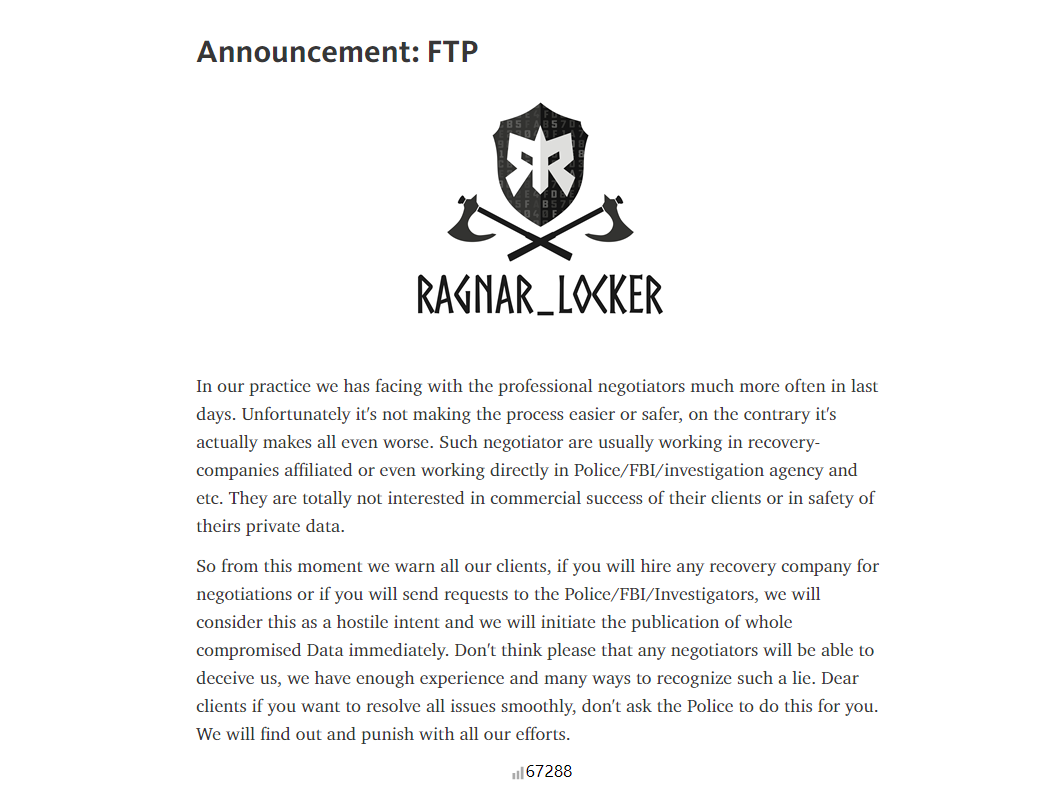

在本月Ragnar_Locker先后发布两则关于拒绝与第三方谈判的公告。强调在过去经常遇到专业谈判者与其进行赎金谈判,但这并没有使交易变的更加容易或者安全,反而让情况变的更加糟糕。通常遇到去谈判的是一些数据恢复公司,甚至有一些人来自联邦调查局、调查机构等。其中一些数据恢复公司,在谈判过程中为了降低价格,增加自身收益,不管客户的敏感数据。

因此Ragnar_Locker团队宣布:后续如果再遇到来自其他方的谈判,将拒绝谈判并直接发布受害者数据。

图5. Ragnar_Locker拒绝与数据恢复公司谈判公告

在Ragnar_Locker发布此消息后,Grief勒索团伙也发布公告将拒绝来自第三方的谈判、拒绝二手交易,如果遇到来自数据恢复公司的谈判,他们将直接销毁数据。

图6. Grief拒绝与数据恢复公司谈判赎金

0x04 黑客信息披露

以下是本月收集到的黑客邮箱信息:

| predator3@gmx.us | Arenono@protonmail.com | Leslydown1988@tutanota.com |

|---|---|---|

| 1527436515@qq.com | iosif.lancmann@mail.ru | adolfgizbreht234@gmail.com |

| monster666@tuta.io | decryptionwhy@india.com | CHRISTIAN1986@TUTANOTA.COM |

| pecunia0318@goat.si | predatorthre@bigmir.net | janelle2021@protonmail.com |

| pagar40br@gmail.com | lialumpolis@tutanota.com | ithelp02@wholeness.business |

| clean@onionmail.org | paybackformistake@qq.com | clay_whoami_1@protonmail.ch |

| recofile@firemail.cc | FilesRecoverEN@Gmail.com | baltassarebruno1999@tuta.io |

| drac1on@tutanota.com | d4tab3ckup@onionmail.org | decryptioner@uncryptfile.com |

| BrusLi@aolonline.top | xdatarecovery@msgsafe.io | unibovwood1984@protonmail.com |

| RansHelp@tutanota.com | JimThompson@ctemplar.com | AstraRansomware@protonmail.com |

| hoti2020@tutanota.com | Resp0nse1999@tutanota.com | recoveryscmyfiles@mail2tor.com |

| guan_yu@mailfence.com | FerdinandCohn1828@gmx.com | JamesHoopkins1988@onionmail.org |

| louisvega@tutanota.com | harmagedon0707@airmail.cc | ollivergreen1977@protonmail.com |

| ithelp02@decorous.cyou | pecunia0318@protonmail.ch | anonymoushacks33@protonmail.com |

| HydaHelp1@tutanota.com | melling@confidential.tips | CCSMEDIA.COMPLIANCE@protonmail.com |

| tspans@privatemail.com | retrievedata300@gmail.com | BM-2cUm1HG5NFf9fYMhPzLhjoBdXqde26iBm2@bitmessage.ch |

| ormecha19@tutanota.com | cyberlock06@protonmail.com | BM-2cUaG3dRVoUVQEf9rJNhPxdyfYfDuxPeQy@bitmessage.ch |

| decryptdelta@gmail.com | biggylockerteam@yandex.com |

表格1.黑客邮箱

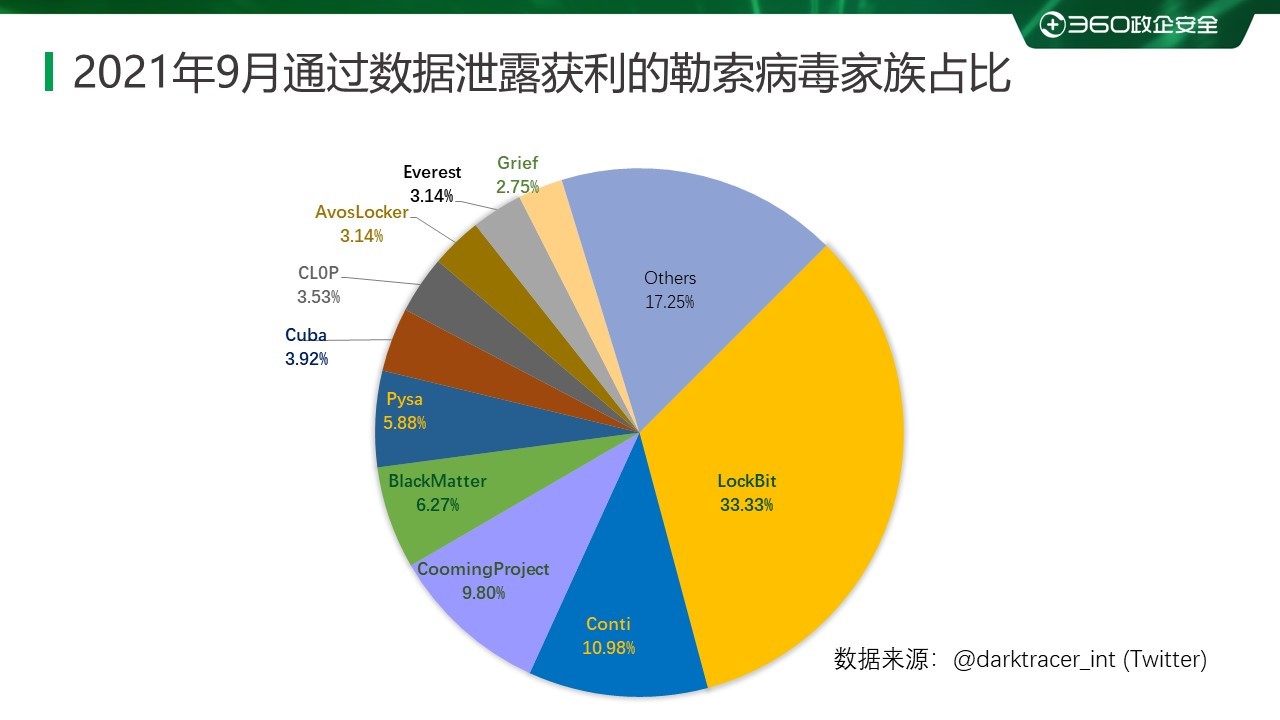

当前,通过双重勒索或多重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索病毒家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

以下是本月被双重勒索病毒家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

| AZA | hbfinanse.pl | CROMOLOGY SERVICES | |

|---|---|---|---|

| HBE | atstrack.com | WEST TREE SERVICE | |

| HABI | ebarc.adv.br | Bellissima Fashions | |

| AMAX | grupowec.com | MangaDex - MangaDex | |

| VIVEA | ibes-gmbh.de | odeffinancierasa.hn | |

| Dohuk | noone.com.au | Irish Pioneer works | |

| Andel | drsdoors.com | shop.jerryleigh.com | |

| UUOOI | novotech.com | hotelservicepro.com | |

| Axley | C & C FRANCE | scisairsecurity.com | |

| Bulley | Aria Systems | transrendufense.com | |

| Saurer | IJmond Werkt | pulmuonewildwood.com | |

| Nwdusa | dataspeed.it | ATIVY CYBER SECURITY | |

| Butali | RTI Surgical | royalporcelain.co.th | |

| lrz.de | GEO-Alpinbau | Jesse Engineering Co | |

| Phminc | newhotel.com | One Community Health | |

| Ohagin | Famous Supply | mitchellsternlaw.com | |

| Linkmfg | benner.com.br | Unified Technologies | |

| iibg.ca | SUNSETHCS.COM | Office Star Products | |

| calsoft | ROC Mondriaan | Unione Reno Galliera | |

| Fountain | jaylon.com.au | rabbalshedekraft.com | |

| Wibernet | alderking.com | Chamco Industries Ltd | |

| nrpa.org | crystalvalley | Trust Capital Funding | |

| AUTO.RIA | cheadlelaw.com | soenen-golfkarton.com | |

| myyp.com | GENESISNET.COM | Haverhill High School | |

| parcoinc | cansmart.co.za | EQUITY TRANSPORTATION | |

| Meriplex | Steel Projects | Pramer Baustoffe GmbH | |

| SI Group | BRPRINTERS.COM | United Health Centers | |

| Meditopia | BCP Securities | Macdonald Devin, P.C. | |

| ASSU 2000 | Actief-Jobmade | papierswhitebirch.com | |

| comebi.mx | Citrocasa GmbH | buffingtonlawfirm.com | |

| pi-hf.com | hoffsuemmer.de | peabodyproperties.com | |

| Grupo SAN | daylewis.co.uk | FEINBERGLAWOFFICES.COM | |

| Southland | Memory Express | Global Crypto Exchange | |

| Elementia | hoistcrane.com | novohamburgo.rs.gov.br | |

| ds.net.au | Schultheis-ins | EMPIRICAL-RESEARCH.COM | |

| Real Time | Potter Concrete | johncockerillindia.com | |

| PeakLogix | remedios.lawyer | Huali Industrial Group | |

| KESSEL AG | hpe-konstanz.de | Cedar Grove Composting | |

| PRECREDIT | Dassault Falcon | River City Construction | |

| Grupo GSS | STORAFILE.CO.UK | BLUEBONNETNUTRITION.COM | |

| amista.cz | ohiograting.com | Modern Testing Services | |

| advint.com | Xmedicalpicture | Plastipak Holdings, Inc. | |

| advint.com | miller-rose.com | Hörmanseder Stahlbau GmbH | |

| Journality | TPI Corporation | coldwellbankerhubbell.com | |

| Ellerboeck | SCREEN Holdings | Marans Weisz & Newman, LLC | |

| Miningbase | CasagrandeGroup | Bumper to Bumper Autoparts | |

| Technicote | j-addington.com | Barlow Respiratory Hospital | |

| BPATPA.COM | northstarak.com | Spartanburg & Pelham OB-GYN | |

| tesa46.com | Amphenol Canada | Charles Crown Financial Ltd | |

| ofplaw.com | robsonstreet.ca | The Plastic Forming Company | |

| gahesa.com | IN2 Engineering | DEBTIN CONSULTANTS (PTY) LTD | |

| cimico.net | advantecmfs.com | Pré-Sal Petróleo S.A. PPSA | |

| aathonrton | Vera Wang Group | Whitefish River First Nation | |

| esopro.com | Karavan Trailers | Annonces et Vous Particuliers | |

| dykman.com | LJ Hooker Aspley | VIVA Formwork and Scaffolding | |

| 51talk.com | Align Technology | Eisvogel Hubert Bernegger GmbH | |

| sete.co.uk | Iraqi Government | Afohs Club â“ Enjoy The Pride | |

| anasia.com | autohausdaehn.de | Beat The System With Beatchain | |

| denark.com | callabsolute.com | northwoods & spectrumfurniture | |

| DataXsport | Woodlake Unified | South Carolina State University | |

| fugybat.fr | callabsolute.com | Запатченные fortinet точки входа | |

| Bob Poynter | NASCO Industries | Spiezle Architectural Group Inc. | |

| ludofact.de | LA-Martiniquaise | Gaulhofer Industrie-Holding GmbH | |

| barolit.com | geda-produkte.de | C-PatEx - Cryptocurrency Exchange | |

| prototal.se | texasacehvac.com | Primary Residential Mortgage inc. | |

| cimaser.com | nitropiso.com.mx | Greensville County Public Schools | |

| rlsblaw.com | Pacific City Bank | Cristália - Indústria Farmacêutica | |

| BÖWE SYSTEC | denverhousing.org | Société de transport de l'Outaouais | |

| drhrlaw.com | Creditriskmonitor | Marquez Brothers International, Inc. | |

| iiservz.com | russellwbho.co.uk | United Carton Industries Company Ltd | |

| glenroy.com | wijnendeclerck.be | Hamilton Duncan Armstrong | Law firm |

| abcp.org.br | BONTEMPI VIBO SPA | Ward Arcuri Foley & Dwyer | Law Firm |

| riscossa.it | Clay County Clerk | Lancaster Independent School District | |

| tes-amm.com | Jakes Finer Foods | EAP Films and Theatres Private Limited | |

| Aluflexpack | franklinempire.com | Fimmick CRM Hong Kong (www.fimmick.com) | |

| BOSCA S.p.A | TaxLeaf Corporate | Instituto Nacional de Medicina Genómica | |

| Minjar Gold | YASH Technologies | Catalogue des cours de Télécom SudParis | |

| vlastuin.nl | calautomotive.com | the NET - Northeast Tennessee Media Group | |

| wortmann.de | Gershman Mortgage | South African National Space Agency: SANSA | |

| ch13bham.com | Bar-Ilan University | The Virginia Federation of Republican Women | |

| WPSD Local 6 | Betson Enterprises | Municipal Government of Calamba, Philippines | |

| Sarmad Steel | robinwoodortho.com | Canadian Warmblood Horse Breeders Association - Home | |

| Berding-weil | Pulmuone Co., Ltd. | Synthetic Roofing Products and Information - InterWrap | |

| suenco.co.th | Pines Ford Lincoln | Politeknik Elektronika Negeri Surabaya | Emerging Technology |

| tovogomma.it | PowerGrid Services | Freewallet | Multi-currency Online Crypto Wallet for BTC, ETH |

表格2. 受害组织/企业

0x05 系统安全防护数据分析

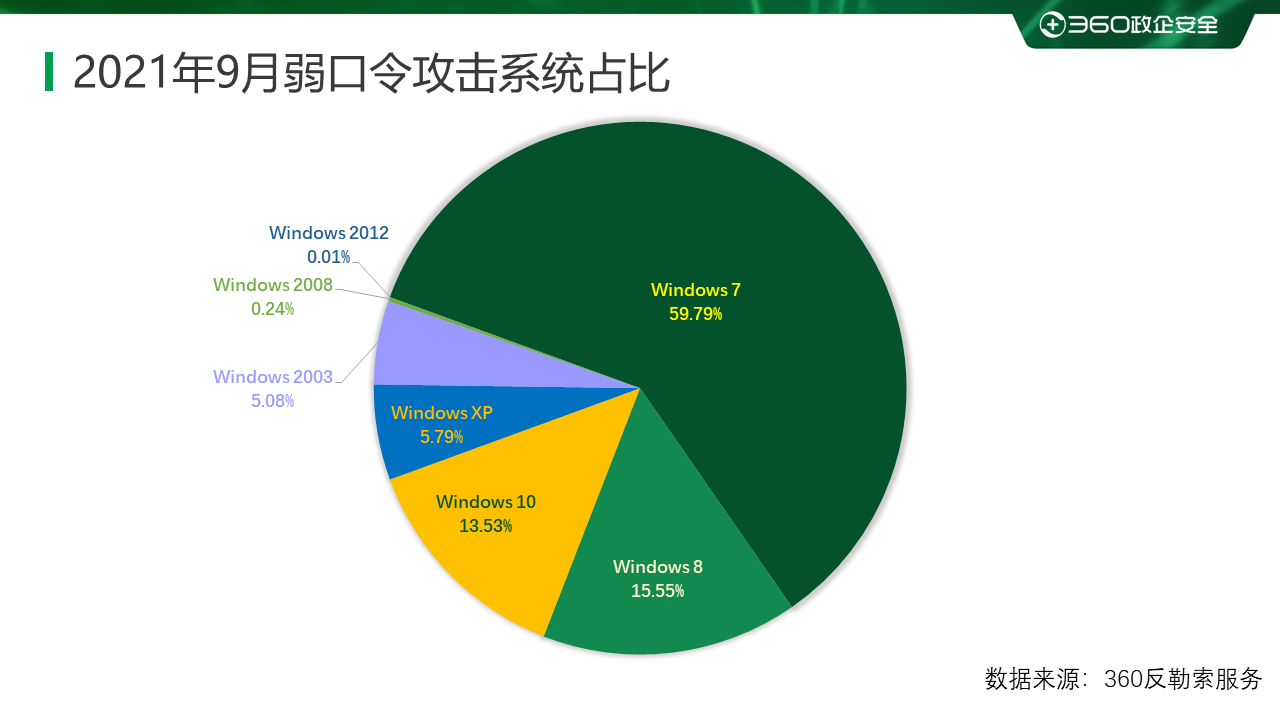

通过将2021年8月与9月的数据进行对比,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8和Windows 10。

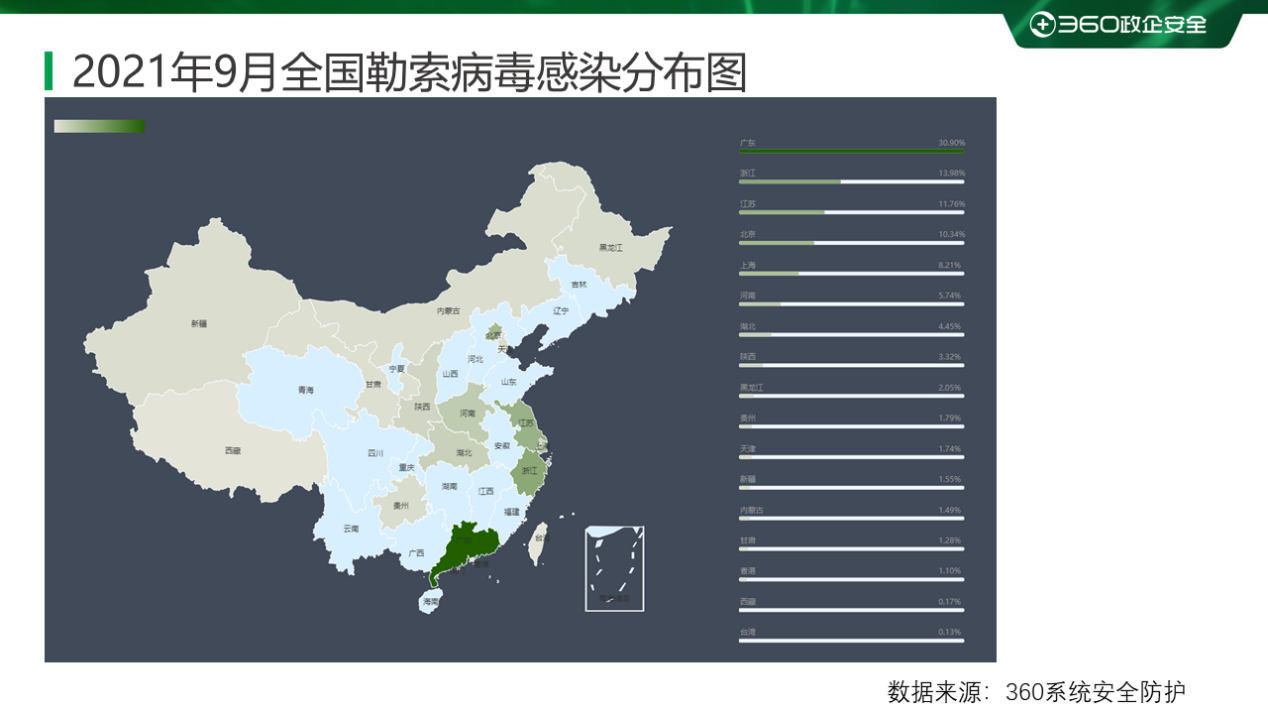

以下是对2021年9月被攻击系统所属地域采样制作的分部图,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

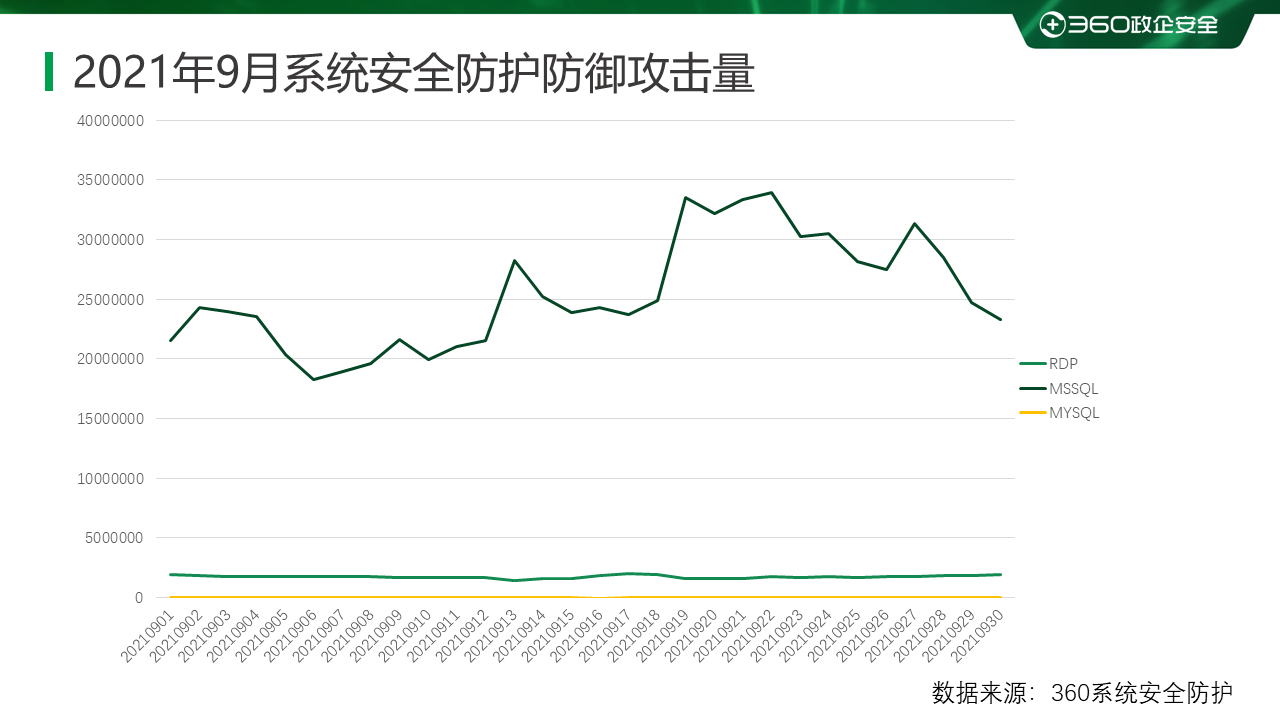

通过观察2021年9月弱口令攻击态势发现,RDP和MYSQL弱口令攻击整体无较大波动。MSQQL属于正常的波动范围。

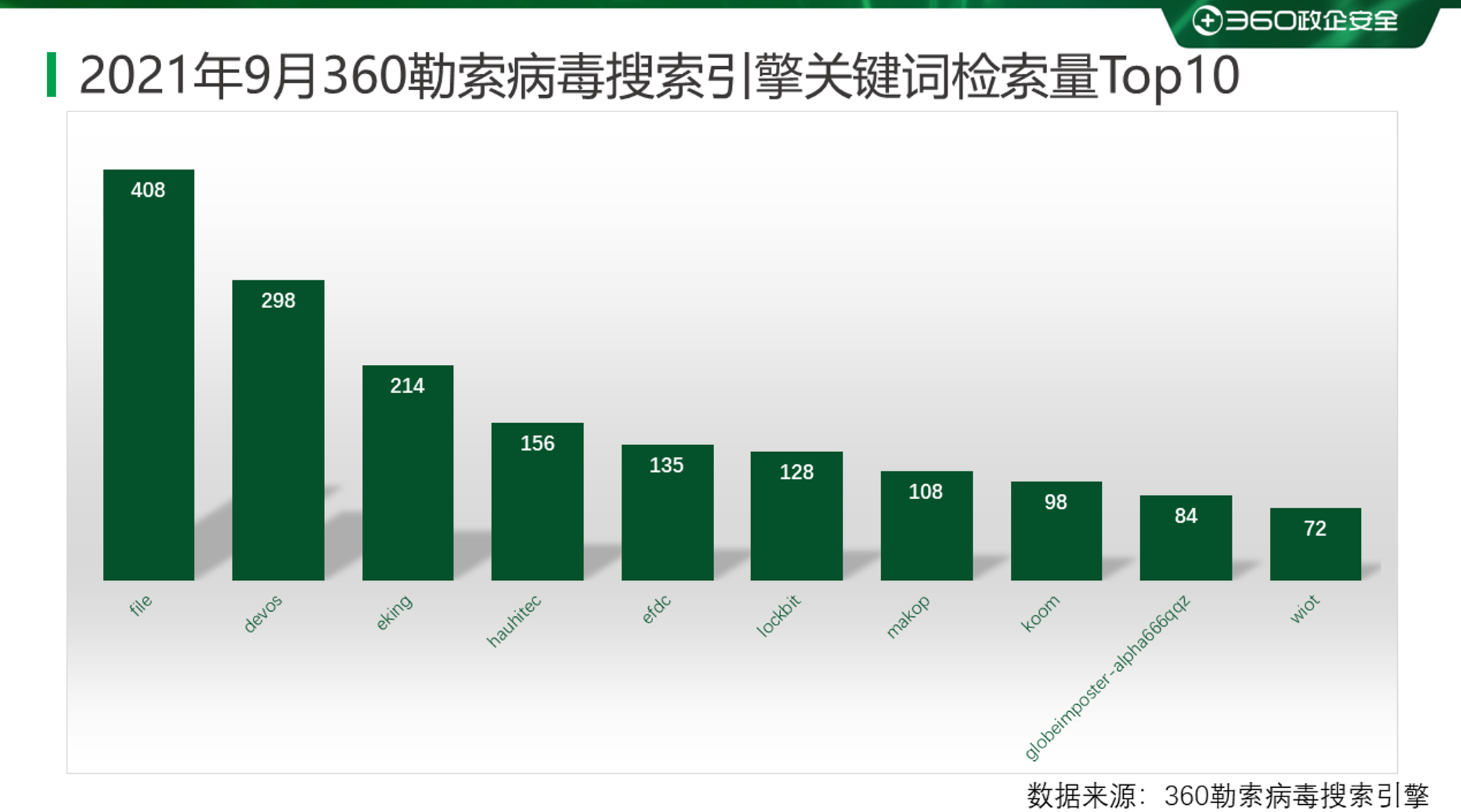

0x06 勒索病毒关键词

以下是本月上榜活跃勒索病毒关键词统计,数据来自360勒索病毒搜索引擎。

- file:属于BeijngCrypt勒索病毒家族,由于被加密文件后缀会被修改为file而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。但本月活跃的是phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- eking:属于phobos勒索病毒家族,由于被加密文件后缀会被修改为eking而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- hauhitec:属于YourData,由于被加密文件后缀会被修改为hauhitec而成为关键词。通过“匿隐” 僵尸网络进行传播。

- efdc:属于Stop勒索病毒家族,由于被加密文件后缀会被修改为efdc而成为关键词。该家族主要的传播方式为:伪装成破解软件或者激活工具进行传播。

- LockBit:LockBit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- Makop:该后缀有两种情况, 均因被加密文件后缀会被修改为makop而成为关键词:

- 属于Makop勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- 属于Cryptojoker勒索病毒家,通过“匿隐” 进行传播。

- koom:同efdc。

- GlobeImposter-Alpha666qqz: 属于GlobeImposter勒索病毒家族,由于被加密文件后缀会被修改为GlobeImposter-Alpha666qqz而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒以及获取数据库口令后远程执行恶意代码加密系统文件。

- nwiot:同efdc。

0x07 解密大师

从解密大师本月解密数据看,解密量最大的是Sodinokibi(REvil),其次是CryptoJoker。使用解密大师解密文件的用户数量最高的是被Stop家族加密的设备,其次是被Crysis家族加密的设备。

0x08 安全建议

0x09 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360AISA全流量威胁分析系统

针对微软本次安全更新,360AISA已基于流量侧提供对应检测能力更新,请AISA用户联系techsupport@360.cn获取更新,尽快升级检测引擎和规则,做好安全防护工作。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x0a 时间线

2021-10-18 360高级威胁分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号