描述

NetSarang是一家以提供安全连接解决方案的公司,其产品以Xmanager Enterprise, Xmanager, Xshell, Xftp, Xlpd为主。公司产品遍布世界90多个国家,受到大量研发,运维人员使用。

日前,360CERT获悉某安全公司发现NetSarang的Xmanager, Xshell, Xftp, Xlpd等产品中,发布的nssock2.dll模块中存在恶意代码,在Xshell 5.0.1322和Xshell 5.0.1325两个版本中均已确认恶意代码存在:

危害等级

[+]严重

影响版本

根据NetSarang 8月7日 的安全公告(https://www.netsarang.com/news/security_exploit_in_july_18_2017_build.html)

Xmanager Enterprise 5.0 Build 1232

Xmanager 5.0 Build 1045

Xshell 5.0 Build 1325

Xshell 5.0 Build 1322

Xftp 5.0 Build 1218

Xlpd 5.0 Build 1220

均受到影响

简要分析

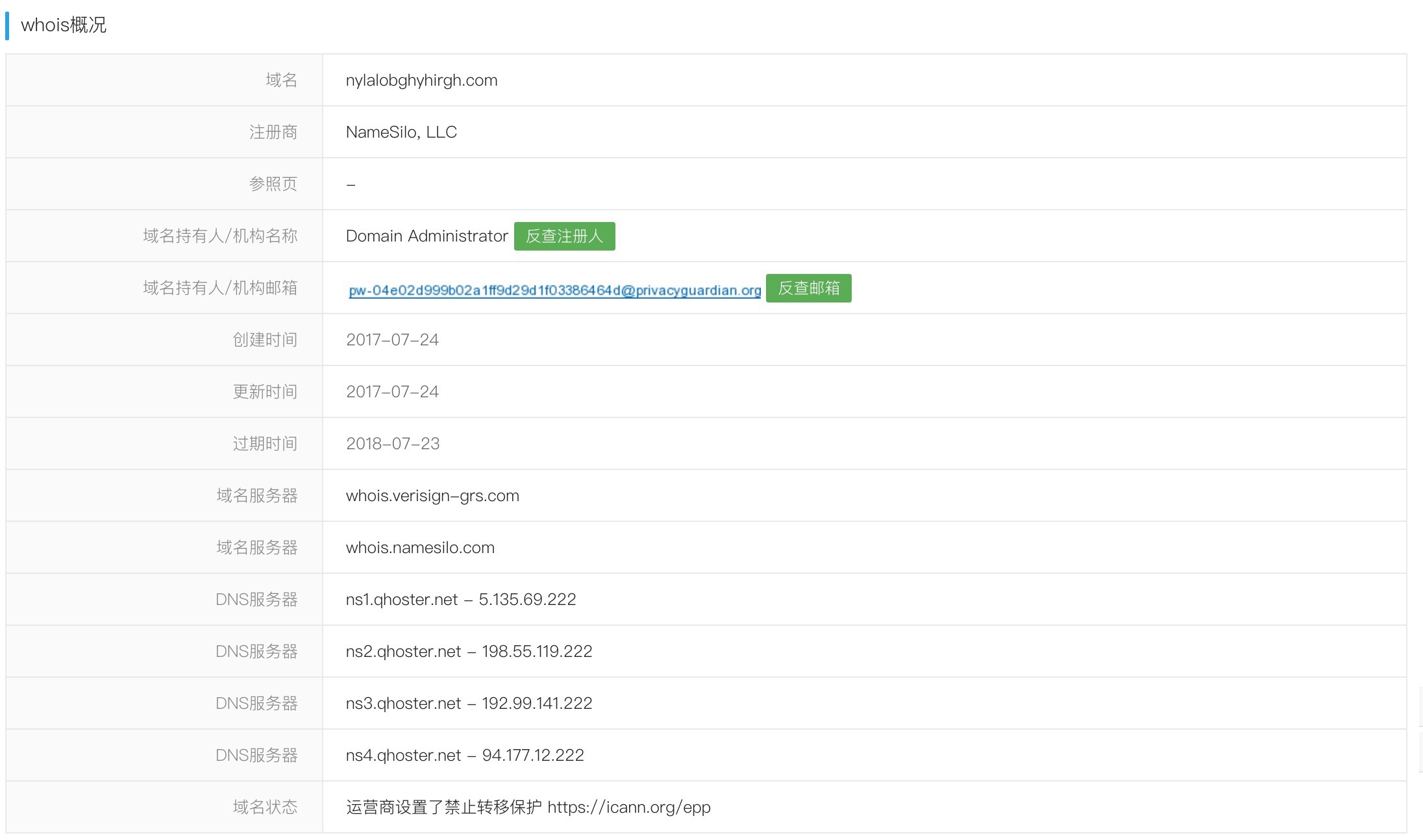

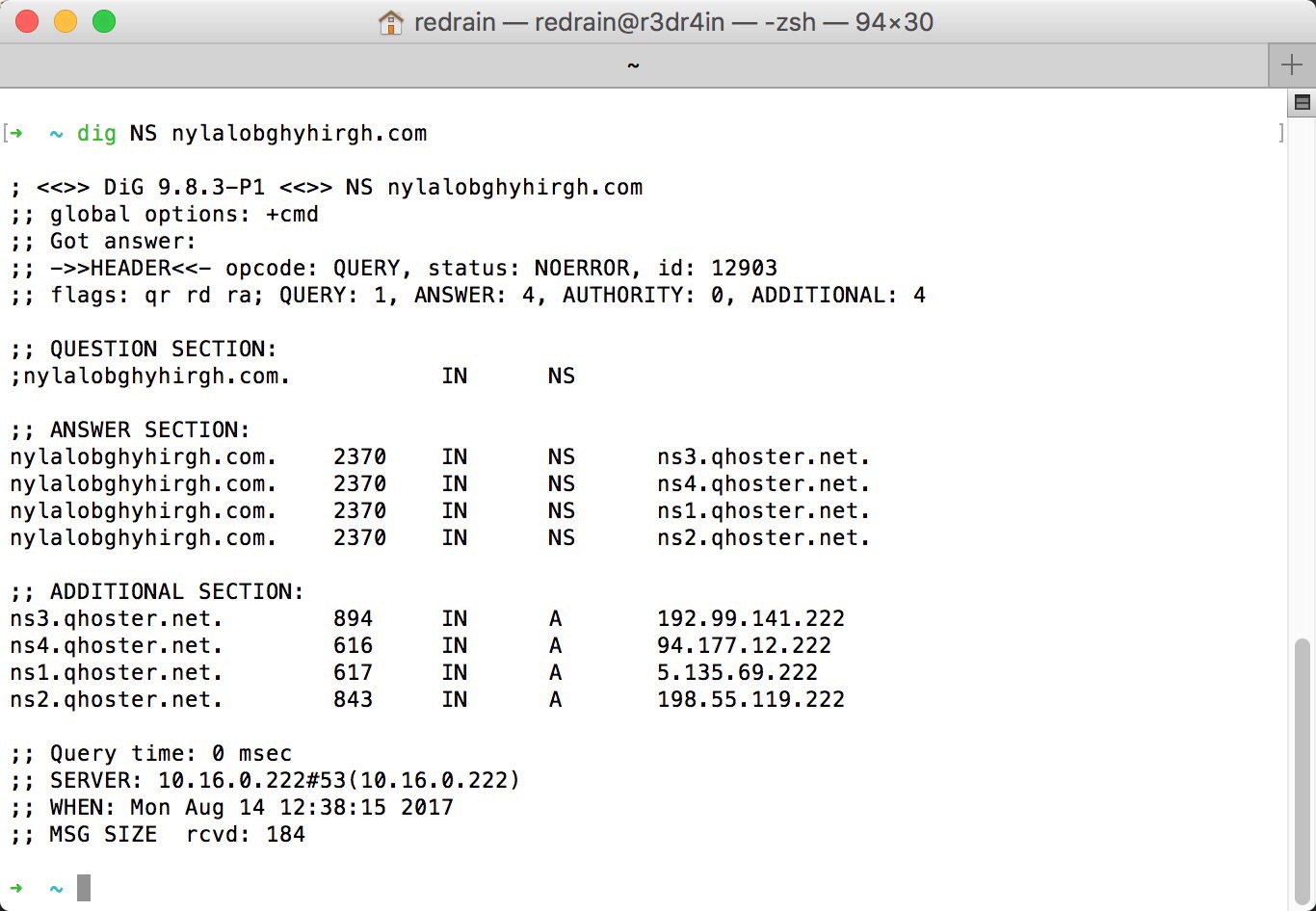

360CERT通过行为分析发现后门会对一个箱子域名“nylalobghyhirgh.com”发起请求。

该域名开启了隐私保护,且只能查询到NS记录:

此外,该域名还会向多个超长域名做渗出,且域名采用了DGA生成算法,通过DNS解析时渗出数据。

部分生成域名如下:

sajajlyoogrmkjlkmosbxowcrmwlvajdkbtbjoylypkoldjntglcoaskskwfjcolqlmcriqctjrhsltakoxnnmtlvdpdpcwhpgnet.nylalobghyhirgh.com

sajajlyoogrmkkmhncrjkingvmwlvajdketeknvbwfqppgkbtdlcj.esjsnwhjmjglnoksjmctgrlyhsgmgveqmrexmloppylmpl.nylalobghyhirgh.com

sajajlyoogrmkpmnmixivemirmwlvajdkctcjpymyjlfmoqjyaqplm.tfvduaplkilcogrcpbv.nylalobghyhirgh.com

sajajlyoogrmkdjhrgpcllwanowlvajdkftfjcxlyokpmancxmqnpkrnwdx.dlpqjnholroqctarosbtpq.nylalobghyhirgh.com

sajajlyoogrmkjjmjmmhjdkgmmwlvajdkjtcmiycxjlppolisfqgpcs.jsnwap.nylalobghyhirgh.com

sajajlyoogrmkpmnmixivemirmwlvajdkctcjpymyjlfmoqjyaqplmtfvduap.lkilcogrcpbv.nylalobghyhirgh.com

sajajlyoogrmkpmnmixivemirmwlvajdkctcjpymyjlfmoqjyaqplmtfv.duaplkilcogrcpbv.nylalobghyhirgh.com

sajajlyoogrmkeloufodqfpjwmwlvajdkctmkcydybloooljwaqpp.gsoskwdkljlmkoksiqduix.nylalobghyhirgh.com

sajajlyoogrmkdmkporgujqmumwlvajdkctgjewiufqoppkotelgmovfvexem.lmaklmoxgoftfrcsbtgkayiohuevhknnevkj.nylalobghyhirgh.com

sajajlyoogrmkmliwgmgoooavmwlvajdkctckcwgvmjkjbpivjmgmc.udvnyamjmmjlmoxhvaphjencqasmmbsfv.nylalobghyhirgh.com

sajajlyoogrmkglhsnqnmkkpqmwlvajdkctckcwgvmjkjbpivjmgmcudvnyamj.mmjlmoxhvaphjencqasmmbsfv.nylalobghyhirgh.com

sajajlyoogrmkekbsbnowiwnsmwlvajdkctomcymyklhmdjpxbplqkrb.snwekokgllmoxapeubsorotbkhynnktft.nylalobghyhirgh.com

sajajlyoogrmkdjhrgpcllwanowlvajdkftfjcxlyokpmancxmqnpkrnwdxdl.pqjnholroqctarosbtpq.nylalobghyhirgh.com

sajajlyoogrmklkjqgxdxbxiymwlvajdkctckcwgvmjkjbpivjmgmc.udvnyamjmmjlmoxhvaphjencqasmmbsfv.nylalobghyhirgh.com

sajajlyoogrmkpmnmixivemirmwlvajdkctcjpymyjlfmoqjyaq.plmtfvduaplkilcogrcpbv.nylalobghyhirgh.com

通过逆向分析shellcode,我们还原了箱子域名的生成方式,其行为通过DGA算法每月生成一个域名并做解析:

还原后的2017年整个DGA域名为:

1月域名:tgpupqtylejgb.com

2月域名:psdghsbujex.com

3月域名:lenszqjmdilgdoz.com

4月域名:huxerorebmzir.com

5月域名:dghqjqzavqn.com

6月域名:vwrcbohspufip.com

7月域名:ribotqtonut.com

8月域名:nylalobghyhirgh.com

9月域名:jkvmdmjyfcvkf.com

10月域名:bafyvoruzgjitwr.com

11月域名:xmponmzmxkxkh.com

12月域名:tczafklirkl.com

对12个域名分析NS解析情况后发现,从7月开始才被注册解析到qhoster.net的NS Server上,所以我们猜测这个恶意代码事件至少是从7月开始的。

修复方案

NetSarang官方已经在Xmanager Enterprise Build 1236,Xmanager Build 1049,Xshell Build 1326,Xftp Build 1222和Xlpd Build 1224 这几个最新的Builds版本中修复了该问题。

我们建议受影响的用户,及时更新最新版本。

最新Builds下载地址: https://www.netsarang.com/download/software.html

安全公告: https://www.netsarang.com/news/security_exploit_in_july_18_2017_build.html

IOC

| Domains | Date |

|---|---|

| tgpupqtylejgb.com | 2017.01 |

| psdghsbujex.com | 2017.02 |

| lenszqjmdilgdoz.com | 2017.03 |

| huxerorebmzir.com | 2017.04 |

| dghqjqzavqn.com | 2017.05 |

| vwrcbohspufip.com | 2017.06 |

| ribotqtonut.com | 2017.07 |

| nylalobghyhirgh.com | 2017.08 |

| jkvmdmjyfcvkf.com | 2017.09 |

| bafyvoruzgjitwr.com | 2017.10 |

| xmponmzmxkxkh.com | 2017.11 |

| tczafklirkl.com | 2017.12 |

| Hash | filename |

|---|---|

| 97363d50a279492fda14cbab53429e75 | nssock.dll |

结论

360CERT通过第一时间分析,已经确认了该问题的存在,且官方也针对该问题发布了公告,恶意代码具体行为和细节360CERT将在分析完成后第一时间预警公告。

技术支持

邮件至g-cert-report@360.cn

京公网安备 11000002002063号

京公网安备 11000002002063号