CVE-2017-16995: Ubuntu本地提权攻击预警

2018-03-16 17:53

报告编号: B6-2018-031602

报告来源: 360-CERT

报告作者: 360-CERT

更新日期: 2018-03-16

漏洞概述

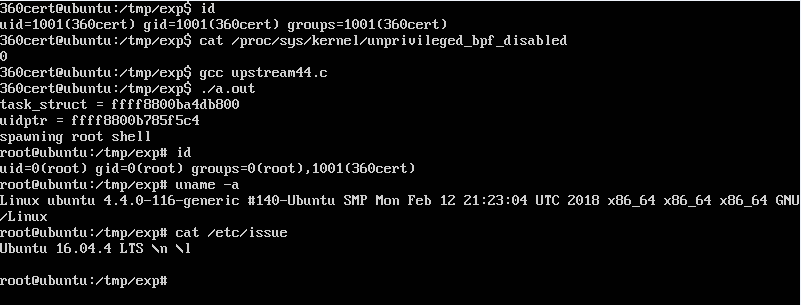

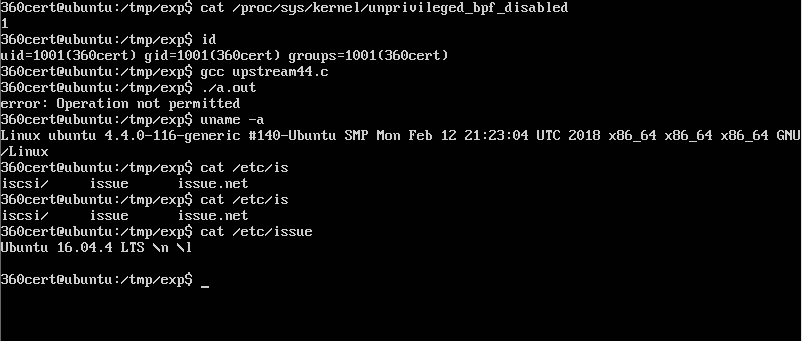

日前,360-CERT监测到编号为CVE-2017-16995的Linux内核漏洞攻击代码被发布了。该漏洞由Google project zero发现。据悉,该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意读写漏洞。该漏洞是由于eBPF验证模块的计算错误产生的。普通用户可以构造特殊的BPF来触发该漏洞,此外恶意攻击者也可以使用该漏洞来进行本地提权操作。

目前相关攻击代码已经被公开,360-CERT建议相关用户尽快评估。

影响版本

Linux Kernel Version 4.14-4.4 (主要影响Debian和Ubuntu发行版,Redhat和CentOS不受影响)

修复和缓解建议:

目前暂未有明确的补丁升级方案。 建议用户在评估风险后,通过修改内核参数限制普通用户使用bpf(2)系统调用:

# echo 1 > /proc/sys/kernel/unprivileged_bpf_disabled

相关代码补丁: https://github.com/torvalds/linux/commit/95a762e2c8c942780948091f8f2a4f32fce1ac6f

时间线

2017-12-21 漏洞相关信息公开

2018-03-16 360CERT对外发布预警通告

京公网安备 11000002002063号

京公网安备 11000002002063号