报告编号:B6-2022-112101

报告来源:360CERT

报告作者:360CERT

更新日期:2022-11-21

0x01 事件导览

本周收录安全热点49项,话题集中在恶意程序、安全漏洞方面,涉及的组织有:WatchDog、Lazarus、Konni、Hive等。对此,360CERT建议使用360安全卫士进行病毒检测、使用360安全分析响应平台进行威胁流量检测,使用360城市级网络安全监测服务QUAKE进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

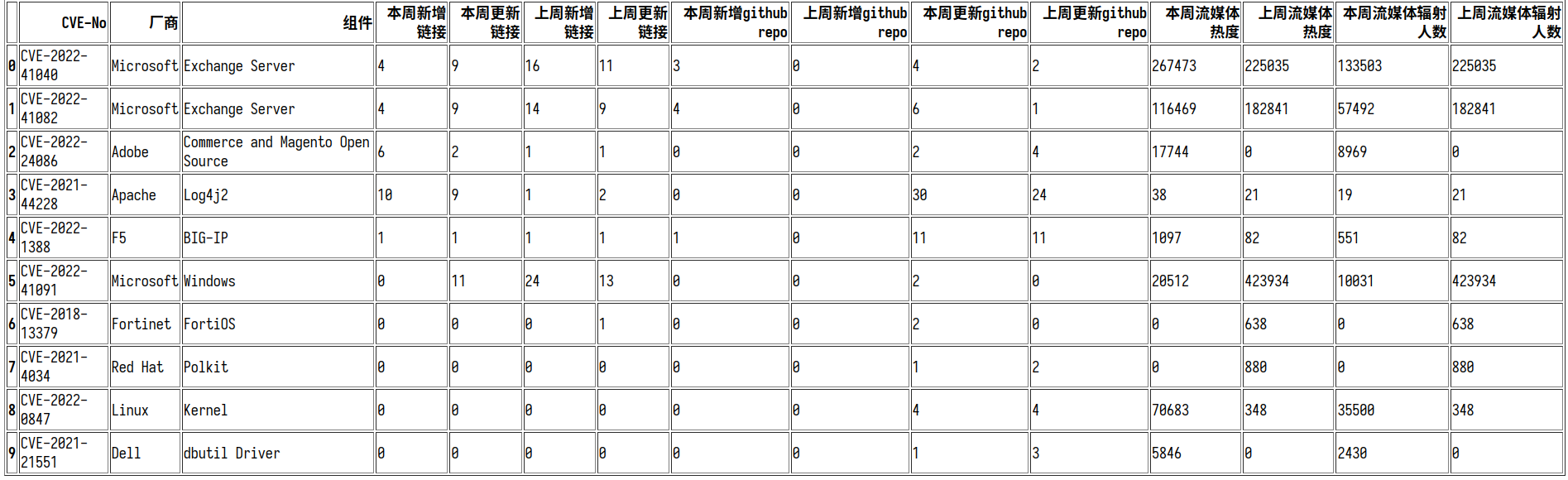

0x02 KEV漏洞态势

0x03 事件目录

| 恶意程序 |

|---|

| 新的AxLocker勒索软件加密文件,然后窃取Discord |

| LodaRAT恶意软件重新出现 |

| 研究人员秘密解密齐柏林飞船勒索软件长达两年 |

| 微软发布DEV-0569的分析报告 |

| 朝鲜黑客利用更新的DTrack后门攻击欧洲和拉丁美洲 |

| RapperBot 恶意软件以游戏服务器为DDoS 攻击的目标 |

| 疑似Zeus网络犯罪团伙头目“Tank”被瑞士警方逮捕 |

| WatchDog继续瞄准东亚CSP公司 |

| 朝鲜黑客使用更新的恶意软件瞄准欧洲组织 |

| 新的 KmsdBot 恶意软件劫持系统,用于挖掘加密货币并发起 DDoS 攻击 |

| 数据安全 |

|---|

| Lockbit泄露泰雷兹信息,但该公司否认遭到黑客攻击 |

| 俄罗斯共享滑板车服务Whoosh证实数据泄漏 |

| 苹果因收集 App Store 用户数据被起诉 |

| 网络攻击 |

|---|

| 疑似中东某国情报部门针对也门的间谍活动 |

| QBot网络钓鱼利用Windows控制面板EXE感染设备 |

| 美国指控 BEC 嫌疑人针对联邦医疗保健计划的攻击行为 |

| 德克萨斯州的美国医院遭受网络攻击 |

| 伊朗APT组织攻击美国政府网络 |

| Lazarus组织针对欧洲和拉丁美洲的DTrack活动 |

| 安全漏洞 |

|---|

| Atlassian修复了Bitbucket服务器中的关键命令注入漏洞 |

| F5 BIG-IP和BIG-IQ设备中存在多个安全漏洞 |

| 美国政府:伊朗黑客利用Log4Shell漏洞入侵联邦机构 |

| Magento商店成为大规模TrojanOrders攻击的目标 |

| 研究人员发布了预授权RCE的漏洞细节 |

| Zendesk Explore存在严重漏洞 |

| 在5个WooCommerce WordPress插件中发现的新漏洞 |

| Mastodon 用户容易受到密码窃取攻击 |

| 安全分析 |

|---|

| 全面复盘:2022年Konni组织针对东欧和东北亚地区的攻击活动分析 |

| 觊觎南海九段线的赛博海莲 |

| 其他事件 |

|---|

| 印度政府公布2022年数字个人数据保护法案草案 |

| 针对中东方国家的网络钓鱼攻击在世界杯前翻倍 |

| 针对北美购物的网络钓鱼工具包分析 |

| Palo Alto收购以色列软件供应链初创公司 |

| FBI:Hive勒索软件团伙向1300多名受害者勒索1亿美元 |

| 航天网络漏洞导致航天设备容易失败 |

| 美国指控俄罗斯嫌疑人经营Z-Library电子书网站 |

| Zeus网络犯罪集团成员被瑞士当局逮捕 |

| Disneyland恶意软件团队分析 |

| 美国司法部与Kaseya合作帮助勒索软件受害者 |

| 警方拆除拥有50万用户的盗版电视流媒体网络 |

| DuckDuckGo升级:允许所有Android用户在其应用程序中阻止跟踪器 |

| 研究人员发现数百个亚马逊RDS实例泄露用户个人数据 |

| 福布斯全球 2000 强中的大多数公司尚未采用所有域安全措施 |

| 美国财政部制裁负责俄罗斯军队在乌克兰使用的沙赫德系列无人机的公司 |

| 乌克兰网络犯罪集团头目被捕 |

| FBI承认购买间谍软件Pegasus |

| 澳大利亚向网络犯罪集团宣战 |

| Worok黑客滥用Dropbox API通过隐藏在图像中的后门窃取数据 |

| 超过 15000 个 WordPress 网站在恶意 SEO 活动中受到损害 |

0x04 恶意程序

新的AxLocker勒索软件加密文件,然后窃取Discord

日期: 2022-11-20 标签: 信息技术, 网络犯罪,

新的“AXLocker”勒索软件系列不仅会加密受害者的文件并要求支付赎金,还会窃取受感染用户的 Discord 帐户。当用户使用他们的凭据登录 Discord 时,平台会发回保存在计算机上的用户身份验证令牌。然后可以使用此令牌以用户身份登录或发出 API 请求以检索有关关联帐户的信息。黑客通常试图窃取这些令牌,因为它们使他们能够接管帐户,或者更糟糕的是,滥用它们进行进一步的恶意攻击。由于 Discord 已成为 NFT 平台和加密货币团体的首选社区,窃取主持人令牌或其他经过验证的社区成员可能会让黑客进行诈骗并窃取资金。如果发现 AxLocker 加密了计算机,应该立即更改 Discord 密码,因为它会使勒索软件窃取的令牌失效。虽然这可能无助于恢复文件,但可以防止帐户、数据和参与的社区进一步受到损害。

详情

http://urlqh.cn/n2XY4LodaRAT恶意软件重新出现

日期: 2022-11-18 标签: 信息技术, LodaRAT,

2022年11月17日,思科 Talos 研究员 Chris Neal发布研究报告显示,LodaRAT 恶意软件重新出现,其新变体与其他复杂的恶意软件(例如 RedLine Stealer 和 Neshta)一起部署。除了与其他恶意软件系列一起投放外,研究员 Chris Neal还观察到 LodaRAT 是通过另一种商品木马Venom RAT的先前未知变体传播的,该木马的代号为 S500。基于 AutoIT 的恶意软件 LodaRAT(又名Nymeria)属于一个名为 Kasablanca 的组织,能够从受感染的机器中收集敏感信息。

详情

http://urlqh.cn/n2iur研究人员秘密解密齐柏林飞船勒索软件长达两年

日期: 2022-11-18 标签: 信息技术, 网络犯罪,

安全研究人员在 Zeppelin 勒索软件的加密机制中发现了漏洞,并利用这些漏洞创建了一个可用的解密器。解密工具的开发者是位于新泽西州的网络安全咨询公司 Unit221b,该公司已于 2020 年 2 月准备好一份技术报告,但推迟了发布,以使黑客对其文件加密恶意软件中的漏洞一无所知。Unit221b 在看到勒索软件运营商袭击了慈善这家网络安全咨询公司在阅读了 2019 年 12 月对黑莓 Cylance 恶意软件的分析后,发现了 Zeppelin 中潜在的可利用漏洞。研究人员注意到,Zeppelin 使用一个临时的 RSA-512 密钥来加密 AES 密钥,该密钥锁定了对加密数据的访问。Zeppelin(又名“Buran”)是一种起源于俄罗斯的基于 Delphi 的勒索软件变种,于 2019 年底作为一个在小圈子合作伙伴关系中运作的半私有项目出现在野外。该勒索软件项目平均勒索受害者 50,000 美元,并采用强大的 AES-256-CBC 加密技术。

详情

http://urlqh.cn/n0VvG微软发布DEV-0569的分析报告

日期: 2022-11-17 标签: 美国, 信息技术, 微软(Microsoft), DEV-0569,

2022年11月17日,微软安全团队发布了一份关于其追踪的黑客组织DEV-0569的报告。2022年8月至10月,微软观察到DEV-0569活动,其中通过钓鱼电子邮件中的恶意链接发送的BATLOADER冒充TeamViewer、Adobe Flash Player、Zoom和AnyDesk等众多应用程序的合法安装程序。追踪为 DEV-0569 的黑客组织最近的活动导致了 Royal 勒索软件的部署,该勒索软件于 2022 年 9 月首次出现,并由多个黑客组织分发。观察到的 DEV-0569 攻击显示出一种持续创新的模式,定期结合新的发现技术、防御规避和各种妥协后有效负载,同时增加勒索软件便利化。DEV-0569 特别依赖恶意广告、网络钓鱼链接,这些链接指向恶意软件下载器,这些链接冒充软件安装程序或嵌入在垃圾邮件、虚假论坛页面和博客评论中的更新。

详情

http://urlqh.cn/mZpmi朝鲜黑客利用更新的DTrack后门攻击欧洲和拉丁美洲

日期: 2022-11-17 标签: 德国, 巴西, 印度, 意大利, 墨西哥, 瑞士, 沙特阿拉伯, 土耳其, 美国, 朝鲜, 信息技术, Dtrack, 网络犯罪,

2022年11月17日,卡巴斯基研究人员 Konstantin Zykov 和 Jornt van der Wiel在一份报告表示,发现朝鲜黑客使用更新版本的Dtrack后门攻击德国、巴西、印度、意大利、墨西哥、瑞士、沙特阿拉伯、土耳其和美国的广泛行业。Dtrack 允许犯罪分子上传、下载、启动或删除受害主机上的文件。

详情

http://urlqh.cn/n0HCaRapperBot 恶意软件以游戏服务器为DDoS 攻击的目标

日期: 2022-11-16 标签: 信息技术, RapperBot, 网络犯罪,

基于Mirai的僵尸网络“RapperBot”通过一项新的活动重新出现,该活动感染物联网设备对游戏服务器的DDoS(分布式拒绝服务)攻击。该恶意软件是Fortinet研究人员去年八月发现的,当时它使用SSH暴力破解在Linux服务器上传播。通过追踪其活动,研究人员发现 RapperBot 自 2021 年 5 月以来一直在运营,但其确切目标很难破译。最近的变种使用Telnet自我传播机制,这更接近原始Mirai恶意软件的方法。此外,当前活动的动机更加明显,因为最新变体中的 DoS 命令是为针对托管在线游戏的服务器的攻击量身定制的。Fortinet研究人员认为,所有检测到的RapperBot活动都是由相同的运营商精心策划的,因为较新的变体表明可以访问恶意软件的源代码。此外,C2 通信协议保持不变,用于暴力破解尝试的凭据列表自 2021 年 8 月以来一直保持不变,目前没有活动重叠的迹象。

详情

http://urlqh.cn/n4mrj疑似Zeus网络犯罪团伙头目“Tank”被瑞士警方逮捕

日期: 2022-11-16 标签: 美国, 瑞士, 信息技术, 金融业, JabberZeus, 网络犯罪,

Vyacheslav Igorevich Penchukov,也被称为Tank,也是臭名昭著的JabberZeus网络犯罪团伙的领导人之一,上个月在日内瓦被捕。瑞士联邦司法办公室(FOJ)表示,彭丘科夫上个月被捕,正在等待被引渡到美国。美国当局指控被起诉者敲诈勒索、银行欺诈和身份盗窃等。在2022年10月24日的听证会上,该人不同意通过简化程序将其引渡到美国。美国司法部于2012年首次指控彭丘科夫,指控他参与阴谋,使用银行帐号,密码,个人身份证号码和使用臭名昭著的Zeus恶意软件窃取的其他敏感信息窃取数百万美元。作为JabberZeus网络犯罪集团的领导人之一,Penchukov管理着被盗的银行凭证和将钱从受害者账户汇入网络犯罪分子控制的钱骡。他与其他八名嫌疑人一起被指控密谋参与“敲诈勒索活动、共谋实施计算机欺诈和身份盗窃、严重身份盗窃以及多项银行欺诈罪”。他的两名同谋,乌克兰国民叶夫亨·库利巴巴和尤里·科诺瓦连科,在从英国被引渡后于2014年11月认罪,并于2015年5月被判处两年零十个月的监禁。

详情

http://urlqh.cn/n2nTHWatchDog继续瞄准东亚CSP公司

日期: 2022-11-16 标签: 东亚, 信息技术, 腾讯(Tencent), 阿里云, WatchDog,

Cado Labs的研究人员最近发现了威胁行为者WatchDog的重新出现。WatchDog是一个机会主义和突出的威胁行为者,他们以定期对各种云服务提供商托管的资源进行加密劫持攻击而闻名。之前报道过 WatchDog 在 2022 年 6 月针对一个蜜罐后的活动。将这个东亚CSP新活动归因于他们,因为存在恶意 shell 脚本和已知受他们控制的门罗币钱包 ID。该组已知使用的技术也很明显。与此类攻击一样,该脚本以许多旨在削弱受感染系统并删除监视工具的命令开头,通过技术分析,可以看到黑客用于删除东亚云服务提供商本机监视代理的代码。这表明要针对这些CSP,正如在相关广告系列中看到的那样。WatchDog仍然活跃,并对腾讯和阿里云等云服务提供商的用户构成重大威胁。在分析的 shell 脚本中可以看到该威胁参与者的几种典型技术,并且特定门罗币钱包的重用使归因相对容易。

详情

http://urlqh.cn/n0sHG朝鲜黑客使用更新的恶意软件瞄准欧洲组织

日期: 2022-11-15 标签: 朝鲜, 欧洲, 德国, 巴西, 印度, 意大利, 墨西哥, 瑞士, 沙特阿拉伯, 土耳其, 美国, 信息技术, 网络犯罪, DTrack,

朝鲜黑客正在使用新版本的DTrack后门来攻击欧洲和拉丁美洲的组织。DTrack 是一个模块化后门程序,具有键盘记录器、屏幕截图鲷鱼、浏览器历史记录检索器、正在运行的进程窥探器、IP 地址和网络连接信息抓取器等。除了间谍活动,它还可以运行命令来执行文件操作、获取其他有效负载、窃取文件和数据以及在受感染设备上执行进程。与过去分析的样本相比,新的恶意软件版本没有太多的功能或代码更改,但现在它的部署范围要广泛得多。卡巴斯基在11月15日发布的一份报告中表示:他们的遥测显示了德国、巴西、印度、意大利、墨西哥、瑞士、沙特阿拉伯、土耳其和美国的 DTrack 活动。目标行业包括政府研究中心、政策机构、化学品制造商、IT 服务提供商、电信提供商、公用事业服务提供商和教育。在新的活动中,卡巴斯基看到DTrack使用通常与合法可执行文件相关的文件名进行分发。

详情

http://urlqh.cn/n1h0U新的 KmsdBot 恶意软件劫持系统,用于挖掘加密货币并发起 DDoS 攻击

日期: 2022-11-14 标签: 金融业, 信息技术, FiveM, KmsdBot, 加密货币, 网络犯罪,

一种新发现的逃避恶意软件利用安全外壳 (SSH) 加密协议进入目标系统,目的是挖掘加密货币并进行分布式拒绝服务 (DDoS) 攻击。Akamai安全情报响应团队(SIRT)将基于Golang的恶意软件称为KmsdBot,已发现针对从游戏到豪华汽车品牌再到安全公司的各种公司。该恶意软件的名称来自名为“kmsd.exe”的可执行文件,该可执行文件是在成功入侵后从远程服务器下载的。它还旨在支持多种体系结构,例如Winx86,Arm64,mips64和x86_64。KmsdBot 具有执行扫描操作并通过下载用户名和密码组合列表进行自我传播的功能。它还配备了控制挖掘过程和更新恶意软件的能力。Akamai表示,该恶意软件的第一个观察到的目标是一家名为FiveM

的游戏公司,该公司是侠盗猎车手V的多人游戏模组,允许玩家访问自定义角色扮演服务器。

详情

http://urlqh.cn/n4lj7相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

3. 及时对系统及各个服务组件进行版本升级和补丁更新

4. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

5. 各主机安装EDR产品,及时检测威胁

6. 注重内部员工安全培训

7. 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

8. 勒索中招后,应及时断网,并第一时间联系安全部门或公司进行应急处理

0x05 数据安全

Lockbit泄露泰雷兹信息,但该公司否认遭到黑客攻击

日期: 2022-11-14 标签: 法国, 信息技术, 网络犯罪,

与[法国公司]泰雷兹有关的9.5千兆字节的信息档案在网络犯罪团伙Lockbit的网站上发布。该档案馆收藏了有关泰雷兹在意大利和马来西亚的合同和合作伙伴关系的信息。当与《世界报》联系时,泰雷兹证实这些数据已发布在黑客的网站上,但声称该公司的IT系统“没有入侵”。公司发言人表示:“泰雷兹的安全专家已经缩小了信息盗窃的两个可能来源之一。这是合作伙伴在专用交换门户网站上的帐户,导致披露了有限数量的信息,“并补充说其团队正在努力确定第二个来源。泰雷兹还表示,数据泄露对其业务没有影响。Lockbit网站上发布的文件提到了泰雷兹和马来西亚诺瓦蒂斯资源公司于2018年宣布的一个项目,该项目旨在为马来西亚哥打京那巴鲁机场实施空中监视工具。这些文件的日期为 2021 年,表明了该项目和公司的监控。其他文件讨论了泰雷兹在意大利,特别是在佛罗伦萨的合同,以支持公共交通服务的自动售票系统。该档案似乎不包含有关公司员工的个人信息。

详情

http://urlqh.cn/n0Ic9俄罗斯共享滑板车服务Whoosh证实数据泄漏

日期: 2022-11-14 标签: 俄罗斯, 信息技术, 交通运输, Whoosh, 网络犯罪,

2022年11月14日,俄罗斯滑板车共享服务Whoosh证实存在数据泄露,并告知其用户群他们正在与执法当局合作,采取一切措施阻止数据的分发。此前黑客开始在黑客论坛上出售一个包含720万客户详细信息的数据库。Whoosh 是俄罗斯领先的城市出行服务平台,在 40 个城市运营,拥有超过 75,000 辆电动滑板车。2022年11月11日,“Breached”黑客论坛上的一位用户发布了一个数据库,其中包含大约 720 万 Whoosh 客户的详细信息,包括电子邮件地址、电话号码和名字。该数据库还包含 1,900,000 名用户子集的部分支付卡详细信息。卖家还声称,被盗数据包括 3,000,000 个促销代码,人们可以使用这些代码免费租用 Whoosh 滑板车。Whoosh 的一位发言人表示:“此次泄露并未影响敏感的用户数据,例如账户访问、交易信息或旅行详情。我们的安全程序还排除了第三方获取用户银行卡全部支付数据的可能性。”

详情

http://urlqh.cn/n0gef苹果因收集 App Store 用户数据被起诉

日期: 2022-11-14 标签: 美国, 信息技术, Apple, 移动安全, 数据隐私,

苹果正面临一项拟议的集体诉讼,指控即使iPhone Analytics设置已关闭,Apple仍然通过跟踪、收集iPhone用户的个人数据并将其货币化来侵犯用户隐私。该诉讼称:“苹果记录、跟踪、收集分析数据,并将其货币化,包括浏览历史和活动信息,无论消费者采取何种保护措施或“隐私设置”来保护他们的隐私。”2022年11月上旬,Elliot Libman根据软件公司 Mysk 的两名独立安全研究人员 Tommy Mysk 和 Talal Haj Bakry 的研究发布了一份关于 Apple App Store 数据收集的报告,几天后提起诉讼。研究人员进行的测试表明,关闭 iPhone Analytics 设置对 Apple 的数据收集没有明显影响,iPhone 的任何其他内置设置也没有明显影响,因为跟踪保持不变iPhone 分析已打开或关闭。在诉讼中,Elliot Libman 引用了 Mysk 应用程序开发人员的研究,并指责苹果公司违反了加州侵犯隐私法,包括禁止未经授权记录机密通信的法案。目前,苹果尚未作出回应。

详情

http://urlqh.cn/mYzr0相关安全建议

1. 及时备份数据并确保数据安全

2. 合理设置服务器端各种文件的访问权限

3. 严格控制数据访问权限

4. 及时检查并删除外泄敏感数据

5. 发生数据泄漏事件后,及时进行密码更改等相关安全措施

6. 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

0x06 网络攻击

疑似中东某国情报部门针对也门的间谍活动

日期: 2022-11-18 标签: 信息技术, APT舆情,

本次发现的攻击活动主要围绕“利雅得磋商”事件,针对参会的也门记者和媒体人等进行间谍活动。攻击者使用Android端SpyNote商业间谍软件,通过WhatsApp、短信、邮件等方式对特定人群进行定向攻击进而实施间谍活动。通过开源情报得知攻击者疑似为中东某国情报部门。另外,通过对本次攻击的网络基础设施进行扩线关联,发现这次攻击活动和前段时间发布的《Kasablanka组织针对中东地区政治团体和公益组织的攻击行动》报告中的事件存在关联。

详情

http://urlqh.cn/n4ltoQBot网络钓鱼利用Windows控制面板EXE感染设备

日期: 2022-11-20 标签: 信息技术, 微软(Microsoft), QBot,

2022年11月中旬,ProxyLife 报告称,发现QBot 恶意软件中的网络钓鱼消息和电子邮件利用 Windows10 控制面板中的 DLL 劫持漏洞来感染 PC,很可能是为了避免被安全软件检测到。 DLL 劫持是黑客用来利用 Windows 加载动态链接库 (DLL) 的方式的一种攻击方法。 在启动 Windows 可执行文件期间,它将查找 Windows 搜索路径中存在的任何 DLL 依赖项。如果威胁行为者创建了与该程序的必要 DLL 之一同名的恶意 DLL 并将其保留在与可执行文件相同的文件夹中,则该程序将改为加载恶意 DLL 并感染计算机。 QBot,也称为 Qakbot,是一种 Windows 恶意软件,最初是一个银行木马,但后来成为一个功能齐全的恶意软件植入程序。该恶意软件还被 Black Basta、Egregor 和 Prolock 等知名勒索软件团伙利用,以获得对企业网络的初始访问权限。

详情

http://urlqh.cn/n1RKC美国指控 BEC 嫌疑人针对联邦医疗保健计划的攻击行为

日期: 2022-11-18 标签: 美国, 卫生行业, 网络犯罪,

美国司法部 (DOJ) 指控 10 名被告涉嫌参与针对全国众多受害者的商业电子邮件泄露 (BEC) 计划,其中包括 Medicare 和 Medicaid 等美国联邦资助计划。总的来说,他们的攻击造成的损失总计超过 1110 万美元,这些损失是通过诱骗受害者将银行转账重新定向到欺诈者的账户中来窃取的。美国司法部表示,为了诱使目标相信付款是支付到合法账户,攻击者伪造了医院的电子邮件地址,要求公共和私人健康保险计划切换到新的银行账户(由同谋控制)来发送付款医疗服务。据称,五个州医疗补助计划、两个医疗保险行政承包商和两个私人健康保险公司被骗向被告及其同谋付款,而不是将报销款项存入属于医院的银行账户。BEC 诈骗者使用多种策略(包括网络钓鱼、社会工程学和黑客攻击)将目标的银行转账重定向到他们控制的银行账户。

详情

http://urlqh.cn/n151r德克萨斯州的美国医院遭受网络攻击

日期: 2022-11-18 标签: 美国, 卫生行业, Daixin, 网络犯罪,

在美国最大的医疗保健网络攻击之一发生后的几周内,另一家医院系统因勒索软件攻击而瘫痪。 据报道,OakBend 发现网络犯罪分子于 2022 年 9 月 1 日访问了其网络并加密了部分系统。OakBend 开始着手进行网络恢复,然后与第三方数据安全组织联系以帮助解决问题。企业对事件的调查。调查显示,OakBend Medical Center 的计算机系统在未经授权的情况下被访问过,黑客已经能够删除一些可访问的材料。OakBend Medical Center 在得知私人客户信息已提供给未经授权的实体后,开始查看受影响的文件,以确定哪些信息被黑客入侵以及哪些客户受到影响。10 月 28 日,医疗系统通知卫生与公众服务部 (HHS) 发生了一起影响大约 50 万人的数据泄露事件。该攻击与勒索软件和数据勒索团伙 Daixin Team 有关。该集团于今年 6 月成立,具有财务动机。密苏里州的菲茨吉本医院是其先前的受害者,该团伙声称窃取了 40GB 的机密数据,包括人员和患者记录。

详情

http://urlqh.cn/n1vsK伊朗APT组织攻击美国政府网络

日期: 2022-11-17 标签: 美国, 伊朗, 信息技术,

2022年11月17日,美国 CISA 表示,联邦民用行政部门系统因未修补的 VMware Horizon 服务器中的 Log4Shell 漏洞而受到损害。一个未打补丁的 VMware Horizon 服务器允许伊朗政府资助的 APT 组织利用 Log4Shell 漏洞,不仅可以破坏美国联邦民用行政部门 (FCEB) 系统,还可以部署 XMRing 加密矿工恶意软件。FCEB 是联邦政府的分支机构,包括总统行政办公室、内阁部长和其他行政部门。网络安全和基础设施安全局 (CISA) 与 FBI 确定伊朗支持的威胁组织能够在 FCEB 系统中横向移动到域控制器、窃取凭据并部署 Ngrok 反向代理以保持持久性。CISA 表示,这次袭击发生在 6 月中旬到 7 月中旬。

详情

http://urlqh.cn/n1oRpLazarus组织针对欧洲和拉丁美洲的DTrack活动

日期: 2022-11-16 标签: 德国, 印度, 巴西, 意大利, 墨西哥, 瑞士, 沙特阿拉伯, 土耳其, 美国, 信息技术, 教育行业, 制造业, 政府部门, Lazarus, APT舆情,

DTrack是Lazarus组织使用的后门。最初发现于2019年,三年后仍继续被使用。Lazarus将DTrack视为一项重要武器,被用于获取经济利益。卡巴斯基在德国、巴西、印度、意大利、墨西哥、瑞士、沙特阿拉伯、土耳其和美国检测到DTrack活动,这表明DTrack正在向世界更多地区蔓延。目标部门是教育、化学制造、政府研究中心和政策机构、IT服务提供商、公用事业提供商和电信。

详情

http://urlqh.cn/n2VPI相关安全建议

1. 积极开展外网渗透测试工作,提前发现系统问题

2. 减少外网资源和不相关的业务,降低被攻击的风险

3. 做好产品自动告警措施

4. 及时对系统及各个服务组件进行版本升级和补丁更新

5. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

6. 注重内部员工安全培训

0x07 安全漏洞

Atlassian修复了Bitbucket服务器中的关键命令注入漏洞

日期: 2022-11-18 标签: 信息技术, Atlassian,

2022年11月14日,Atlassian发布安全更新通告,以解决其集中式身份管理平台 Crowd Server 和 Data Center 以及该公司的 Git 存储库管理解决方案 Bitbucket Server 和 Data Center 中的严重漏洞。这两个安全漏洞的严重等级均为 9 分(满分 10 分)(由 Atlassian 计算),并影响产品的多个版本。Crowd Server 和 Data Center 中的漏洞被评为严重,被跟踪为 CVE-2022-43782 ,是一个错误配置漏洞,允许攻击者在验证为 Crowd 应用程序时绕过密码检查并调用特权 API 端点。该漏洞影响 Crowd 版本 3.0.0 至 3.7.2、4.0.0 至 4.4.3 以及 5.0.0 至 5.0.2。Crowd 5.0.3 和 4.4.4 不受影响。

详情

http://urlqh.cn/n18A3F5 BIG-IP和BIG-IQ设备中存在多个安全漏洞

日期: 2022-11-16 标签: 信息技术, F5,

2022年11月16日,F5 BIG-IP 和 BIG-IQ 设备中披露了多个安全漏洞,攻击者如果成功利用这些漏洞,将完全危及受影响的系统。网络安全公司 Rapid7 表示,这些漏洞可能会被滥用来远程访问设备并破坏安全限制。这些问题影响 BIG-IP 版本 13.x、14.x、15.x、16.x 和 17.x,以及 BIG-IQ 集中管理版本 7.x 和 8.x。其中一个漏洞是CVE-2022-41622(CVSS 分数:8.8),该漏洞可通过 iControl SOAP 的跨站点请求伪造 ( CSRF ) ,导致未经身份验证的攻击者造成远程代码执行。 另一个漏洞是CVE-2022-41800(CVSS 分数:8.7),这是一个 iControl REST 漏洞,可能允许具有管理员角色的经过身份验证的用户绕过设备模式限制。通过成功利用最严重的漏洞 (CVE-2022-41622),攻击者可以获得对设备管理界面的持久根访问权限(即使管理界面不面向互联网)。但这种利用需要具有活动会话的管理员才能访问恶意网站。虽然 F5 没有提及任何在攻击中被利用的漏洞,但建议用户在及时更新补丁程序以减轻潜在风险。

详情

http://urlqh.cn/n36cc美国政府:伊朗黑客利用Log4Shell漏洞入侵联邦机构

日期: 2022-11-16 标签: 美国, 伊朗, 信息技术, 网络犯罪,

联邦调查局和CISA在11月16日发布的联合公告中透露,一个未知的伊朗支持的黑客组织入侵了联邦民事行政部门(FCEB)组织,以部署XMRig加密恶意软件。攻击者使用针对 Log4Shell (CVE-2021-44228) 远程代码执行漏洞的漏洞入侵未修补的 VMware Horizon 服务器后入侵联邦网络。在部署加密货币矿工后,伊朗威胁行为者还在受感染的服务器上设置了反向代理,以保持FCEB机构网络中的持久性。在事件响应活动过程中,CISA确定网络威胁行为者利用未修补的VMware Horizon服务器中的Log4Shell漏洞,安装XMRig加密挖掘软件,横向移动到域控制器(DC),破坏凭据,然后在多个主机上植入Ngrok反向代理以保持持久性。这两个美国联邦机构补充说,所有尚未针对Log4Shell修补VMware系统的组织都应该假设他们已经遭到破坏,并建议他们开始在其网络中寻找恶意活动。

详情

http://urlqh.cn/n39XjMagento商店成为大规模TrojanOrders攻击的目标

日期: 2022-11-16 标签: 美国, 信息技术, 批发零售, Magento 2, Adobe, TrojanOrders, 网络犯罪,

2022年11月16日,网站安全公司 Sansec 警告称,针对 Magento 2 网站的“TrojanOrders”攻击大规模激增,这背后至少七个黑客组织在进行攻击,他们利用了一个漏洞,使攻击者能够攻击易受攻击的服务器。近 40% 的 Magento 2 网站成为了攻击目标,并且其背后黑客组织为了控制受感染的网站而相互争斗。这些攻击被用来将恶意 JavaScript 代码注入在线商店的网站,这可能会导致严重的业务中断和大量客户信用卡盗窃。TrojanOrders是一种利用Magento 2 CVE-2022-24086关键漏洞的攻击,允许未经身份验证的攻击者在未修补的网站上执行代码并注入RAT(远程访问木马)。Adobe 在 2022 年 2 月修复了 CVE-2022-24086,但 Sansec 表示许多 Magento 站点仍需要修补。Sansec 估计至少有三分之一的 Magento 和 Adobe Commerce 商店尚未安装补丁。

详情

http://urlqh.cn/n2UXw研究人员发布了预授权RCE的漏洞细节

日期: 2022-11-15 标签: 信息技术,

旧版本的Spotify Backstage开发门户构建器容易受到严重(CVSS分数:9.8)未经身份验证的远程代码执行缺陷的影响,使得攻击者能够在公开暴露的系统上运行命令。问题在于 vm2 沙箱逃逸问题,Oxeye 的研究人员在上个月的一份报告中披露了这个问题,警告说特定 JavaScript 沙箱库的广泛部署。由于 Backstage 使用 vm2 库,它也通过供应链受到漏洞的影响。Oxeye 证实了后台的影响,并于 2022 年 8 月 18 日提醒了 Spotify。然后,供应商通过 2022 年 8 月 29 日发布的更新 (v 1.5.1) 解决了这个问题,仅在 vm2 使用 3.9.11 版本修补后的第二天。Oxeye 团队开发了一个工作有效载荷来攻击 Backstage 的 Scaffolder 插件,用于沙盒逃逸和代码执行,并在本地部署中试用。恶意代码被注入到所述插件的渲染引擎的修改函数中,在虚拟机的上下文中运行,并由调用未定义函数的错误触发。有效负载在沙盒外部创建 CallSite 对象,允许攻击者在主机系统上执行任意命令。

详情

http://urlqh.cn/n0hM9Zendesk Explore存在严重漏洞

日期: 2022-11-15 标签: 信息技术,

Varonis的安全研究人员发布了Zendesk Explore中SQL注入和逻辑访问漏洞的详细信息,这些漏洞对流行的客户服务平台的用户构成了严重威胁。根据Varonis的说法,Zendesk通过创建不需要客户操作的补丁来迅速响应漏洞报告。该漏洞将允许潜在的不法分子在启用“探索”的情况下访问 Zendesk 帐户中保存的对话、票证、评论、电子邮件地址和其他信息。潜在的利用可能涉及攻击者首先以目标 Zendesk 帐户的外部用户身份注册票务服务,这是一项通常启用的功能。易受攻击的 Zendesk 探索工具默认情况下未启用,但仍被广泛使用,因为它为 CRM 平台的分析见解页面提供支持。Zendesk 在其产品中使用多个 GraphQL API,尤其是在管理控制台中。由于 GraphQL 是一种相对较新的 API 格式,这促使 Varonis Threat Labs 的安全研究人员探索 Zendesk 的实现,结果证明这是一个富有成效的搜索。

详情

http://urlqh.cn/n1eNP在5个WooCommerce WordPress插件中发现的新漏洞

日期: 2022-11-15 标签: 美国, 信息技术,

美国州当局全国漏洞数据库(NVD)最近警告了5个WooCommerce WordPress插件中的漏洞,其中超过135,000个安装受到影响。许多漏洞的评级为 9.8,等级为 1-10,严重性从中等到过度不等。为相应的漏洞提供了一个CVE(常见漏洞和披露)标识号,该标识号提供给发现的漏洞。为WooCommerce导出高级订单安装在多达100,000个网站上的WooCommerce高级订单导出插件容易受到跨站点请求伪造攻击(CSRF)。CSRF 漏洞是通过网站插件中的缺陷创建的,该漏洞使威胁参与者能够欺骗在线用户进行无意的操作。通常,网站浏览器由 cookie 组成,这些 cookie 会通知网站用户已注册并登录。威胁参与者可以承担管理员的权限级别,从而授予他对网站的完全访问权限。因此,暴露管理员的敏感客户信息。此漏洞可能导致导出文件下载。假设订单数据是攻击者可以访问的文件类型可能是合理的,因为插件的目标是导出WooCommerce订单数据。

详情

http://urlqh.cn/n5ijCMastodon 用户容易受到密码窃取攻击

日期: 2022-11-15 标签: 信息技术, 文化传播, Mastodon, 网络犯罪,

2022年11月15日,研究人员Heyes警告称,由于社交媒体 Mastodon 的一个分支 Glitch 中存在漏洞,攻击者可能会从 Mastodon 用户那里窃取密码凭据。Mastodon 最近几周越来越受欢迎,因为许多用户转向社交媒体平台以取代 Twitter。攻击者能够使用 Chrome 的自动填充功能窃取用户存储的凭据,方法是诱使他们点击他伪装成工具栏的恶意元素。当用户单击欺骗工具栏的任何元素时,它会将其凭据发送到攻击者的服务器。攻击者可以注入表单元素,伪造密码表单,当与Chrome自动填充相结合时,攻击者可以访问凭证。研究人员表示,任何使用 Mastodon 的 Gitch 分支的 Mastodon 实例都是易受攻击的。并且由于服务器易受攻击,用户无法采取太多措施来保护自己。建议用户最好只在用户交互时自动填充密码,以防止凭据被盗。Heyes 直接向 Glitch 报告了这个漏洞,并且针对该漏洞发布了补丁。

详情

http://urlqh.cn/n1WKH相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

0x08 安全分析

全面复盘:2022年Konni组织针对东欧和东北亚地区的攻击活动分析

日期: 2022-11-16 标签: 俄罗斯, 韩国, 朝鲜, 美国, 政府部门, 信息技术, Konni APT, APT舆情,

近日,安恒猎影实验室捕获到一批来自Konni APT组织的恶意样本,并根据该组织鲜明的流量特征、明确的攻击目的以及最后阶段的恶意负载关联到了其在2022年内的其他攻击样本。按照针对地域,将样本区分为了针对韩国地区以及针对俄罗斯地区,在韩国地区提交的样本中,发现该组织重新开始针对加密货币行业,而在俄罗斯地区提交的样本中,恶意样本主要针对外交实体及相关人员,诱饵文件的话题围绕俄罗斯、韩国、朝鲜、美国等国家之间的外交关系。此外,在10月中旬捕获了该组织利用政治新闻话题传播恶意CHM文件,该组织疑似开始将目标转向东南亚地区国家。

详情

http://urlqh.cn/n2Jju觊觎南海九段线的赛博海莲

日期: 2022-11-14 标签: 信息技术, APT-C-00(海莲花), APT舆情,

去年,奇安信威胁情报中心发布了《Operation(Thủy Tinh)OceanStorm:隐匿在深海巨渊下的邪恶莲花》。此后海莲花的攻击活动不降反增,并在2022年入侵某地区的IOT设备作为跳板攻击对另一个地区的目标进行攻击,并首次发现了海莲花在Arm和mips平台的木马,将其命名为“caja”,其中mips的木马是用来针对将要铺开的定制化系统。本文主要会介绍海莲花在过去的一段时间内网渗透过程中所用的一些手法,并披露其在2021年所使用的三个0day漏洞和数个Nday漏洞,恶意代码方面会披露近期使用的一些免杀loader、释放的一些功能模块和基于不同语言的隧道转发工具。

详情

http://urlqh.cn/n34ND0x09 其他事件

印度政府公布2022年数字个人数据保护法案草案

日期: 2022-11-18 标签: 印度, 信息技术, 政府部门, 隐私,

2022年11月18日,印度政府发布了《2022年数字个人数据保护法案》(Digital Personal Data Protection Bill,2022)。该法案旨在保护个人数据,同时也寻求用户的同意,草案声称“清晰明了的语言”描述了将收集的信息的确切种类和目的。草案公开征求意见,截止日期为 2022 年 12 月 17 日。印度拥有超过 7.6 亿活跃的互联网用户,因此在线平台生成和使用的数据必须遵守隐私规则,以防止滥用并增加问责制和信任度。目前的立法要求公司(即数据处理者)遵守足够的安全保障措施,以保护用户信息,在数据泄露时向用户发出警报,并在个人选择删除其帐户时停止保留用户数据。

详情

http://urlqh.cn/n3mrV针对中东方国家的网络钓鱼攻击在世界杯前翻倍

日期: 2022-11-18 标签: 卡塔尔, 信息技术, 网络犯罪, 世界杯,

根据Trellix的最新研究,在卡塔尔世界杯前夕,针对中东地区的基于电子邮件的网络钓鱼攻击在 10 月份翻了一番。许多电子邮件声称来自 FIFA 帮助台或售票处,而有些则冒充特定的团队经理和部门。还有人声称是国际足联实施禁令的通知,或者恶搞世界杯官方外卖合作伙伴Snoonu。 Trellix 研究人员表示,这些活动利用看起来非常真实的定制网页,攻击中包含各种恶意软件。网络攻击的目标包括金融欺诈、凭证收集、数据泄露、监视以及损害国家或组织的声誉。Trellix 提供了他们的研究人员每天看到的一系列电子邮件样本。一封电子邮件冒充奥克兰市足球俱乐部的球队经理 David Firisua,要求确认向国际足联支付的款项。许多电子邮件包含超链接,可以将人们带到欺骗性的品牌页面或网络钓鱼网站。一些电子邮件伪装成关于未支付给 FIFA 的费用的法律通知。

详情

http://urlqh.cn/n11pY针对北美购物的网络钓鱼工具包分析

日期: 2022-11-17 标签: 美国, 加拿大, 信息技术, 社会工程学,

2022年11月17日,安全研究员Akamai发布报告称,自2022年9月中旬以来,一个复杂的网络钓鱼工具包一直以北美为目标,使用针对劳动节和万圣节等假期的诱饵。该工具包使用多种逃避检测技术,并结合了多种机制,使非受害者远离其网络钓鱼页面。根据 Akamai 的说法,该套件最有趣的功能之一是基于令牌的系统,该系统可确保每个受害者重定向到唯一的网络钓鱼页面URL。电子邮件中的链接不会引发任何警报,因为它们在经过一系列重定向后会指向钓鱼网站,而 URL 缩短器会隐藏大多数 URL。此外,攻击者还会滥用 Google、AWS 和 Azure 等合法云服务,利用其良好声誉来绕过保护机制。总之,该钓鱼套件结合了几乎所有已知的有效性和检测规避技术,使其成为对北美的潜在威胁。Akamai 表示,大约 89% 登陆网络钓鱼域的用户来自美国和加拿大。随着北美购物季的临近,建议消费者在收到有关促销和特别优惠的信息时应格外警惕。

详情

http://urlqh.cn/n1mB8Palo Alto收购以色列软件供应链初创公司

日期: 2022-11-17 标签: 以色列, 信息技术, Palo Alto Networks,

2022年11月17日,网络安全公司帕洛阿尔托网络(Palo Alto Networks)宣布,计划斥资1.95亿美元现金收购以色列初创公司Cider Security,这项交易为其Prisma Cloud平台增加了软件供应链安全功能。

详情

http://urlqh.cn/n36TCFBI:Hive勒索软件团伙向1300多名受害者勒索1亿美元

日期: 2022-11-17 标签: 美国, 信息技术, 网络犯罪,

2022年11月17日,美国联邦调查局(FBI)表示,自2021年6月至2022年11月,Hive勒索软件团伙已成功全球1300多家公司勒索约1亿美元。并且Hive 团伙将在拒绝支付赎金的受害者网络上部署额外的勒索软件有效载荷。受害者包括来自广泛行业和关键基础设施部门的组织,例如政府设施、通信和信息技术,重点是医疗保健和公共卫生 (HPH) 实体。

详情

http://urlqh.cn/n0VPF航天网络漏洞导致航天设备容易失败

日期: 2022-11-17 标签: 美国, 交通运输, 科研服务,

2022年11月17日,美国密歇根大学和美国国家航空航天局的研究人员表示,美国航天网络的某个协议存在漏洞导致航天设备容易失败。该网络协议用于安全地共享航天器、飞机和关键基础设施软件中的关键消息。该协议被称为时间触发以太网(TTE),通过允许多个设备使用同一网络而不会相互影响,从而降低了关键基础设施设备实现网络的成本。带有恶意代码的单个设备可以破坏航天器、飞机和工业控制系统使用的网络协议,从而导致不可预测的操作和可能的故障。

详情

http://urlqh.cn/n0JsB美国指控俄罗斯嫌疑人经营Z-Library电子书网站

日期: 2022-11-17 标签: 俄罗斯, 美国, 文化传播, Z-Library,

2022年11月中旬,Anton Napolsky(33岁)和Valeria Ermakova(27岁)两名俄罗斯公民因经营盗版在线电子书库Z-Library而被控知识产权犯罪。应美国执法部门的要求,被告于 2022 年 11 月 3 日在阿根廷被该国当局逮捕。Z-Library 是世界上最大的公共和免费书面内容存储库之一,在 220 TB 的庞大数据库中包含 1100 万本书和 8400 万篇文章。根据从谷歌和亚马逊获得的记录,在这两名被告中,Napolsky 有证据表明他控制了 Z-Library。美国联邦调查局主管助理局长德里斯科尔表示:“被告被指控经营一个网站超过十年,其主要目的是提供被盗的知识产权,违反了版权法。”美国司法部表示,调查人员发现 Z-Library 运营着一个由 249 个相互关联的域组成的复杂网络,所有这些域现在都已被当局查封。目前,这两名被告在审判前被假定为无罪,美国司法部的公告尚未确定审判日期。

详情

http://urlqh.cn/n1qCDZeus网络犯罪集团成员被瑞士当局逮捕

日期: 2022-11-17 标签: 美国, 乌克兰, 瑞士, 信息技术, Zeus, 网络犯罪,

2022年11月上旬,一名被美国通缉了十多年的乌克兰黑客彭楚科夫(Penchukov)因参与宙斯(Zeus)网络犯罪集团而被瑞士当局逮捕,该集团从受害者的银行账户窃取了数百万美元。彭楚科夫(Penchukov)和网络犯罪集团的其他八名成员用宙斯(Zeus)感染了“数千台商业电脑”,宙斯(Zeus)能够窃取密码、账号和其他与登录网上银行账户相关的信息。

详情

http://urlqh.cn/n2YtRDisneyland恶意软件团队分析

日期: 2022-11-16 标签: 金融业, Disneyland,

2022年11月16日,研究人员发布报告表示,发现一个自称Disneyland的金融网络犯罪组织一直在自由使用仿冒的网络钓鱼域名,这些域名使用Punycode来伪造银行网站。Punycode是一种互联网标准,允许网络浏览器使用西里尔文和乌克兰文等非拉丁字母来呈现域名。Disneyland Malware Team的Web界面允许他们与恶意软件受害者实时互动,使用假冒的银行网站伪造登录凭证。Disneyland Malware Team将虚假银行域与已经秘密安装在受害者计算机上的恶意软件结合使用。然而,大多数 Web 浏览器制造商多年来一直在添加安全保护措施以阻止此类恶意活动。因此,Disneyland Malware Team只是试图让他们的域名看起来尽可能像真实的域名,进一步欺骗受害者。

详情

http://urlqh.cn/n1HZR美国司法部与Kaseya合作帮助勒索软件受害者

日期: 2022-11-16 标签: 美国, 金融业, 信息技术, Kaseya, 美国司法部(DoJ), 加密货币, 网络犯罪,

2022年11月16日,在阿斯彭网络峰会上,美国司法部汇报了2021年与软件供应商 Kaseya 所做的工作。美国司法部国家加密货币执法小组主任Eun Young Choi表示,她的团队正在追踪100多个勒索软件变体,并在帮助了越来越多的受害者。Choi表示,其团队现在有 150 多名数字资产协调员和调查员,专注于与加密货币相关的犯罪。她鼓励受害者在处理勒索软件攻击时联系 FBI、CISA 或 DOJ。美国司法部一名高级官员也呼吁更多勒索软件受害者站出来,向执法机构寻求帮助。并称美国执法部门在Kaseya和Colonial Pipeline应对措施方面的成功,应该会促使更多勒索软件受害者与机构合作。

详情

http://urlqh.cn/n1mgu警方拆除拥有50万用户的盗版电视流媒体网络

日期: 2022-11-16 标签: 西班牙, 文化传播,

西班牙警方已经摧毁了一个盗版流媒体网站网络,该网站非法向大约50万用户分发来自2600个电视频道和23000部电影和连续剧的内容。执法行动是在西班牙警方和欧洲刑警组织的联合行动中进行的,导致马拉加逮捕了四名操作员。此外,还确定了西班牙、马耳他、葡萄牙、塞浦路斯、希腊和英国的 95 家经销商。盗版电视网络使用众多网站来宣传和推广基于订阅的流媒体服务,列出了对来自不同平台的频道的无限制访问。来自这些平台的直播流被被盗或滥用的帐户和密码解码,然后重新广播到订阅者的视频播放器客户端。经销商从组织运营商那里购买了订阅包,并将其转售给当地国家的数千人,以从价格差异中获利。在对嫌疑人所在地进行搜查时,执法部门发现了十个管理面板,这些面板连接到分布在法国、西班牙和荷兰的 32 台流媒体服务器,这些服务器托管了上述内容。

详情

http://urlqh.cn/n2oFLDuckDuckGo升级:允许所有Android用户在其应用程序中阻止跟踪器

日期: 2022-11-16 标签: 美国, 信息技术, DuckDuckGo, 移动安全,

2022年11月中旬,DuckDuckGo for Android 的“App Tracking Protection”功能已经进入公开测试阶段,允许所有 Android 用户在他们安装的所有应用程序中阻止第三方跟踪器。适用于 Android 的 DuckDuckGo 应用程序是一款注重隐私的网络浏览器、搜索引擎和数据保护实用程序,从 Google Play下载了超过 1000 万次。它包括许多隐私功能,包括搜索词匿名、隐藏跟踪器阻止、电子邮件跟踪器保护、自动 HTTPS 和一键式浏览历史记录清除。与之前封闭测试版的功能相比,新版本的 App Tracking Protection 可以让 Android 用户确切地看到哪些跟踪器被阻止以及他们针对的是什么类型的数据。DuckDuckGo 表示,Android 用户平均在他们的设备上安装了 35 个应用程序,每天为 70 多家跟踪公司生成 1000 到 2,000 次跟踪尝试。

App Tracking Protection 承诺在用户定期浏览网页、玩游戏或查看其设备上的天气时,在后台阻止所有这些尝试。这种阻止也不会对设备性能造成明显影响,最新版本的应用程序 (v5.143.1) 对此进行了改进。

详情

http://urlqh.cn/n0Oae研究人员发现数百个亚马逊RDS实例泄露用户个人数据

日期: 2022-11-16 标签: 美国, 信息技术, 亚马逊(Amazon ), 云计算,

云事件响应公司 Mitiga 的新发现显示,Amazon Relational Database Service (Amazon RDS) 上的数百个数据库正在暴露个人身份信息 (PII)。Amazon RDS 是一种Web 服务,可以在 Amazon Web Services (AWS) 云中设置关系数据库。它支持不同的数据库引擎,例如 MariaDB、MySQL、Oracle、PostgreSQL 和 SQL Server。泄漏的根本原因源于一项名为公共RDS 快照的功能,该功能允许创建在云中运行的整个数据库环境的备份,并且所有 AWS 账户都可以访问。研究人员 Ariel Szarf、Doron Karmi 和 Lionel Saposnik 在发布的研究报告中表示:“以这种方式泄露 PII 为黑客提供了巨大价值,无论是在网络杀伤链的侦察阶段还是勒索软件/勒索软件活动中。这些泄露的个人身份信息 (PII)包括姓名、电子邮件地址、电话号码、出生日期、婚姻状况、汽车租赁信息,甚至公司登录信息。建议用户不要公开访问 RDS 快照,以防止潜在的泄漏或滥用敏感数据或任何其他类型的安全威胁。

详情

http://urlqh.cn/n1jz7福布斯全球 2000 强中的大多数公司尚未采用所有域安全措施

日期: 2022-11-15 标签: 信息技术, 域名欺骗,

2022年11月15日,域名注册商CSC 发布报告表示,福布斯全球2000强公司中有四分之三的公司实施了不到一半的域名安全措施,这使它们面临高安全风险。该报告还发现,相似域名也以这些顶级公司为目标,其中 75% 的同形注册注册给了不相关的第三方。Keeper security负责安全和架构的副总裁Patrick Tiquet表示,冒牌域名或类似域名可能对大大小小的公司构成严重的安全威胁。针对这些流氓冒名顶替域名的常见防御措施是,公司购买最有可能被用户误认为合法域名的域名。然而,这并不是 100% 有效的保护方法,因为用户可能会以无数种不可预测的方式被冒名顶替域欺骗。

详情

http://urlqh.cn/n2IgC美国财政部制裁负责俄罗斯军队在乌克兰使用的沙赫德系列无人机的公司

日期: 2022-11-15 标签: 乌克兰, 俄罗斯, 美国, 政府部门, 交通运输, 俄乌战争,

2022年11月15日,美国财政部外国资产控制办公室(OFAC)正在制裁参与生产或正在向俄罗斯转让伊朗无人机的公司,俄罗斯曾使用这些无人机对乌克兰民用基础设施进行毁灭性袭击。OFAC正在指定沙赫德航空工业研究中心,该公司负责设计和生产俄罗斯军队在乌克兰使用的沙赫德系列无人机。OFAC还瞄准了Success Aviation Services FZC和i Jet Global DMCC,以促进伊朗无人机向俄罗斯的转移。美国国务院同时根据行政命令(E.O.)指定俄罗斯私营军事公司“瓦格纳”(PMC Wagner)和伊朗伊斯兰革命卫队航空航天部队(IRGC ASF)和圣城航空工业公司。为了补充美国国务院对 PMC 瓦格纳的指定,OFAC 还指定了两名协助 PMC 瓦格纳从伊朗购买无人机的人,即阿巴斯·朱马和蒂格兰·赫里斯托福罗维奇·斯拉比奥诺夫。

详情

http://urlqh.cn/mZVb6乌克兰网络犯罪集团头目被捕

日期: 2022-11-15 标签: 乌克兰, 瑞士, 信息技术,

据多个消息来源称,40岁的乌克兰领导人维亚切斯拉夫·彭丘科夫(Vyacheslav“Tank”Penchukov)在瑞士被捕,他是一个多产网络犯罪集团的头目,该集团从美国和欧洲的中小型企业窃取了数千万美元。Penchukov在2014年美国司法部的一份起诉书中被提名为JabberZeus Crew的头号人物,JabberZeus黑客组织是一个来自乌克兰和俄罗斯的规模较小但实力强大的网络犯罪集团,该集团使用定制版Zeus银行木马攻击受害公司。JabberZeus 团队的名字来源于他们使用的恶意软件,该恶意软件被配置为在每次新受害者将一次性密码代码输入模仿其银行的网络钓鱼页面时向他们发送一条 Jabber 即时消息JabberZeus 黑客组织主要针对中小型企业。这种恶意软件可以悄无声息地窃取受害者通过基于 Web 的表单提交的任何数据。

详情

http://urlqh.cn/n2CIXFBI承认购买间谍软件Pegasus

日期: 2022-11-15 标签: 美国, 政府部门, 信息技术, 美国联邦调查局 (FBI), Pegasus(飞马间谍软件),

根据《纽约时报》于2022年11月12日发表的一份报告,美国联邦调查局的几名特工致力于加强 Pegasus 的部署,这是以色列 NSO 集团开发的电话窃听程序。Pegasus 间谍软件使用户能够完全管理目标的电话,允许他们查看消息、窃听电话并将电话作为远程窃听设备访问。据报道,大量人权活动家、记者、政治家和企业高管被指定为 NSO Pegasus 计划的潜在目标。当智能手机感染 Pegasus 后,它们实际上变成了便携式监控工具,可以用来读取目标的消息、浏览图像,甚至可以秘密打开用户的摄像头和麦克风。但FBI 声称 Pegasus 从未被用于协助 FBI 调查。FBI 仅获得了产品测试和评估的受限许可,声明中写道“没有支持任何调查的功能性用途”。但FBI 明确承认其购买了 Pegasus。

详情

http://urlqh.cn/n39yx澳大利亚向网络犯罪集团宣战

日期: 2022-11-14 标签: 澳大利亚, 政府部门,

2022年11月14日,澳大利亚当局宣布了一项打击网络犯罪的新公告,澳大利亚联邦警察和澳大利亚信号局联合开展行动,以破坏网络犯罪活动。 此举是在针对澳大利亚公司Optus和 Medibank 的两起头条新闻违规事件之后发生的。根据关于新的进攻性网络犯罪战略的公告,特别工作组将收集有关网络威胁的信息,并确定可能对澳大利亚国家利益造成损害的目标。 澳大利亚总检察长在一份关于新勒索软件特别工作组的声明中解释说:“这项行动将收集情报并识别头目、网络和基础设施,以扰乱和停止他们的行动——无论他们身在何处。 ” “它向意图造成伤害的罪犯和黑客发出了一个重要信息——澳大利亚将反击。”

详情

http://urlqh.cn/mZz96Worok黑客滥用Dropbox API通过隐藏在图像中的后门窃取数据

日期: 2022-11-14 标签: 信息技术,

最近发现的一个名为Worok的网络间谍组织被发现将恶意软件隐藏在看似无害的图像文件中,证实了威胁行为者感染链中的关键环节。捷克网络安全公司Avast表示,PNG文件的目的是隐藏用于促进信息盗窃的有效载荷。在ESET披露Worok对位于亚洲和非洲的知名公司和地方政府进行攻击的细节后,这一发展发生了两个多月。这家斯洛伐克网络安全公司还记录了Worok的妥协序列,该序列利用名为CLRLoad的基于C++的加载程序为嵌入PNG图像中的未知PowerShell脚本铺平了道路,这种技术称为隐写术。也就是说,最初的攻击媒介仍然未知,尽管某些入侵需要使用Microsoft Exchange Server中的ProxyShell漏洞来部署恶意软件。这家斯洛伐克网络安全公司还记录了Worok的妥协序列,该序列利用名为CLRLoad的基于C++的加载程序为嵌入PNG图像中的未知PowerShell脚本铺平了道路,这种技术称为隐写术。

也就是说,最初的攻击媒介仍然未知,尽管某些入侵需要使用Microsoft Exchange Server中的ProxyShell漏洞来部署恶意软件。

详情

http://urlqh.cn/n3F7M超过 15000 个 WordPress 网站在恶意 SEO 活动中受到损害

日期: 2022-11-14 标签: 信息技术,

一个新的恶意活动已经破坏了超过15,000个WordPress网站,试图将访问者重定向到虚假的问答门户。这些恶意重定向似乎旨在增加攻击者网站对搜索引擎的权威性,称其为“聪明的黑帽SEO技巧”。搜索引擎中毒技术旨在推广“少数虚假的低质量问答网站”,这些网站共享相似的网站建设模板,并由相同的威胁行为者操作。该活动的一个值得注意的方面是黑客平均能够修改每个网站 100 多个文件,这种方法与其他此类攻击形成鲜明对比,其中只有有限数量的文件被篡改以减少足迹并逃避检测。一些最常受感染的页面包括wp-signup.php,wp-cron.php,wp-links-opml.php,wp-settings.php,wp-comments-post.php,wp-mail.php,xmlrpc.php,wp-activate.php,wp-trackback.php和wp-blog-header.php。

详情

http://urlqh.cn/n1HsK0x0a 产品侧解决方案

若想了解更多信息或有相关业务需求,可移步至http://360.net

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360威胁情报平台(TIP)

360威胁情报平台(TIP)一款构建全面情报管理、赋能、评价、分享能力的新一代本地化情报平台。可以用来增强对关键威胁的检测;可以自动化识别报警中的重点事件;还可以提供情报分析、外部攻击面管理、行业威胁情报等高阶能力,帮助组织全面应对数字时代的安全风险。

0x0b 时间线

2022-11-21 360CERT发布安全事件周报

京公网安备 11000002002063号

京公网安备 11000002002063号