报告编号:B6-2020-022103

报告来源:360-CERT

报告作者:360-CERT

更新日期:2020-02-21

0x01 漏洞背景

2020年02月21日, 360CERT监测到jackson-databind为一例新的反序列化利用链申请了漏洞编号CVE-2020-8840。

jackson-databind 是隶属 FasterXML 项目组下的JSON处理库。

该漏洞影响jackson-databind对 JSON 文本的处理流程。攻击者利用特制的请求可以触发远程代码执行,攻击成功可获得服务器的控制权限(Web服务等级)。

0x02 风险等级

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 中危 |

| 影响面 | 一般 |

360CERT建议广大用户及时更新jackson-databind版本。做好资产 自查/自检/预防 工作,以免遭受攻击。

0x03 影响版本

jackson-databind 2.0.0 ~ 2.9.10.2

0x04 修复建议

升级 jackson-databind 至

- 2.9.10.3

- 2.8.11.5

- 2.10.x

同时 360CERT 强烈建议排查项目中是否使用 xbean-reflect。该次漏洞的核心原因是xbean-reflect 中存在特殊的利用链允许用户触发 JNDI 远程类加载操作。将xbean-reflect移除可以缓解漏洞所带来的影响。

0x05 漏洞证明

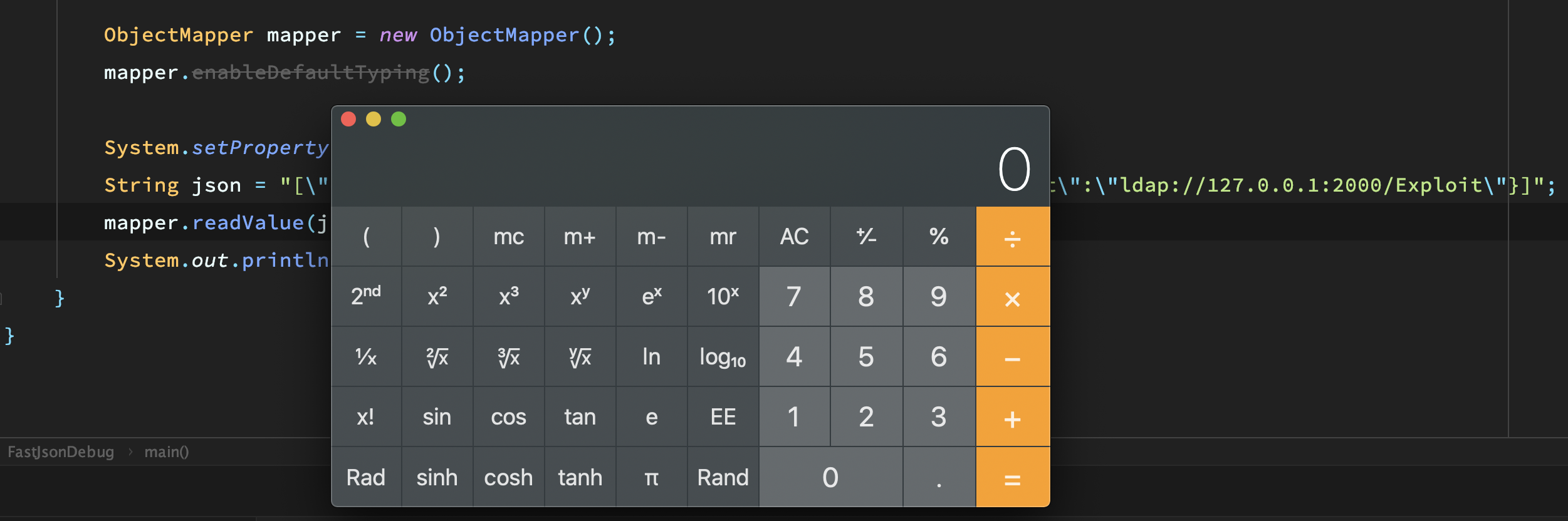

在处理JSON内容时触发代码执行。

同时jackson-databind被多个项目依赖,易被用户忽略。360CERT 建议用户遵从修复建议进行逐一排查。

0x06 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

0x07 时间线

2020-02-09 jackson-databind发布版本更新

2020-02-21 360CERT发布预警

京公网安备 11000002002063号

京公网安备 11000002002063号