报告编号:B6-2021-071401

报告来源:360CERT

报告作者:360CERT

更新日期:2021-07-14

0x01 漏洞简述

2021年07月14日,360CERT监测发现微软发布了7月份安全更新,事件等级:严重,事件评分:9.9。

此次安全更新发布了117个漏洞的补丁,主要覆盖了以下组件:Windows操作系统、Dynamics、Exchange Server、Microsoft Office、Windows Storage Spaces Controller、Bing、SharePoint Server、Internet Explorer (IE)、Visual Studio、 OpenEnclave。其中包含13个严重漏洞,103个高危漏洞。

本次安全更新中存在多个0day在野利用漏洞

- CVE -2021-24527

- CVE-2021-34448

- CVE-2021-31979

- CVE-2021-33771

其中 CVE-2021-34448由 360高级威胁分析研究中心发现

对此,360CERT建议广大用户好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 攻击者价值 | 极高 |

| 利用难度 | 中 |

| 360CERT评分 | 9.9 |

0x03 漏洞详情

CVE-2021-34527: Windows代码执行漏洞

CVE: CVE-2021-34527

组件: Windows 操作系统

漏洞类型: 代码执行

影响: 服务器接管

细节公开: 是

在野利用: 存在

简述: Windows Print Spooler是Windows的打印机后台处理程序,广泛的应用于各种内网中,攻击者可以通过该漏洞绕过PfcAddPrinterDriver的身份验证,并在打印服务器中安装恶意的驱动程序。若攻击者所控制的用户在域中,则攻击者可以连接到DC中的Spooler服务,并利用该漏洞在DC中安装恶意的驱动程序,完整的控制整个域环境。

CVE-2021-34448: Windows Script Engine内存破坏漏洞

CVE: CVE-2021-34448

组件: Windows Script Engine

漏洞类型: 内存破坏

在野利用: 存在

影响: 内存破坏;代码执行;服务器接管

简述: 微软脚本引擎被IE以及其他很多Windows底层组件所使用,攻击面大:Windows预览、Outlook等。攻击者通过诱使用户在本地计算机打开相关页面、邮件即可触发漏洞。

该漏洞由 360高级威胁分析研究中心的 yangkang(@dnpushme)&bianliang&wanggang&lihongfei 发现

CVE-2021-31979: Windows内核特权提升漏洞

CVE: CVE-2021-31979

组件: Windows内核

漏洞类型: 特权提升

影响: 用户权限提升

在野利用: 存在

简述: Windows内核型漏洞,多数利用条件苛刻需要在本地的系统环境下运行特制的二进制程序,诱使用户打开的成本较高,无法像网页触发型漏洞一样泛用。

CVE-2021-33771: Windows内核特权提升漏洞

CVE: CVE-2021-33771

组件: Windows内核

漏洞类型: 特权提升

影响: 用户权限提升

在野利用: 存在

简述: Windows内核型漏洞,多数利用条件苛刻需要在本地的系统环境下运行特制的二进制程序,诱使用户打开的成本较高,无法像网页触发型漏洞一样泛用。

CVE-2021-34473: Exchange Server代码执行漏洞

CVE: CVE-2021-34473

组件: Exchange Server

漏洞类型: 代码执行

影响: 服务器接

细节公开: 是

简述: Exchange Server的远程代码执行漏洞给予了攻击者灵活的攻击面,一方面可以直接通过邮件攻击Exchange Server,二是可以借助Server直接实施恶意邮件投递到用户。邮件系统多数在内部系统的核心网络位置,易借此造成内网失陷等危害。

CVE-2021-33781: Active Directory安全特性绕过漏洞

CVE: CVE-2021-33781

组件: Windows Active Directory

漏洞类型: 安全特性绕过

影响: 访问或查询域信息

细节公开: 是

简述: Active Directory是Windows用于存储域内信息的核心功能,以树状结构存储所有的域内信息,并提供相应的接口供用户管理员查询,设置域内相关配置等。攻击者在获得AD访问权限后,可查询得到敏感的域信息,并可以借此发起后续攻击。

CVE-2021-34523: Exchange Server特权提升漏洞

CVE: CVE-2021-34523

组件: Exchange Server

漏洞类型: 特权提升

影响: 用户权限提升

细节公开: 是

简述: Exchange Server的权限提升漏洞多用于和代码执行漏洞相结合实现完全接管Exchange Server。邮件系统多数在内部系统的核心网络位置,易借此造成内网失陷等危害。

CVE-2021-33779: ADFS 安全特性绕过漏洞

CVE: CVE-2021-33779

组件: Windows Server

漏洞类型: 安全特性绕过

影响: 窃取身份令牌;伪装或长期权限维持

细节公开: 是

简述: ADFS(活动目录联合认证功能)的漏洞与通常可以与窃取存储在 TPM 中的主刷新令牌相结合利用。这些令牌通常用于 Azure AD 帐户的 SSO。令牌没有以足够强的方式加密,窃取令牌后可以解密令牌用于长期权限维持,直到令牌过期或更新。

CVE-2021-34492: Windows 证书欺骗漏洞

CVE: CVE-2021-34492

组件: Windows操作系统

漏洞类型: 证书校验

影响: 通信、流量劫持;证书伪造、安装包替换

细节公开: 是

简述: Windows系统中的证书欺骗漏洞,攻击者可以借此绕过一些常见的安全防护功能:例如 Defender的证书校验,下载、安装更新文件校验等操作,并借此攻陷操作系统。

0x04 影响版本

- Microsoft:Exchange Server: [*]

- Microsoft:Windows: [*]

- Microsoft:Windows 10: [*]

- Microsoft:Windows 7: [*]

- Microsoft:Windows 8.1: [*]

- Microsoft:Windows Server: [*]

- Microsoft:Windows Server 2008: [*]

- Microsoft:Windows Server 2012: [*]

- Microsoft:Windows Server 2016: [*]

- Microsoft:Windows Server 2019: [*]

0x05 修复建议

通用修补建议

360CERT建议通过安装360安全卫士进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启Windows自动更新流程如下:

- 点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

- 点击控制面板页面中的“系统和安全”,进入设置。

- 在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

- 然后进入设置窗口,展开下拉菜单项,选择其中的自动安装更新(推荐)。

临时修补建议

通过如下链接寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

July 2021 Security Updates0x06 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

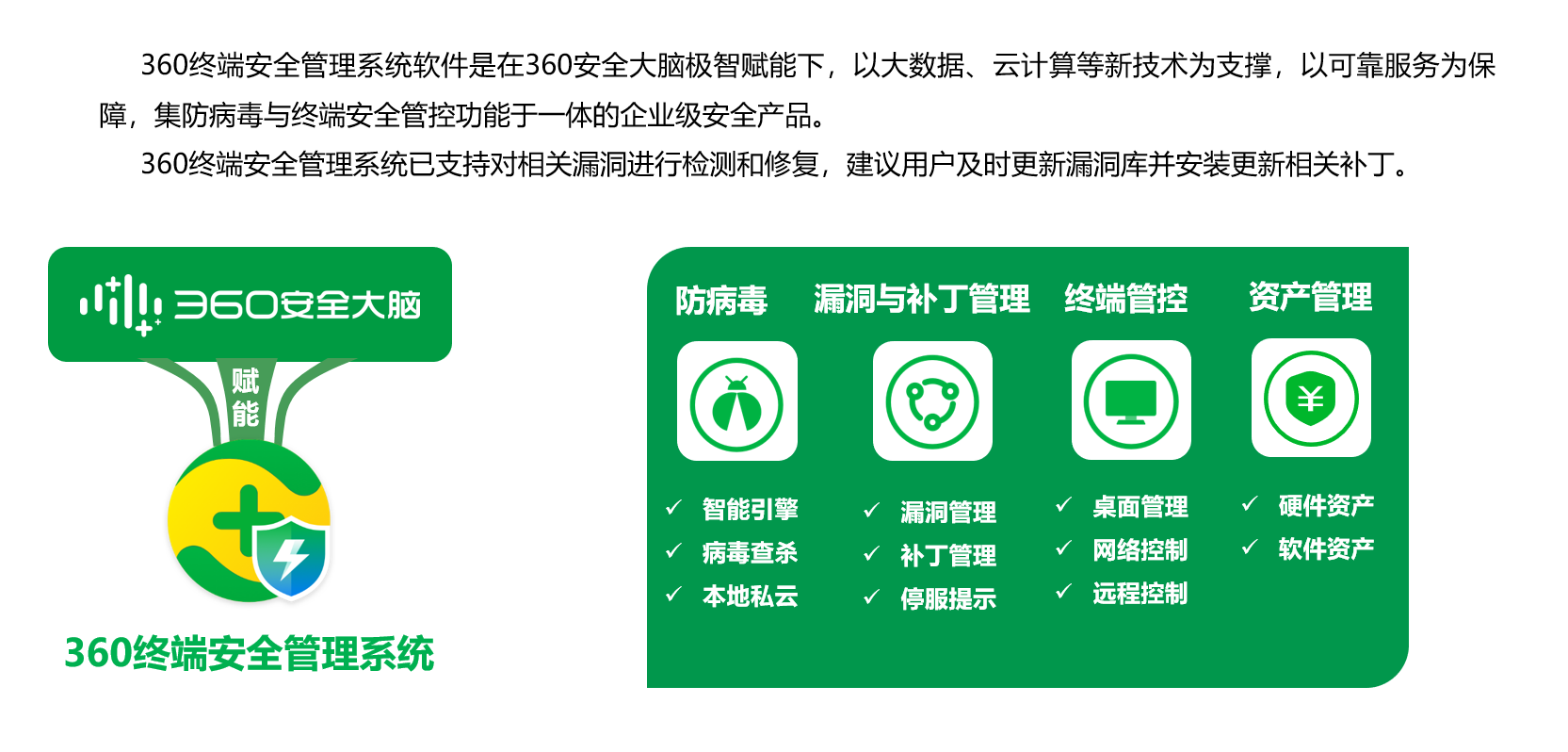

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x07 时间线

2021-07-13 微软发布更新通告

2021-07-14 360CERT发布通告

0x08 参考链接

2、 THE JULY 2021 SECURITY UPDATE REVIEW

0x09 特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

2021-07 补丁日:微软多个漏洞通告若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

京公网安备 11000002002063号

京公网安备 11000002002063号