报告编号:B6-2021-012601

报告来源:360CERT

报告作者:360CERT

更新日期:2021-02-05

0x01事件简述

2021年01月26日,360CERT监测发现@darrenmartyn发布了SonicWall SSL-VPN历史版本远程命令执行的风险通告,事件等级:高危,事件评分:8.5。

SonicWall SSL-VPN 历史版本中存在漏洞,远程攻击者利用 CGI 程序处理逻辑漏洞,构造恶意的User-Agent,可造成远程任意命令执行,并获得主机控制权限。

@darrenmartyn已经公开了获取 `nobody`用户权限的攻击代码,可能即将爆发大规模批量攻击

对此,360CERT建议广大用户好资产自查以及预防工作,以免遭受黑客攻击。

0x02风险等级

360CERT对该事件的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

| 360CERT评分 | 8.5 |

0x03事件详情

SonicWall SSL-VPN 产品中使用了极为老旧的 Linux 内核和 HTTP CGI 可执行程序,该程序在处理 http 请求时,无法正确的解析 http header。该漏洞导致命令注入,远程攻击者通过注入命令可以轻松的获得nobody用户权限的控制权限。

同时由于老旧内核的问题以及其中存在漏洞的可执行程序,攻击者可以轻易的提升权限并完全接管该服务器。

0x04修复建议

通用修补建议

升级到 Sonic SMA 8.0.0.4

临时修补建议

针对 http header 进行检测

可能存在的特征字符串如下() { :; };

使用 nginx 反向代理对 header 进行强制过滤

location /cgi-bin/jarrewrite.sh {

proxy_pass http://your-ssl-vpn:your-ssl-vpn-port$request_uri;

proxy_set_header host $http_host;

proxy_set_header user-agent "sonicwall ssl-vpn rec fix";

}

0x05相关空间测绘数据

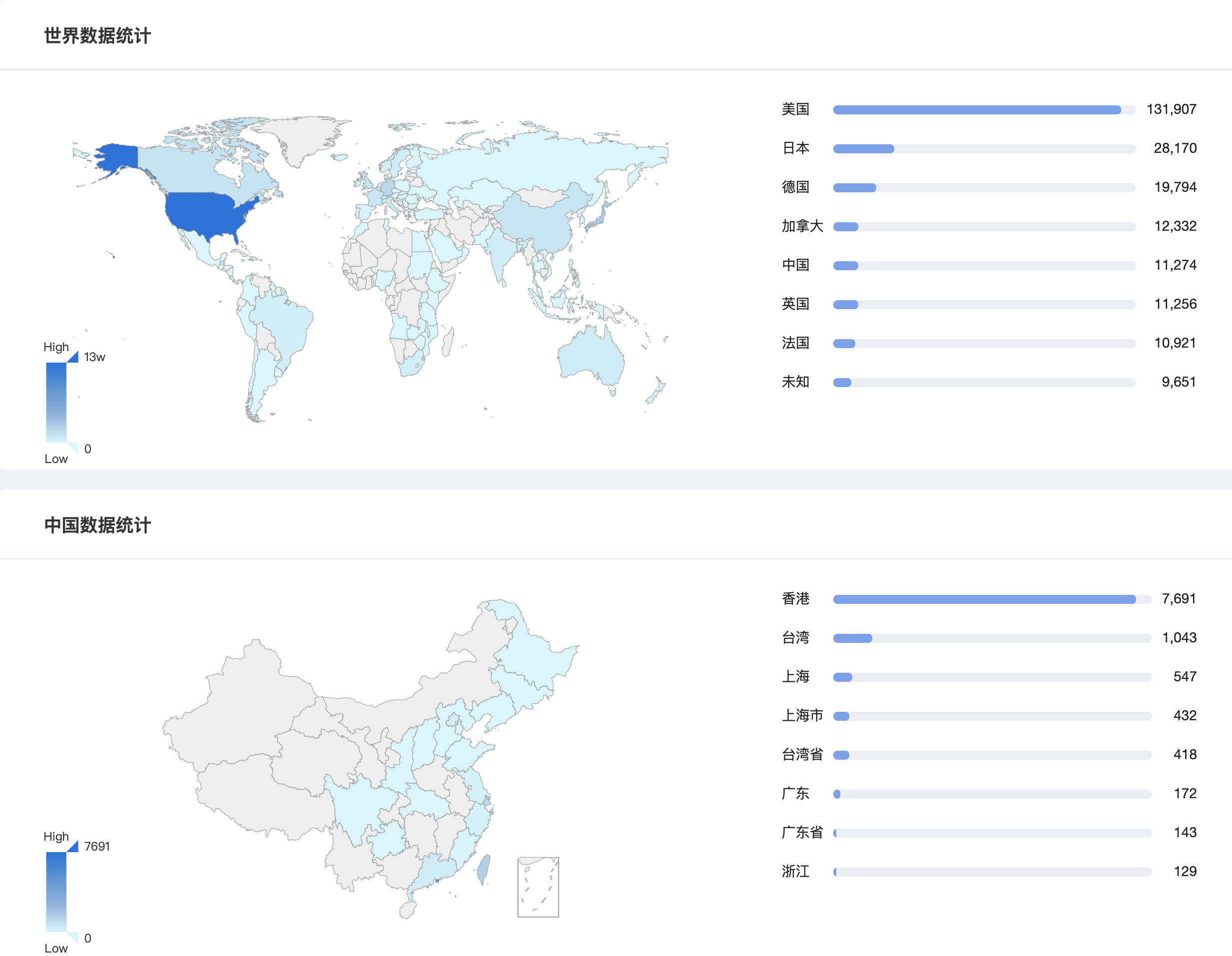

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现SonicWall SSL-VPN具体分布如下图所示。

0x06产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

0x07时间线

2021-01-24 @darrenmartyn 披露漏洞利用程序

2021-01-26 360CERT发布通告

0x08参考链接

1、 VisualDoor: SonicWall SSL-VPN Exploit

0x09特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

SonicWall SSL-VPN 远程命令执行漏洞通告若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

京公网安备 11000002002063号

京公网安备 11000002002063号