报告编号:B6-2021-122003

报告来源:360CERT

报告作者:360CERT

更新日期:2021-12-22

0x01 漏洞简述

2021年12月20日,360CERT监测发现Apache官方发布了Apache Log4j的风险通告,漏洞编号为CVE-2021-45105,漏洞等级:高危,漏洞评分:7.5。目前官方已发布安全版本。这是最近在 Log4J 中发现的第三个安全漏洞。

Apache Log4j是一个基于Java语言开源的日志框架,已于2015年8月5日停止维护。Log4j2是其重构升级版本,引入了大量丰富的特性,可以控制日志信息输送的目的地为控制台、文件、GUI组件等,并通过定义每一条日志信息的级别,使其能更加细致地控制日志的生成过程。

对此,360CERT建议广大用户及时将Apache Log4j升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 有限 |

| 攻击者价值 | 高 |

| 利用难度 | 高 |

| 360CERT评分 | 7.5 |

0x03 漏洞详情

CVE-2021-45105: Apache Log4j拒绝服务漏洞

CVE: CVE-2021-45105

组件: Apache Log4j

漏洞类型: 拒绝服务

影响: 进程终止

简述: 由于Apache Log4j2 版本 2.0-alpha1 到 2.16.0(不包括 2.12.3 和 2.3.1)没有防止来自自引用查找的不受控制的递归,当系统日志配置使用带有Context Lookups(上下文查找)的非默认模式布局时,控制线程上下文映射输入数据的攻击者可构造包含恶意递归查找的恶意输入数据,利用此漏洞触发无限循环,导致堆栈溢出,进而导致系统崩溃,拒绝服务。

注意:只有log4j-core JAR文件受CVE-2021-44228、CVE-2021-45046和CVE-2021-45105漏洞的影响。只使用log4j-api JAR文件而不使用log4j-core JAR文件的应用程序不会受到影响。Apache Log4j 1.x不受此漏洞影响。

0x04 影响版本

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| Apache Log4j | 2.0-alpha1 ~ 2.16.0(不包括 2.12.3 和 2.3.1) | 2.17.0 |

0x05 修复建议

通用修补建议

根据影响版本中的信息,排查并升级到安全版本.

临时修补建议

1. 在日志配置的PatternLayout中,用线程上下文映射模式(%X,%mdc或%mdc)替换上下文查找,如${ctx:loginId}或$${ctx:loginId}。

2. 在系统接收应用程序外部数据的场景中,删除对上下文查找的引用,如 ${ctx:loginId} 或$${ctx:loginId}。

0x06 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

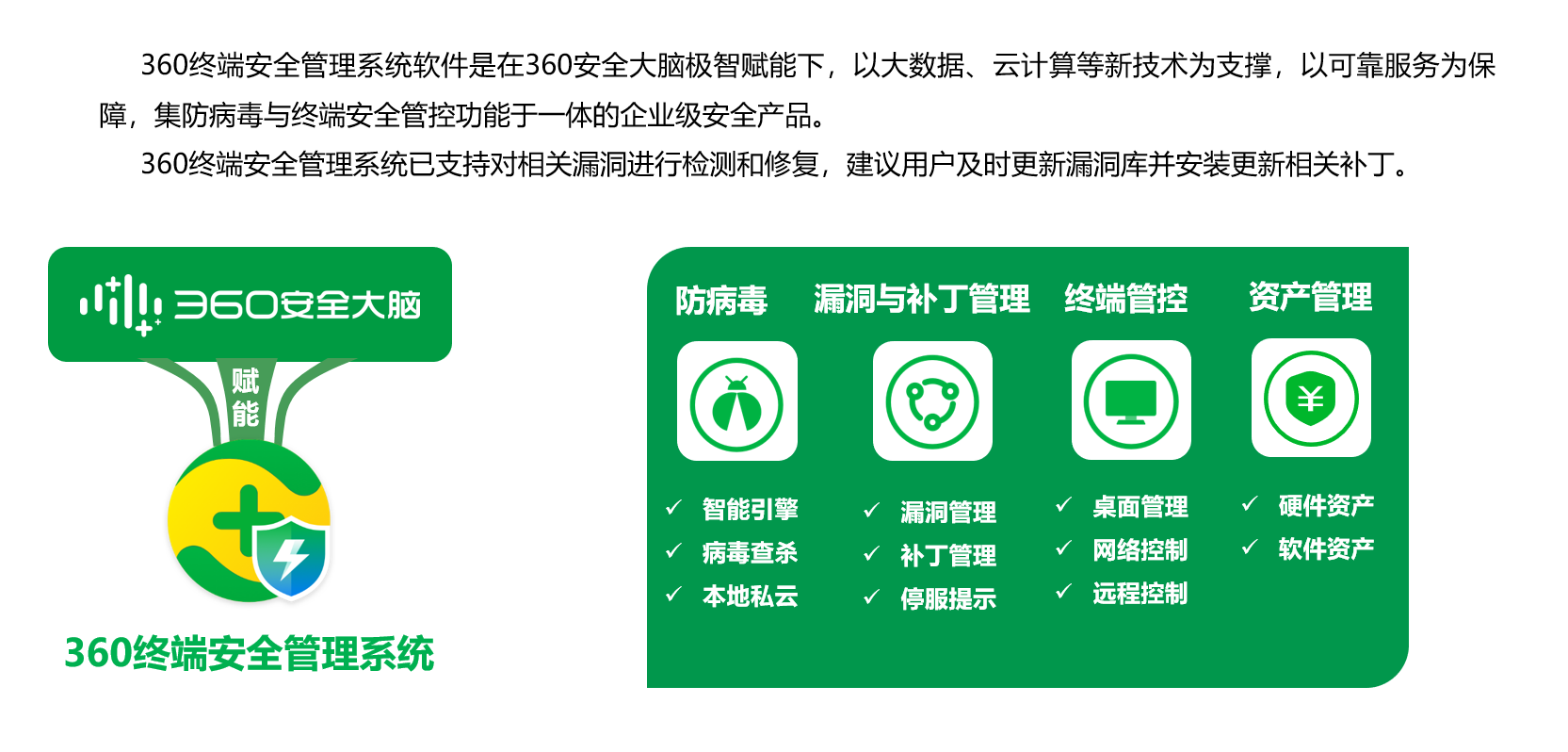

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x07 时间线

2021-12-20 360CERT发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号