报告编号:B6-2021-110801

报告来源:360CERT

报告作者:360CERT

更新日期:2021-11-08

0x01 漏洞简述

2021年11月08日,360CERT监测发现Linux官方发布了Linux Kernel TIPC 远程代码执行的风险通告,漏洞编号为CVE-2021-43267,漏洞等级:严重,漏洞评分:9.8。

TIPC(Transparent Inter Process Communication)是一种专为集群内通信而设计的协议。它可以配置为通过 UDP 或直接通过以太网传输消息。消息传递是顺序保证、无丢失和流控制的。延迟时间比任何其他已知协议都短,而最大吞吐量可与 TCP 相媲美。

对此,360CERT建议广大用户及时将Linux Kernel升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 攻击者价值 | 中 |

| 利用难度 | 低 |

| 360CERT评分 | 9.8 |

0x03 漏洞详情

CVE-2021-43267: Linux Kernel 代码执行漏洞

CVE: CVE-2021-43267

组件: Linux Kernel

漏洞类型: 代码执行

影响: 服务器接管

简述: 在 5.14.16 之前的 Linux 内核中的 net/tipc/crypto.c 中发现了一个漏洞。透明进程间通信 (TIPC) 功能允许远程攻击者利用用户提供的 MSG_CRYPTO 消息类型大小验证不足的问题。该漏洞是一个堆溢出漏洞,攻击者可以远程或本地利用此漏洞以执行任意代码,获取内核权限,从而攻击整个系统。

0x04 影响版本

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| Linux Kernel | 5.10-rc1 ~ 5.14.16 | 5.14.16 |

0x05 修复建议

通用修补建议

根据影响版本中的信息,排查并升级到安全版本

补丁链接:https://www.kernel.org/pub/linux/kernel/v5.x/stable-review/patch-5.14.16-rc1.gz

0x06 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

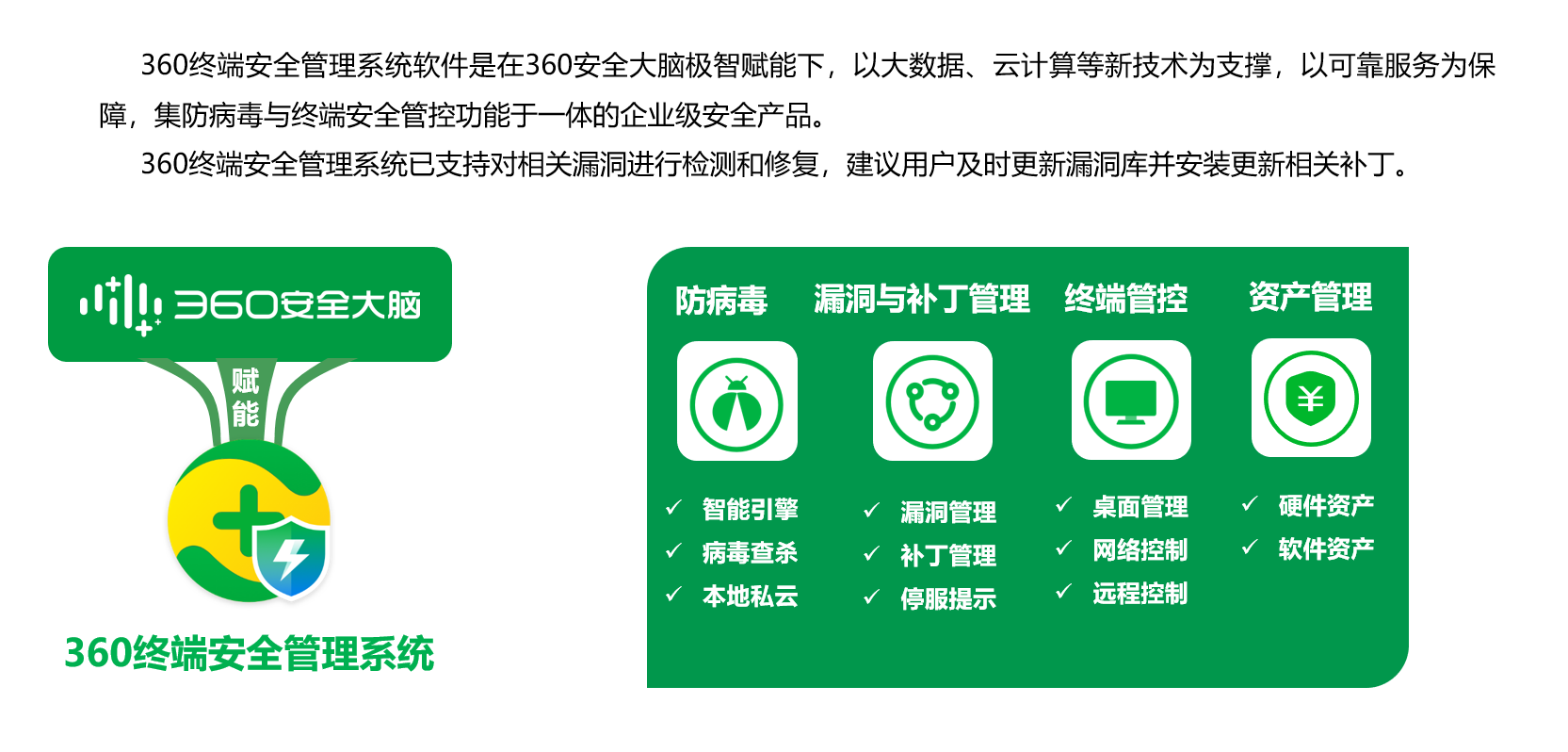

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x07 时间线

2021-11-02 Linux官方发布通告

2021-11-08 360CERT发布通告

0x08 参考链接

1、 https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.14.16

2、 https://lore.kernel.org/all/20211101082533.618411490@linuxfoundation.org/

京公网安备 11000002002063号

京公网安备 11000002002063号