报告编号:B6-2020-060901

报告来源:360-CERT

报告作者:360-CERT

更新日期:2020-06-09

0x01 漏洞背景

2020年06月09日, 360CERT监测发现 Cisco官方 发布了 IOS(思科网际互联操作系统)组件多个漏洞 的风险通告,漏洞编号为 CVE-2020-3227/CVE-2020-3205/CVE-2020-3198/CVE-2020-3258,漏洞等级:高危。

Cisco IOS 组件 是 Cisco 用于实现动态升级适应更改技术(兼容硬件与软件)的产品,该产品在网络基础设施内实现自动化。Cisco IOS可以作为互联网络智慧管理及控制复杂、分布式网络资源和功能的高智能的管理员。

Cisco IOS 组件 存在 权限提升/命令注入/任意代码执行漏洞,攻击者 通过 发送特制的请求包,可以造成 远程命令执行。

对此,360CERT建议广大用户及时安装最新补丁,做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该事件的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

0x03 漏洞详情

CVE-2020-3227

该漏洞是软件对授权令牌请求的处理不正确造成的。攻击者可以通过使用精心设计的API调用获得此令牌,从而利用此漏洞。利用此漏洞可使攻击者获得授权令牌并在受影响的设备上执行任何IOx API调用。

IOx 功能非默认启动项,需要手动开启

CVE-2020-3205

该漏洞是设备对发往VDS的信令数据包验证不足所致。攻击者可以通过向受影响的设备发送恶意数据包来利用此漏洞。利用此漏洞可使攻击者能够以root用户的特权在VDS的Linux shell中执行任意命令。由于该设备是在虚拟机管理程序体系结构上设计的,因此该漏洞会破坏管理系统的完整性。

CVE-2020-3198/CVE-2020-3258

该漏洞是设备对发往UDP端口9700的数据包中某些值的边界检查不正确造成的。攻击者可以通过向受影响的设备发送恶意数据包来利用此漏洞。利用此漏洞可使攻击者能够在IOS软件中执行任意代码。

0x04 影响版本

- Cisco IOS XE:<=16.3.1

- Cisco 809 ISR

- Cisco 829 ISR

- CGR1000

0x05 修复建议

通用修补建议:

联系 Cisco 获得对应软件/硬件的商业支持与维护。

0x06 相关空间测绘数据

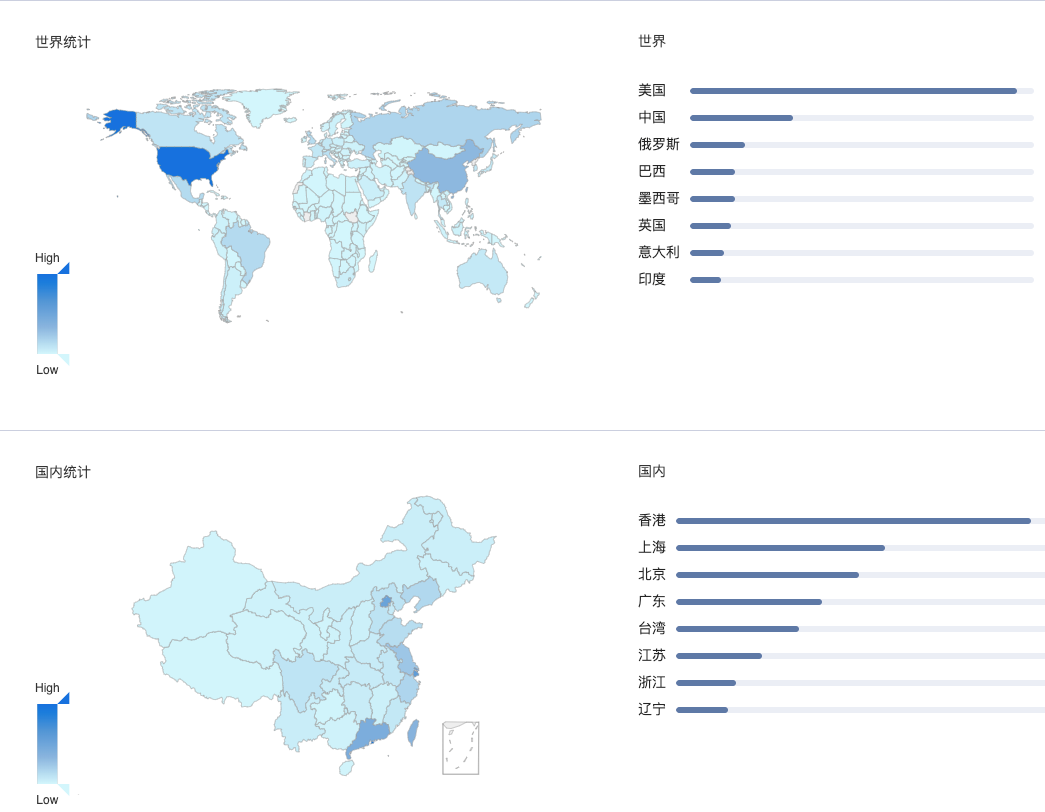

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现 Cisco 设备/系统 在全球具体分布如下图所示。

0x07 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类事件进行监测,请用户联系相关产品区域负责人获取对应产品。

0x08 时间线

2020-06-03 Cisco发布漏洞通告

2020-06-09 360CERT发布预警

京公网安备 11000002002063号

京公网安备 11000002002063号